目次

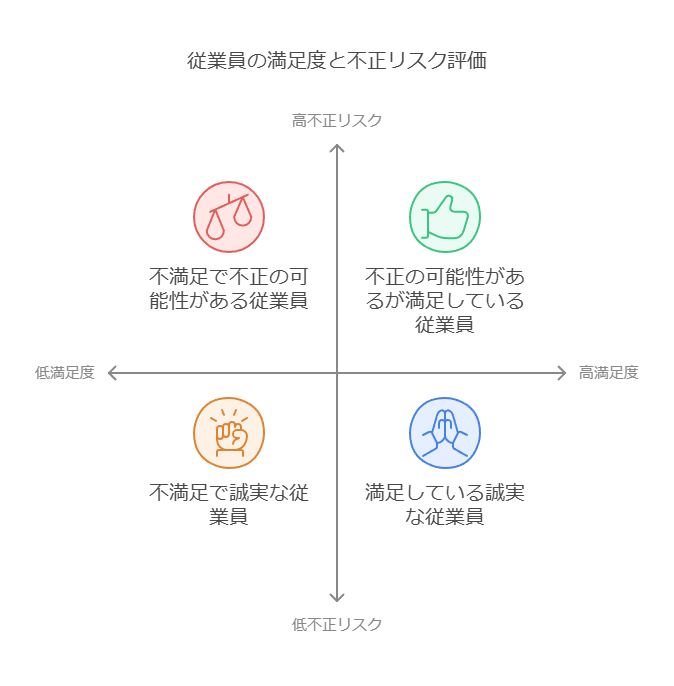

企業における情報漏えい、特に内部不正がなぜ起こるのかを説明しています。具体的には、「不正のトライアングル」(動機、機会、正当化)に基づいて、環境的・心理的要因がどのように内部不正を引き起こすかを解説し、事例を挙げています。また、企業にとって、内部不正の防止が金銭的な損害だけでなく、社会的信用の維持に重要です。

データコンサルタントの視点でリフレーミング

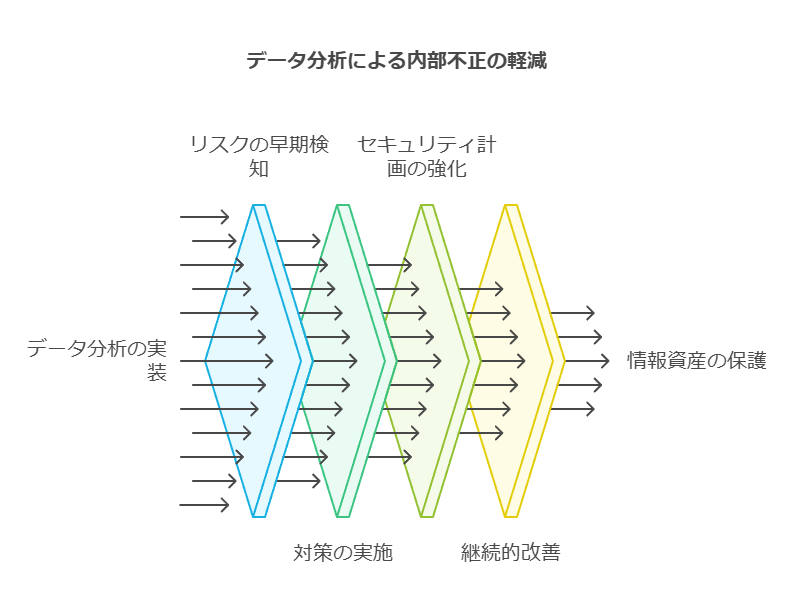

データコンサルタントの視点からは、内部不正の要因を分析し、その防止策としてデータ駆動型のモニタリングやリスク管理体制を強化することが重要です。また、不正行為が発生しうる環境やプロセスを定量的に評価し、適切なリスク管理策を導入することが、企業のセキュリティ強化に有効です。内部不正の予兆をデータ分析によって早期に検知し、プロアクティブに対策を講じるアプローチが求められます。

企業における内部不正のリスクとデータ分析による対策

近年、企業の情報セキュリティに対する意識が高まり、多くの対策が講じられていますが、依然として内部関係者による不正行為が原因の情報漏えい事件は後を絶ちません。こうした情報漏えいは、金銭的な損失にとどまらず、企業の社会的信用を著しく失墜させるリスクがあり、もはや「完全に防ぎきることはできない」という前提で対策を考える必要があります。

本稿では、深刻化する内部不正に着目し、不正が発生する要因をデータ分析の視点から解説し、予防に有効な対策を提案します。

1. 内部不正の発生要因と「不正のトライアングル」

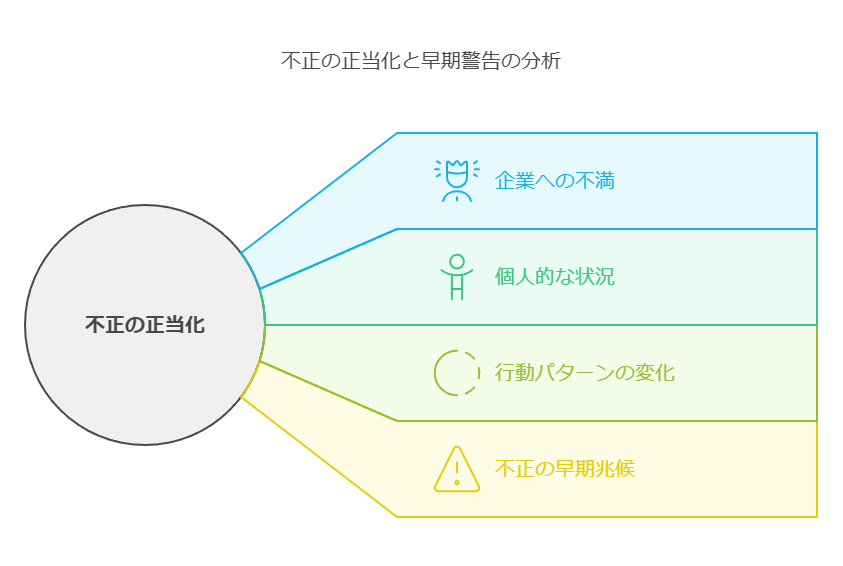

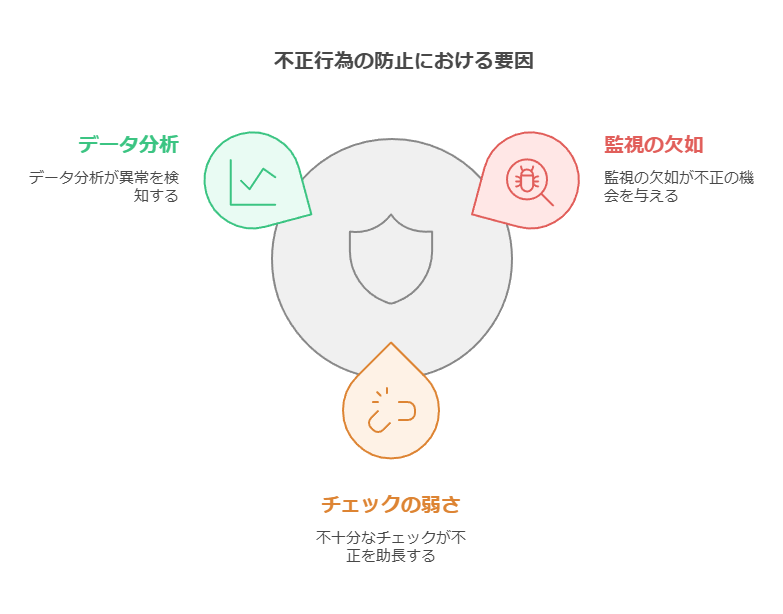

内部不正の背景には、特定の要因が存在し、これを理解することが重要です。「不正のトライアングル」として知られるモデルは、不正が発生する際に関わる3つの要素を指摘しています。それは、動機、機会、そして正当化です。このモデルに基づいて、不正のリスクを定量的に評価し、各要因の可視化を進めることが有効です。

動機

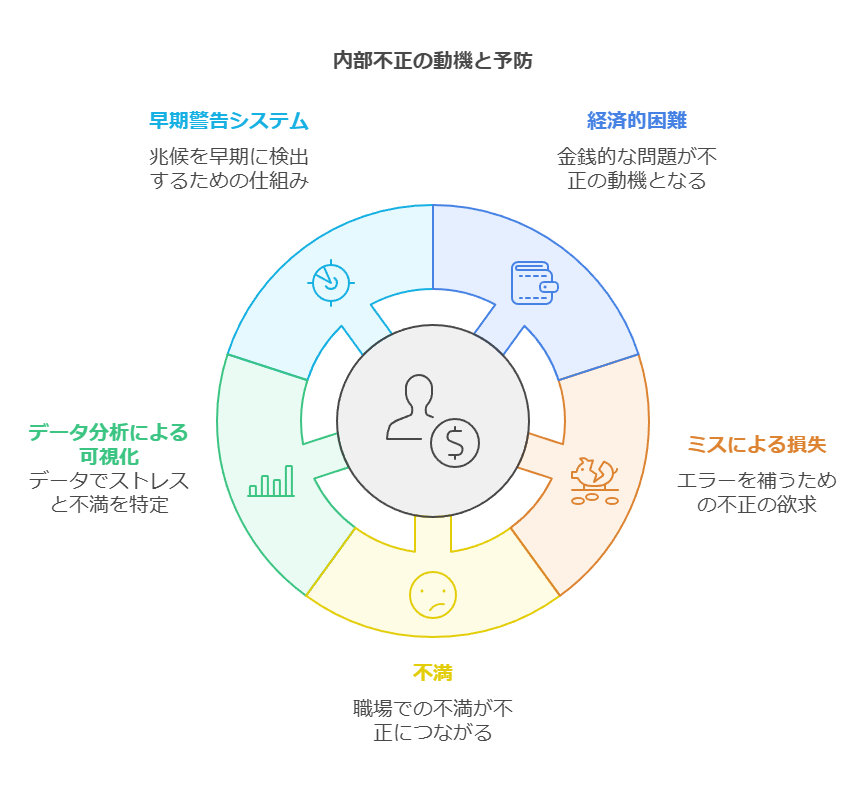

内部不正の最も一般的な動機は金銭的問題に起因します。具体的には以下のような事例が挙げられます。

個人の経済的困難(ギャンブルや異性関係による借金など)

仕事上のミスによる金銭的損失を個人的に埋め合わせたいという欲求

会社内での評価や待遇に対する不満

データコンサルタントとしては、社員のストレスや不満要因をデータ分析により可視化し、早期に兆候を察知する仕組みが有効です。例えば、アンケート結果や業績評価のデータを用いて、潜在的なリスク社員を特定することが可能です。

機会

不正が発生する際には、不正行為が可能な状況が存在します。これは、システムや業務プロセスにおける監視の不備やチェック体制の弱さが原因です。

上司やシステム管理者の監視が甘く、不正が発覚しないと認識される環境

複数の社員が同様の不正行為を行っており、社会的な許容が生まれている状況

データ分析によってシステムのアクセスログや操作履歴を常時監視し、異常な動きをリアルタイムで検知することができます。これにより、不正が発生する機会を減少させることが可能です。

正当化

不正行為に手を染める際、関係者はしばしば自己正当化を行います。これには、企業への不満や個人的な状況が影響します。

「一時的に借りるだけだ」といった考え方

会社や上司に対する不満から、「不当な扱いを受けている」という心理的な正当化

正当化のプロセスは、企業文化やマネジメントの問題と密接に関連しています。データコンサルタントとしては、従業員の行動パターンや意見の変化を分析し、早期の不正兆候をキャッチすることが求められます。

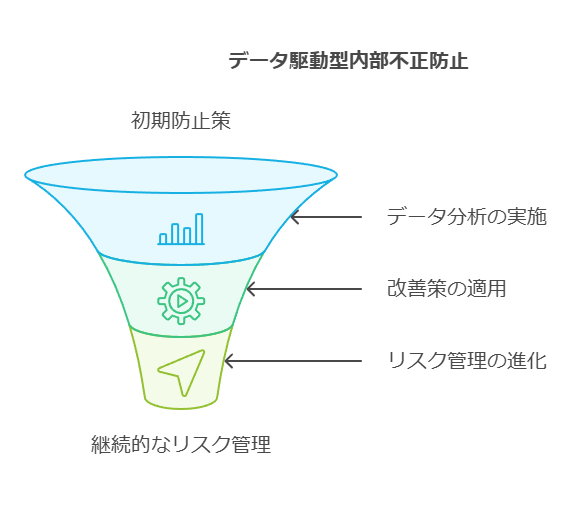

データ分析による予防策

内部不正を防ぐためには、データ分析を駆使して潜在的なリスクを早期に検知し、予防策を講じることが重要です。以下は具体的な対策案です。

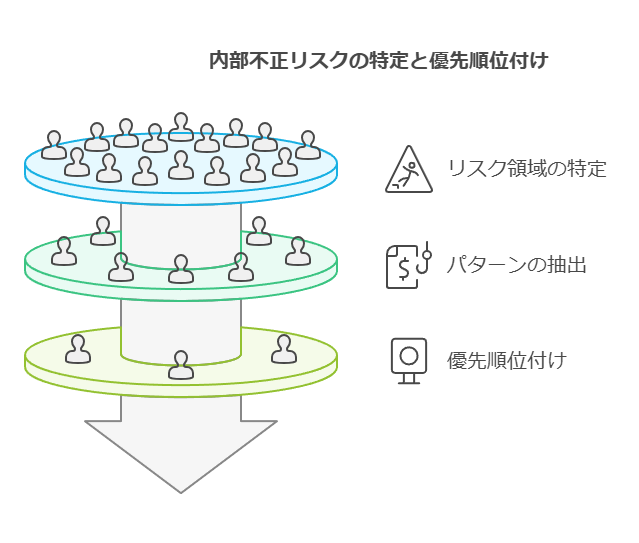

リスク分析とモニタリング

企業のデータを分析し、リスクの高い領域や業務プロセスを特定します。例えば、過去の内部不正の事例をもとにパターンを抽出し、リスクの高い部署や業務を優先的にモニタリングする仕組みを導入します。異常なアクセスや操作が発生した場合、自動的にアラートを発生させることで、早期に対策を取ることができます。

従業員データの活用

従業員の心理状態や仕事の満足度を評価するためのデータを活用します。定期的な従業員アンケートやストレスレベルのデータを分析することで、潜在的な不正リスクを早期に検出し、必要な支援策を講じます。

文化的改善と教育

企業文化や倫理に関する教育をデータ駆動で強化します。従業員の意識調査や内部不正に関する意識を定期的に評価し、データに基づいた改善策を導入します。これにより、自己正当化のリスクを低減します。

3. 継続的な改善プロセス

内部不正の防止は一度限りの対策で終わるものではなく、データ分析に基づいた継続的な改善が必要です。企業の状況に応じて、データを活用して防止策を進化させることで、常に最新のリスク管理体制を維持することが求められます。

ここでは、データ分析を活用したリスク管理と早期検知の重要性を強調し、内部不正に対する予防策を具体的に示しています。また、従業員の心理的要因に関するデータ分析や、モニタリング体制の強化によって、リスクの発生を最小限に抑えるアプローチを提案しています。

セキュリティインシデント対応計画とは?

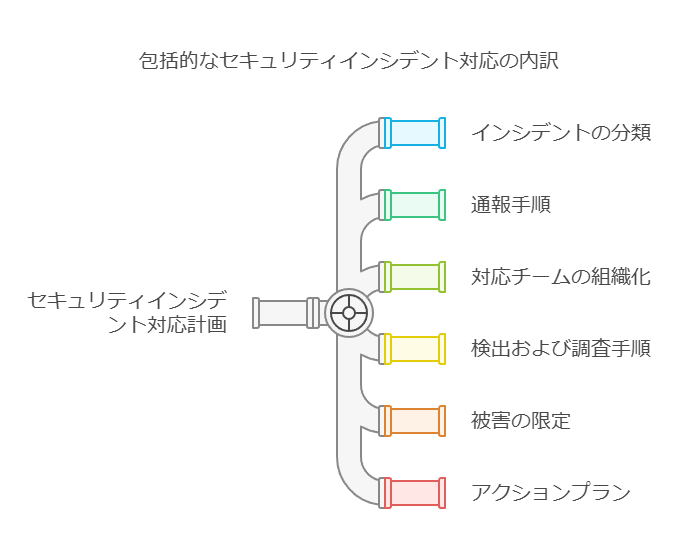

セキュリティインシデント対応計画とは、企業や組織がセキュリティ関連の問題(情報漏洩、不正アクセス、マルウェア感染など)が発生した際、迅速かつ効果的に対応するための計画と手順を体系化したものです。インシデント対応の遅延や不適切な対処は、被害を拡大させる恐れがあるため、事前に明確な対応フレームワークを構築することが不可欠です。

セキュリティインシデント対応計画の主要な要素

インシデントの分類と重要度評価

インシデントは、その影響度に応じて軽微から重大まで分類します。これにより、どのインシデントが最もリソースを優先的に割くべきか判断し、迅速な意思決定が可能となります。

データ漏洩やシステム停止など重大インシデントには即時対応が求められる。

通報手順と連絡網の明確化

インシデントが発生した際には、適切な担当者やチームに迅速に通報するための明確なプロセスが必要です。さらに、各関係者への連絡網を整理し、即座に必要なアクションが取れる体制を構築します。

インシデント対応チームの組織化

セキュリティインシデント対応チームには、IT、セキュリティ、法務、広報など各分野の専門家を含めます。役割と責任を明確にし、対応のスピードと精度を高めます。

インシデントの検出および調査手順

インシデントの早期発見は被害を最小化する鍵です。システムの監視やアラート設定を強化し、異常を検知次第、迅速に調査・分析を開始できるプロセスを策定します。

被害の限定とアクションプラン

インシデントが発生した際には、被害の拡大を防ぐための具体的なアクションプランが必要です。これにはシステムの隔離、影響範囲の特定、被害の最小化を目的とした緊急対応が含まれます。

レポート作成と記録管理

インシデント対応の全工程を詳細に記録することが重要です。この記録は、将来のインシデント対応に役立つだけでなく、規制対応や監査の際にも有用です。適切なレポートを作成し、組織全体で共有・学習する文化を促進します。

インシデントの復旧と修復

システムやデータの復旧を迅速に行い、通常業務に復帰できるようにすることが最終目標です。さらに、インシデントの原因究明を行い、再発防止策を講じることで、今後のリスクを軽減します。

計画の維持と改善

セキュリティインシデント対応計画は、作成して終わりではありません。定期的な見直しやトレーニングを実施し、最新の脅威や攻撃手法に適応するために計画をアップデートする必要があります。さらに、定期的なシミュレーション(ペンテストや対応訓練)を通じて、対応能力を強化し、実際のインシデント発生時に効果的な対応が取れるように準備しておきましょう。

この計画を導入することで、組織はセキュリティリスクを予測・管理し、インシデントが発生した際に迅速で効率的な対応を行い、被害を最小限に抑えることができます。また、計画を定期的に更新し、関係者全員がそれに基づいて行動できる体制を整えることが、情報資産を守るための強力な基盤となります。

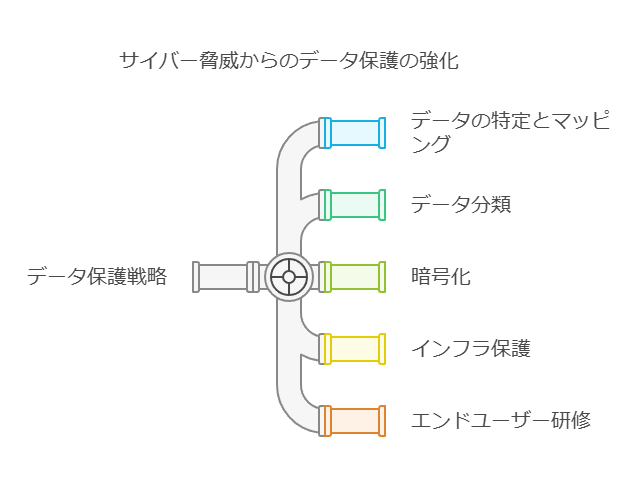

サイバー攻撃から「保管中の機密データ」を守るための5つの戦略を紹介しています。それは、データの特定と保管場所の確認、データの分類、ストレージ暗号化、インフラの保護、そしてエンドユーザーの研修です。特に、暗号化やインフラ管理が強調され、人的要因によるセキュリティリスクを研修で低減することが重要視されています。

データコンサルタントの視点でリフレーミング

データコンサルタントの視点からは、データの分類、保護、および暗号化プロセスを効率化するためのデータ主導のアプローチが求められます。また、インフラの保護はサイバーセキュリティの強化の一環として、リスク評価と監視ツールを用いたプロアクティブな対策が重要です。従業員研修もデータ分析に基づいて改善し、人的エラーのリスクを低減することが必要です。

サイバー攻撃から「保管中の機密データ」を守るための5つのデータ駆動型戦略

企業がサイバー脅威からデータを保護し、効果的なセキュリティ体制を維持するためには、データ駆動型のアプローチが不可欠です。特に、「保管中」の機密データの保護は、サイバー攻撃における重要な要素です。本稿では、データコンサルタントの視点から、保管中の機密データを守るための5つの戦略を解説します。

1. データの特定と保管場所の把握

まず、保護すべきデータの種類と、その保管場所を正確に特定することが最も重要です。これはデータ保護における基本的なステップであり、次の2点を明確にする必要があります。

機密データの特定: 個人情報、ビジネス情報、機密情報など、どのデータが機密として扱われるかを定義し、保護の優先順位を設定します。

保管場所の特定: データがどのシステムやサーバに保存されているかを把握し、必要に応じてデータの保存場所を限定します。

データコンサルタントとしては、データガバナンスと資産管理を効率的に行うため、データマッピングや可視化ツールを使用することが推奨されます。

2. データの分類と動的な保護レベルの設定

企業において、データの重要度を継続的に評価し、適切に分類することが不可欠です。このプロセスは、データの利用状況やリスクレベルに応じて動的に行われるべきです。

データ分類の重要性: 事業部門ごとに、どのアプリケーションやデータがビジネスに不可欠であるかを評価し、収益や運営への影響を考慮したランク付けを行います。

動的な分類: データのリスクレベルが変動する場合があります。これに基づき、暗号化の必要性やポリシーを再評価し、適切な保護を提供します。

データコンサルタントは、データ分類のプロセスを自動化し、継続的に更新されるようにデータ分析ツールを活用することで、効率的なリスク管理を実現します。

3. 選択的なストレージ暗号化

暗号化は、保管中のデータを守るための重要な手段ですが、パフォーマンスに影響を与える可能性があるため、適切な戦略が求められます。

選択的暗号化: すべてのデータを暗号化するのではなく、リスクが高い機密データに限定して暗号化を行うことが効果的です。これにより、セキュリティとパフォーマンスのバランスを維持します。

暗号化キー管理: 暗号化キーの管理も重要なポイントです。キーが盗まれるリスクを低減するために、厳密な管理ポリシーを導入する必要があります。

データコンサルタントは、暗号化プロセスを最適化し、企業が使用するストレージシステムやデータフローに応じた暗号化戦略を設計します。

4. インフラの保護とリスク監視

データ保護は、データを支えるインフラの安全性に依存しています。保管中のデータが安全に保管されているかどうかは、サーバやネットワーク、ソフトウェアの管理にかかっています。

インフラの保護: 適切なパッチ管理とシステム更新を定期的に実施し、インフラの脆弱性を最小化します。

継続的な監視: サイバー攻撃や内部からの不正アクセスをリアルタイムで監視し、異常を早期に検知する仕組みを導入します。

データコンサルタントとしては、システム監視ツールやSIEM(Security Information and Event Management)を活用し、インフラ全体のリスクを可視化・管理します。

5. エンドユーザー研修と人的要因のリスク低減

ある調査によると、セキュリティ侵害の約8割程度は人的要因に起因しているとされています。従業員が保管中のデータを適切に扱うことが、セキュリティの強化には不可欠です。

定期的な研修: ヒューマンエラーによるリスクを軽減するために、従業員に対する定期的なセキュリティ研修を実施します。

データ損失防止教育: データ損失のリスクと、その予防策に対する理解を深めるための教育プログラムを提供し、従業員のセキュリティ意識を向上させます。

データコンサルタントは、研修プログラムをデータに基づいて最適化し、各従業員のリスク意識やスキルレベルに応じたカスタマイズ研修を提案します。

ここでは、データ駆動型のアプローチを強調し、各戦略に対して具体的なデータ分析やモニタリング手法の導入を推奨しています。データ分類や暗号化の最適化、インフラ保護のための監視ツールの活用、そして人的要因を減らすための教育プログラムの改善が、企業のデータセキュリティを強化するために不可欠であることが述べられています。

サードパーティ・アプリケーション利用時のコンプライアンスとデータセキュリティ

企業は、事業の効率化やサービスの提供を目的に、サードパーティのアプリケーションを活用することが一般的です。これらのアプリケーションは、特定のチームだけでなく、組織全体の複数部門で利用される場合もあり、導入の際にはコンプライアンスとデータセキュリティの観点で慎重な評価が求められます。特に、法務部とセキュリティチームの協力は、サードパーティ・アプリケーションが規制要件や社内基準を満たしているかを確認する上で不可欠です。

1. サードパーティ・アプリケーション導入のリスク管理

サードパーティ・アプリケーションを導入する際、法務部とセキュリティチームはそれぞれの専門知識を活かし、リスク管理の責任を共有します。法務部は、アプリケーションが規制やコンプライアンスの要件を満たしているかを判断し、企業が法的リスクを回避できるようサポートします。一方、セキュリティチームは、アプリケーションが最低限の情報セキュリティ要件を満たし、データの安全性を確保できるかどうかを評価します。

2. 評価プロセスの協力体制

法務部とセキュリティチームが共同で実施する評価プロセスは、組織全体のセキュリティとコンプライアンスの維持に重要な役割を果たします。評価には、以下の要素が含まれます:

コンプライアンス適合性: アプリケーションが業界規制や社内ポリシーに適合しているかどうか。

セキュリティ基準の達成: アプリケーションが十分な制御機能を備え、データ保護に寄与できるか。

ベンダーリスク評価: ベンダーが提供するコンプライアンス証明書、ペネトレーションテスト結果、コードレビュー、機能監査、契約上の義務などを考慮し、リスクを総合的に評価。

これにより、各チームはそれぞれの視点からリスクとメリットを分析し、組織全体での導入可否を判断します。

3. 継続的なコンプライアンス管理とアプリケーションモニタリング

一度導入されたサードパーティ・アプリケーションに対しても、継続的なコンプライアンスチェックとセキュリティ評価が必要です。法務部とセキュリティチームは定期的に協力して、規制要件や業界基準の変更に伴い、アプリケーションが引き続き組織のニーズに適合しているかを確認します。さらに、新たな脅威やリスクが発生した場合には、迅速な対応を行うためのプロセスを整備することが重要です。

4. ベンダー管理とリスク評価基準の確立

法務部とセキュリティチームが共同で作成するベンダーリスク評価表は、組織全体の意思決定プロセスにおいて重要なツールとなります。この評価表に基づき、各ベンダーのアプリケーションがセキュリティ基準とコンプライアンス基準を満たしているかを定量的に評価し、リスクレベルに応じた適切な対策を講じることができます。こうした評価基準により、リスクの高いアプリケーションは導入前に排除され、導入後の監視や評価もスムーズに行われます。

データコンサルタントからの提言

リスク評価の標準化

サードパーティ・アプリケーション導入のプロセスを標準化し、評価基準を文書化することで、導入時のコンプライアンスリスクを最小化します。法務部とセキュリティチームが協力して、各ベンダーのセキュリティとコンプライアンス適合性を一貫して評価する仕組みを導入すべきです。

ベンダーとの長期的な協力関係

ベンダーと継続的なコミュニケーションを維持し、セキュリティ要件やコンプライアンス要件のアップデートに対して迅速に対応できる体制を整えることが重要です。これにより、新たなリスクが発生した際にも迅速な対応が可能となります。

継続的なアプリケーション評価と監視

サードパーティのアプリケーションは一度導入したら終わりではなく、継続的な監視と評価が必要です。特にセキュリティやコンプライアンスにおける要件が変化した場合、すみやかにアップデートや見直しを行い、企業全体のリスクを低減させる体制を維持しましょう。

サードパーティ・アプリケーションを導入する際、コンプライアンスとデータセキュリティの観点から法務部とセキュリティチームの密接な連携が不可欠です。評価プロセスの標準化や継続的なリスク評価により、企業は効果的なデータ管理とコンプライアンスを維持することができます。

1. 既知の脅威に対する対処: セキュリティガードレールと自動化

企業が直面する既知のセキュリティ脅威に対しては、まずセキュリティポリシーの明確化が重要です。これに基づいた「セキュリティガードレール」を定義し、システム全体で自動化することで、人的ミスによるセキュリティ対策の漏れや不備を防ぎます。

セキュリティガードレールとは?

セキュリティガードレールとは、企業内のシステムやアプリケーションに適用されるセキュリティポリシーや規定、制約のことを指します。これらは従業員やシステム管理者の誤操作を防ぎ、セキュリティ標準やベストプラクティスを遵守させるための重要なフレームワークです。

自動化の重要性

セキュリティガードレールの遵守を手動で行うとヒューマンエラーのリスクが増加します。ITの自動化を活用することで、セキュリティガードレールを一貫して適用でき、新しい技術やサービスの導入にも柔軟に対応可能です。例えば、特定のポリシーに基づいて自動的にアクセス制御を適用したり、設定変更の検知をリアルタイムで行うことができるようになります。

2. 未知の脅威に対する対処: ゼロトラストアーキテクチャ

従来の境界型セキュリティでは対応しきれない未知の脅威に対しては、ゼロトラストアーキテクチャの導入が有効です。ゼロトラストでは、あらゆる通信を「信頼しない」前提で厳格に検証し、ネットワーク内外を問わずアクセス制御を強化します。

ゼロトラストの原則

すべてのアクセスリクエストは検証される(ユーザー、デバイス、ネットワークすべてを対象)。

最小限の権限しか付与せず、必要に応じてのみアクセスを許可。

継続的なモニタリングと動的なポリシー更新を行う。

ゼロトラストを採用することで、特に従業員のリモートアクセスや外部のクラウドサービス利用時のセキュリティレベルが向上します。

3. 脅威発生時の対処: セキュリティインシデント対応計画

セキュリティインシデントが発生した場合、迅速かつ効果的な対応が求められます。事前にセキュリティインシデント対応計画を策定し、役割分担や具体的な対応手順を明確にしておくことで、被害を最小限に抑え、組織を保護することができます。

セキュリティインシデント対応計画の要素

役割分担の明確化(IT部門、法務部門、広報など)

インシデントの検知、初動対応、原因究明のプロセス

インシデント後の復旧作業や再発防止策の実行

運用管理におけるセキュリティガードレールの自動化

運用管理の効率化において、セキュリティガードレールの自動化は不可欠です。次のような自動化ソリューションを活用することで、セキュリティポリシーの徹底が可能となります。

ITインフラのセルフポータル化

従業員が必要なリソースをセルフサービスポータルでリクエスト・デプロイできるようにします。これにより、セキュリティポリシーに準拠したテンプレートが自動的に適用され、ガバナンスを強化できます。

コンフィギュレーションの自動監視

ITインフラの設定や構成を自動的に監視し、セキュリティポリシーに違反する変更や異常な設定をリアルタイムで検知。違反が見つかれば通知され、即時対応が可能です。

これらのアプローチを導入することで、企業はセキュリティリスクに対する包括的かつ効率的な対応を実現し、未知・既知の脅威に対して強固な防御体制を築くことが可能です。

情報漏洩を効果的に防止するための3つのアプローチ

クラウド利用の拡大に伴い、情報漏洩のリスクがかつてないほど高まっています。個人情報や営業機密情報が外部に漏洩すれば、企業は金銭的損害だけでなく、信頼や評判の喪失、法的リスクに直面する可能性があります。これにより、顧客や取引先との関係も悪化し、罰金や訴訟、さらには事業運営への影響も生じかねません。企業がこうしたリスクを効果的に管理するためには、セキュリティ対策を包括的かつ運用管理の中で徹底することが不可欠です。

情報漏洩が発生した場合のリスク

法的リスクと罰則

情報漏洩により、個人情報保護法やデータ保護規制に違反した場合、企業は高額な罰金や法的制裁を受けるリスクが高まります。法令遵守の不備は、企業の長期的な信頼性に深刻な影響を与えます。

顧客・取引先からの信頼喪失

漏洩による信頼性の低下は、顧客の離反や取引の減少に直結し、最終的に収益に深刻なダメージを与える可能性があります。特に、クラウドサービスを利用している企業は、サービスの信頼性が損なわれれば顧客はすぐに他社へ流れる可能性があります。

修復コストと業務への影響

漏洩された情報の復旧や被害の制限、セキュリティインフラの強化には、多大なコストがかかるだけでなく、事業運営に遅延や混乱をもたらす可能性があります。

情報漏洩の主な原因

不十分なセキュリティ対策

企業内のセキュリティ体制やプロセスが不備である場合、不正アクセスや攻撃に対して脆弱となり、結果的に情報漏洩のリスクが高まります。

従業員のミスや内部の問題

従業員の誤操作やセキュリティ意識の欠如、内部不正などによって意図しない形で情報が漏洩することがあります。このような内部からのリスクは特に注意が必要です。

外部からの攻撃やサイバー脅威

ハッカーによる攻撃、フィッシング詐欺、不正リンクを使った攻撃により、企業は外部からの脅威にさらされています。これらのリスクは高度化しており、継続的な対策強化が求められます。

効果的な情報漏洩防止のための3つのアプローチ

これらの脅威に対処するため、運用管理者は以下の3つのアプローチを採用することが重要です。

全方位的なセキュリティポリシーの構築と徹底

セキュリティ対策をシステムごとではなく、組織全体を見据えた統合的な戦略として設計する必要があります。これには、アクセス管理、データ暗号化、定期的なセキュリティ監査の実施が含まれます。全社員に対するセキュリティ意識の向上も重要な要素です。

ゼロトラストアーキテクチャの導入

“ゼロトラスト”の原則に基づき、内部・外部問わず全てのアクセスリクエストを検証し、必要最小限の権限しか与えないアプローチを取ります。これにより、不正なアクセスを未然に防ぎ、セキュリティの強度を高めることができます。

セキュリティインシデント対応の自動化

セキュリティインシデントが発生した際、迅速な対応が求められます。自動化された検知・対応システムを導入することで、人的ミスを最小限に抑え、初動を早めることが可能です。さらに、定期的な脆弱性テストやインシデントのシミュレーションを行い、リスクを低減します。

これらのアプローチを採用することで、企業はクラウド環境でも効果的な情報漏洩防止策を実現でき、セキュリティリスクを最小限に抑えることが可能です。

機密データのセキュリティとコンプライアンス確保

企業がオンプレミス(社内システム)とクラウドのどちらにワークロードを配置するかを決定する際には、まず自社のデータアセットを正確に把握することが重要です。特に機密データの扱いに関しては、以下のようなデータ分類を元に、セキュリティリスクとコンプライアンス要件を考慮して適切に配置することが求められます。

1. データ分類とリスクベースのアプローチ

特に保護すべきデータ、例えば個人を特定できる情報(PII)、ペイメントカード業界(PCI)データ、または医療情報(PHI)は、規制要件が厳しいため、オンプレミスに留めることでセキュリティを強化する選択肢が考えられます。これらのデータは、法規制に基づき高いレベルのセキュリティ対策を求められるため、適切な管理が不可欠です。一方、機密性の低いデータや重要度が相対的に低いワークロードは、コストや効率性の観点からクラウドに移行するのが有効です。

2. クラウドへの移行と統合的なセキュリティ

近年では、クラウドへの移行が進む中で、機密データもクラウドに移行する傾向が強まっています。このような状況では、統合的なセキュリティモデルの導入がより一層重要です。クラウド環境においても、エンドツーエンドで一貫したセキュリティ管理を実施し、データガバナンスを強化することが不可欠です。特に、以下の点を重視する必要があります:

データリネージ(データの出所と移動経路)の把握。

アクセス制御の徹底:誰がどのデータにアクセスしたかを常に監視し、監査証跡を残す。

インシデント対応の迅速化:不正アクセスが発生した際には、どのデータアセットが影響を受けたか、どの情報が漏洩したか、迅速に特定できる仕組みを整備することが重要です。

これらのセキュリティ対策は、クラウド環境であってもオンプレミス同様、もしくはそれ以上に強固な体制を築く必要があります。

3. エンタープライズレベルのサポートによるリスク軽減

ミッションクリティカルなアプリケーションの運用には、信頼性の高いエンタープライズサポートが不可欠です。オンプレミス環境では、ソフトウェアやハードウェアのベンダーからの確実なサポートを前提にシステムを運用しているのと同様に、クラウドでも同等のレベルのサポートを確保しなければなりません。具体的には、以下のようなリスク軽減策が必要です:

サービスレベルアグリーメント(SLA)の明確化:クラウドサービスプロバイダーと詳細なSLAを締結し、障害やセキュリティインシデントが発生した場合の対応を明確にしておく。

可用性と復元力の確保:クラウド上のアプリケーションが高い可用性とデータ復元力を持つよう、複数の冗長性を持つ設計を採用し、バックアップ体制を整備する。

4. 継続的なモニタリングと最適化

オンプレミスとクラウドに分散したワークロードを管理するためには、セキュリティやコンプライアンス要件が進化する中で、継続的なモニタリングと改善が必要です。データに関する脅威は常に進化しており、最新のセキュリティ対策を導入するだけでなく、ベンダーとの定期的なレビューや社内のデータ管理体制の最適化も行うことがリスクを最小化する鍵です。

データコンサルタントからの提言

データ分類に基づく最適配置の実施

企業は、自社のデータアセットを分類し、それぞれのリスクに基づいて最適な配置を行うべきです。機密性の高いデータはオンプレミスに残し、それ以外のデータはクラウドへの移行を検討することで、セキュリティとコストのバランスを最適化できます。

統合的なセキュリティ管理の導入

クラウド環境においても、オンプレミスと一貫したセキュリティ基準を適用し、エンドツーエンドでのデータ保護を徹底する必要があります。特に、アクセス制御や監査証跡、データリネージの把握が重要です。

信頼性の高いエンタープライズサポートの確保

クラウドにおいても、ミッションクリティカルなアプリケーションの運用には、エンタープライズレベルの確かなサポートが不可欠です。ベンダーとのSLAを明確化し、リスクを最小化する体制を整えましょう。

定期的なレビューと改善

データセキュリティとコンプライアンスの要件は絶えず変化します。定期的にモニタリングを実施し、社内体制やベンダーの提供するサービスを見直すことで、継続的な最適化を図ることが重要です。

機密データを取り扱う際のセキュリティとコンプライアンスの確保は、オンプレミスとクラウドの両方でバランスをとることが重要です。データ管理においては、リスクを最小化し、エンタープライズレベルのサポートを活用することで、事業継続性を確保できます。

ユーザーと組織情報の管理

現状の課題

各システムで最新データの反映タイミングが異なるため、次のような問題が発生している。

休職者や退職者が在籍中として登録されたまま

役職変更や異動情報が未反映

組織改編が反映されていない

解決策

組織およびユーザー情報の一元管理システムを導入し、リアルタイムでのデータ更新を確保。

役職変更や組織改編のトリガーを定義し、自動的に各システムに反映。

アイデンティティとセキュリティポリシー

現状の課題

システムごとに管理方法や更新タイミングが異なり、次のようなユーザー管理上の問題が発生している。

ゴーストアカウントや不適格な権限を保有するユーザーの存在

申請と承認のプロセスがシステムごとに異なり、手動管理による監査リスクの増大

解決策

全システムに統一されたユーザー管理ポリシーを適用。

自動化されたアクセス権限管理ツールを導入し、定期的な棚卸と監査を効率化。

不適格なユーザーアカウントや権限を早期に検知し、是正措置を自動化。

アクセス権限の管理

現状の課題

各システムで権限管理の基準が異なり、以下のような課題が見られる。

ユーザーに個別割り当てされる権限の一貫性が欠如

業務上の役割に基づいた権限管理が反映されていない

解決策

企業の情報セキュリティ基準に基づいた一貫性のあるアクセス権限ルールを全システムに適用。

業務役割に基づく権限付与モデル(RBAC)を導入し、例外的な権限の可視化と管理を強化。

定期的な監査と権限の棚卸を自動化し、常に最新のアクセス権状態を維持。

システム利用申請と承認プロセス

現状の課題

各システムで異なる申請書式や手続きの管理により、申請・承認プロセスが煩雑化している。

システムごとに異なる申請書式や記録管理が存在

ユーザーの権限を一元的に俯瞰できない

解決策

全システムに統一された申請・承認フローを確立。

記録管理も含めた一貫した申請プロセスを導入し、全システムのデータを一元管理。

ユーザー権限の変更履歴を俯瞰的に管理できるダッシュボードの実装。

ユーザーと権限の統合管理の必要性

現状の課題

時間と共に進化する組織やユーザー状態を正確に管理するためのシステムが不十分。

最新のユーザー状態や組織構造を常に把握できない

複数システムにまたがる権限管理が煩雑化

解決策

進化する組織構造とユーザー情報にリアルタイムで追随できる管理基盤を導入。

全システムを横断する統合アクセス管理ソリューションを導入し、ユーザーと権限の一貫した俯瞰管理を実現。

これにより、各システムにおけるデータ更新のタイムラグ、管理の不整合、セキュリティリスクを軽減し、組織全体での効率的なデータ管理と監査対応を促進できます。

データ取得・利用に関するルール

個人情報を取得・利用する際には、事前に利用目的を明確に定義し、その範囲内で運用することが求められます。たとえば、「新商品のご案内を送付するため」というように、具体的な用途を提示することが重要です。さらに、利用目的を関係者に適切に伝えるため、事前に公表するか、取得時に迅速に通知する必要があります。通知・公表の方法に特定の規定はありませんが、透明性を確保することが大切です。

また、個人情報を違法行為に利用することは厳しく禁じられています。たとえば、違法行為が疑われる組織に対し、個人情報を提供することは法的に問題となる可能性があります。適切なデータ利用と法令遵守のバランスを保つことが重要です。

データ保管・管理に関するルール

取得した個人情報の保管にあたっては、漏えいを防ぐために厳格なセキュリティ対策が必要です。従業員や委託先にも同様の対策を徹底させる義務があります。仮に漏えいが発生、またはその懸念がある場合には、速やかに個人情報保護委員会への報告と、本人への通知が求められます。具体的には、事業者は漏えいを認知してから3~5日以内に「速報」を提出し、さらに不正利用のリスクがある場合には60日以内に「確報」を提出する必要があります。この報告プロセスを効率的に管理するための体制構築が不可欠です。

第三者提供に関するルール

個人情報を第三者に提供する場合、あらかじめ本人の明確な同意を取得する必要があります。また、第三者への提供や、第三者からの個人情報の授受があった際には、関連する事項を原則として3年間記録として保存する義務があります。提供元で個人データとして扱われない情報でも、提供先で個人データとなり得る場合は、本人の同意が必要となります。さらに、海外の第三者へ提供する場合には、以下のいずれかを満たすことが求められます。「本人の同意を得る」「第三者が適切な体制を整備している」「個人情報保護委員会が認めた地域に所在する」。このように、国際的なデータ移転には特別な配慮が必要です。

データ開示請求および対応に関するルール

本人からの開示請求や苦情があった場合、事業者は迅速かつ適切に対応する責任があります。開示請求は、個人が自分の情報を確認し、訂正や削除を求める権利です。このようなリクエストには、電子記録や書面などの形式で情報を提供する義務があります。データ管理プロセスにおいては、これらの要求に迅速かつ正確に対応できる仕組みを構築しておくことが不可欠です。

このように、データコンサルタントとしては、各ルールをただ守るだけでなく、データ管理の全体的なプロセスの中でリスクを最小限に抑える体制を構築することが求められます。また、データの取り扱いは、法令に沿った適切な管理と透明性を確保することが重要です。

1. サイバー攻撃の高度化で個人情報の取り扱いが厳格化に

近年、IT技術やAIの進展により、サイバー攻撃はますます高度化しています。このような脅威に対応するため、企業に求められる個人情報の取り扱い基準はますます厳しくなっています。たとえば、以前は個人を特定できないと考えられていたデータも、AIによる解析で特定可能になるケースが増えています。このため、企業は従来以上に情報管理を強化する必要があります。

2. 改正個人情報保護法で情報漏えい防止の仕組みが求められる

2022年4月に施行された改正個人情報保護法は、企業に対して個人情報の漏えいを防ぐためのより厳格な体制構築を求めています。具体的には、情報漏えい発生時の個人情報保護委員会および当事者への報告義務や、開示請求に基づく提供手段や利用停止・消去などの権利強化が含まれます。これにより、個人情報の管理体制は一層厳格化され、違反に対する罰則も強化されました。

3. そもそも法律上の個人情報とは?

個人情報保護法の観点から、個人情報とは「特定の個人を識別できる情報」と定義されます。これには、氏名や生年月日といった基本的な情報だけでなく、身体的特徴に関するデータやマイナンバーなどの公的番号も含まれます。このような情報が悪用されるリスクを軽減するため、企業には厳密なデータ管理が求められています。

4. 事業者が守るべき4つのルール

個人情報を取り扱う企業は、法的な責任を果たすために以下の4つのルールを守る必要があります。

取得の正当性:個人情報を取得する際には、適法な手段で行うことが求められます。

利用目的の明示と範囲内利用:収集した情報は、あらかじめ特定した目的の範囲内で利用することが義務付けられています。

安全管理措置:個人情報を適切に管理し、漏えいや不正アクセスから守るための技術的・組織的な措置を講じる必要があります。

第三者提供の制限:情報を第三者に提供する際には、本人の同意や法的な根拠が必要です。

5. 罰則の強化

改正個人情報保護法により、事業者に対する罰則も大幅に強化されました。例えば、個人情報保護委員会への虚偽報告や立入検査の妨害は、最大50万円の罰金が科されます。また、法人が措置命令に違反したり、個人情報を不正に流用した場合には、最大1億円の罰金が課されます。これにより、法令違反のリスクが高まり、企業はより慎重なデータ管理が必要となります。