目次

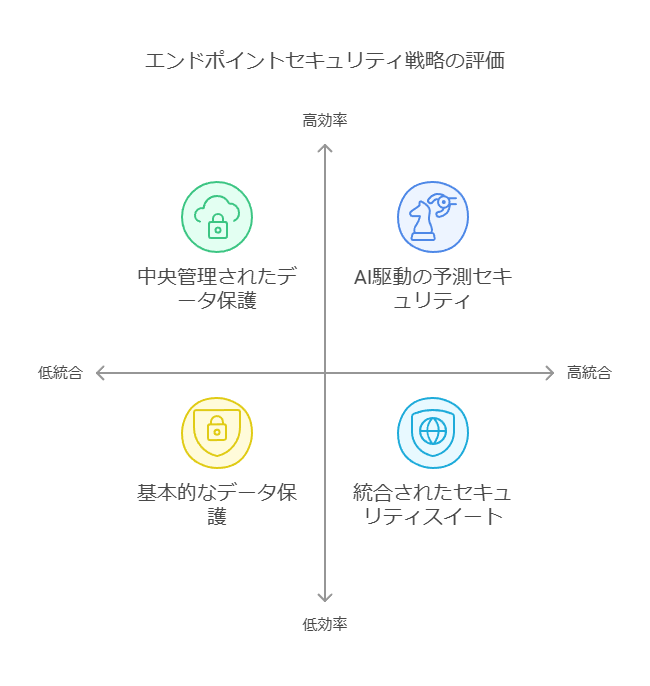

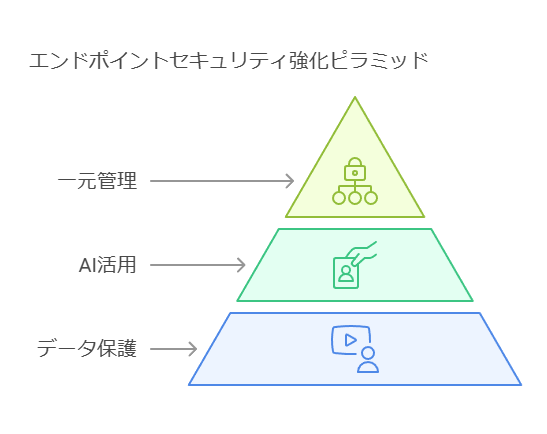

エンドポイントセキュリティにおける重要な要素である「データ保護」、「AI活用」、「一元管理」を、データコンサルタントの視点からより戦略的に整理し、強化するためのポイントを以下に示しました。

1. データ保護の高度化と統合的アプローチ

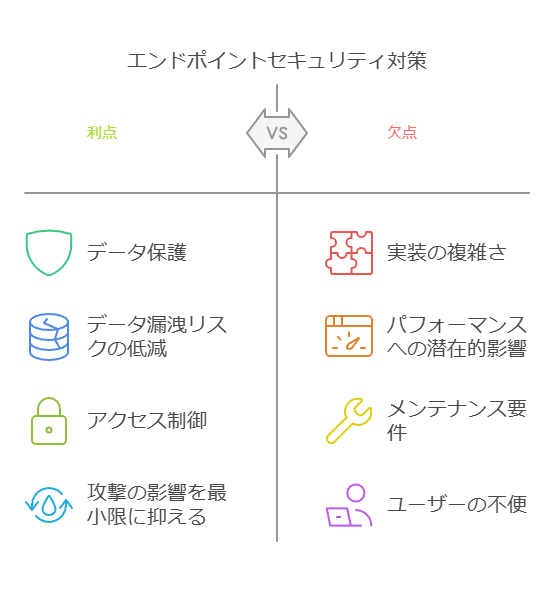

エンドポイントセキュリティにおいてデータ保護は核心的な要素です。効率的な保護を実現するためには、以下のような多層的なセキュリティ機能の統合が必須です:

ディスクやトラフィックの暗号化:データの保存や転送中における暗号化技術は、内部外部を問わず脅威に対する重要な防護策です。特に、重要なデータがインターネット経由で移動する際には、トラフィック暗号化が情報流出のリスクを大幅に軽減します。

ブラックリスト/ホワイトリストによるアクセス制御:脅威のあるファイルやアプリケーションを特定し、アクセスを制限することで、不正なファイルの実行やデータの改ざんを防ぎます。これにより、攻撃が発生しても被害を最小限に抑えることができます。

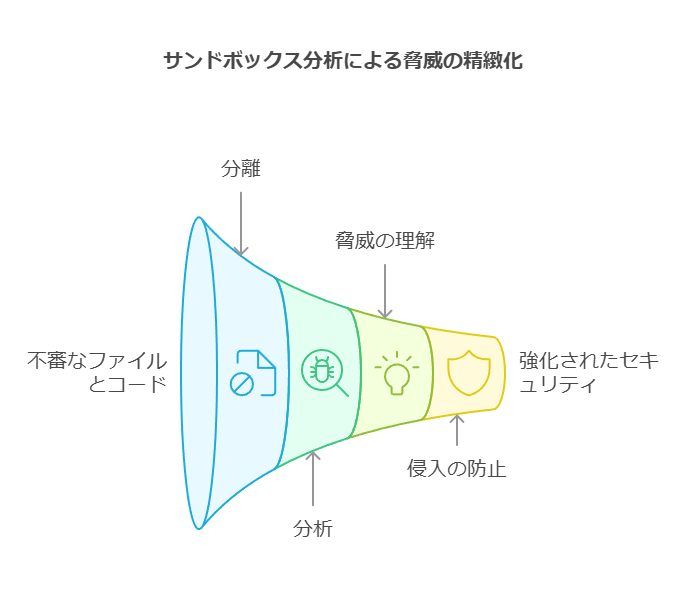

サンドボックス分析:不審なファイルやコードを本番環境から隔離し、安全な環境で動作させて分析するサンドボックス機能により、迅速な対応と脅威の全体像の把握が可能です。この機能は、侵入を未然に防ぎつつ、攻撃のメカニズムを理解するために不可欠です。

2. AI技術の活用によるセキュリティの高度化

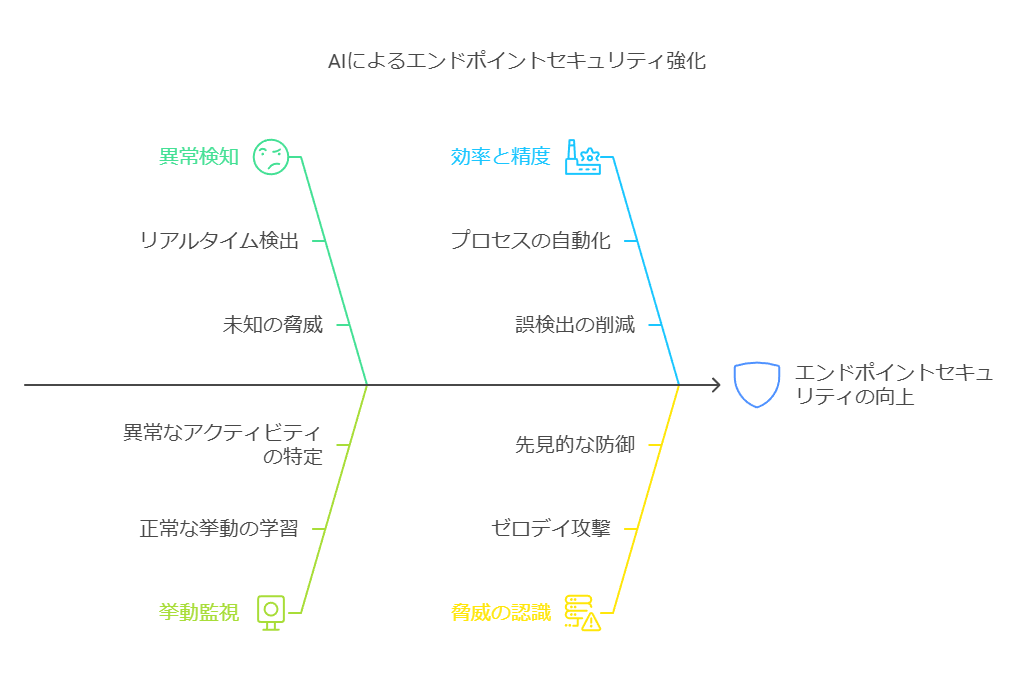

AI技術はエンドポイントセキュリティの効率と精度を大幅に向上させる要素です。以下の点に重点を置いてAI技術の導入を検討します:

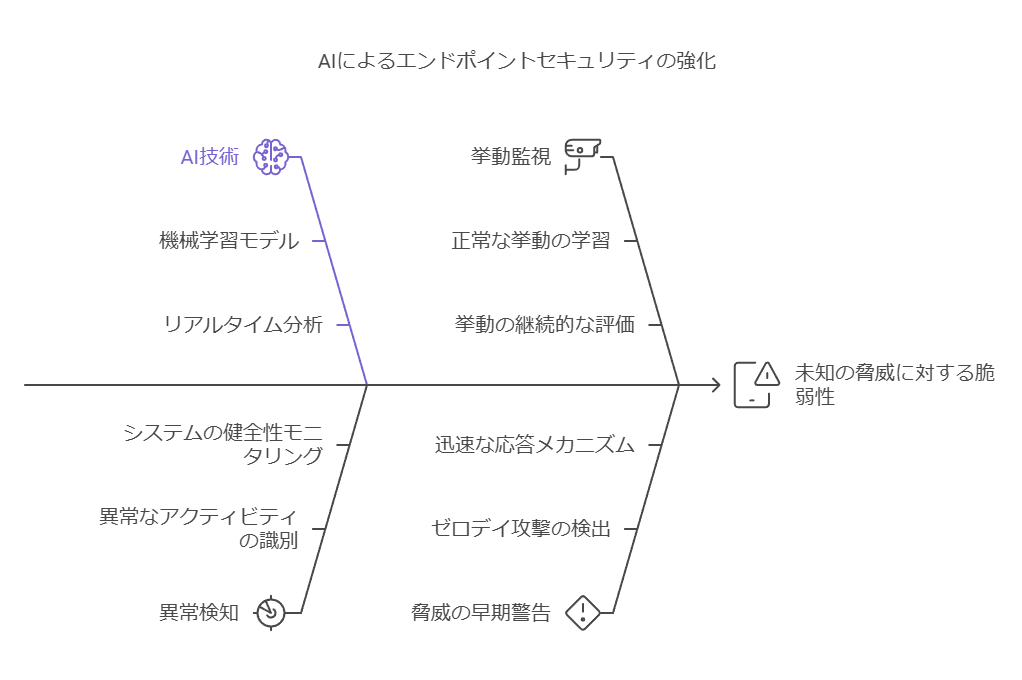

異常検知と挙動監視:AIによる機械学習モデルは、正常なシステムの挙動を学習し、それに基づいて異常なアクティビティをリアルタイムで検出します。これにより、未知の脅威やゼロデイ攻撃も早期に察知することが可能です。

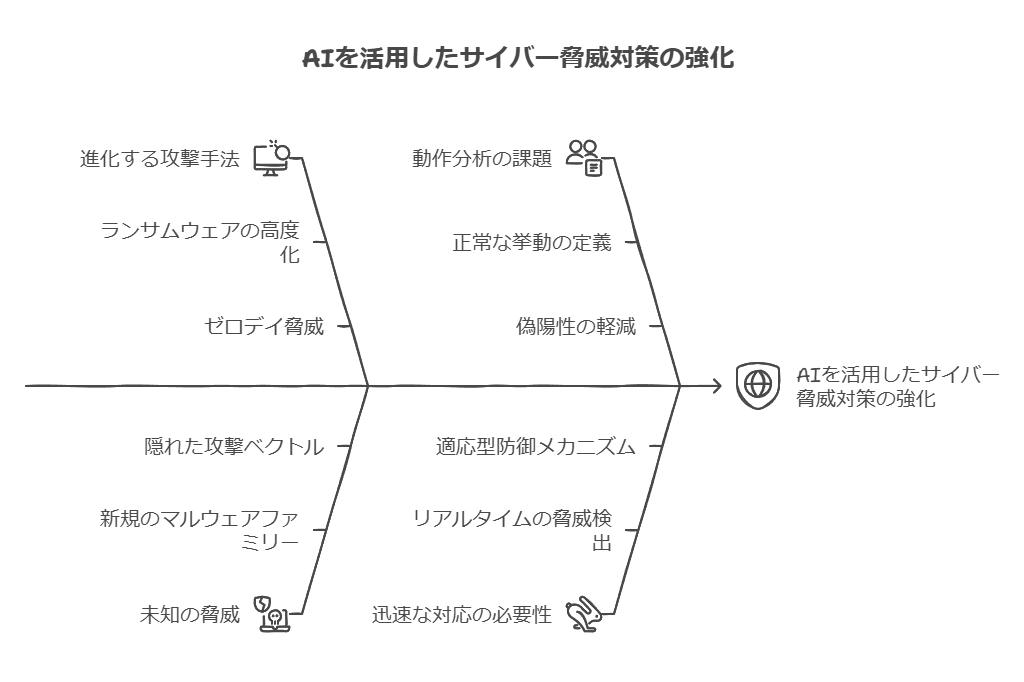

マルウェアとランサムウェア対策:AIは、既知の脅威のみならず、未知の脅威やパターンから外れた攻撃も検知できるため、特にランサムウェアなどの急速に進化する攻撃への対策に有効です。動作分析に基づいて攻撃を予測し、迅速に対応できます。

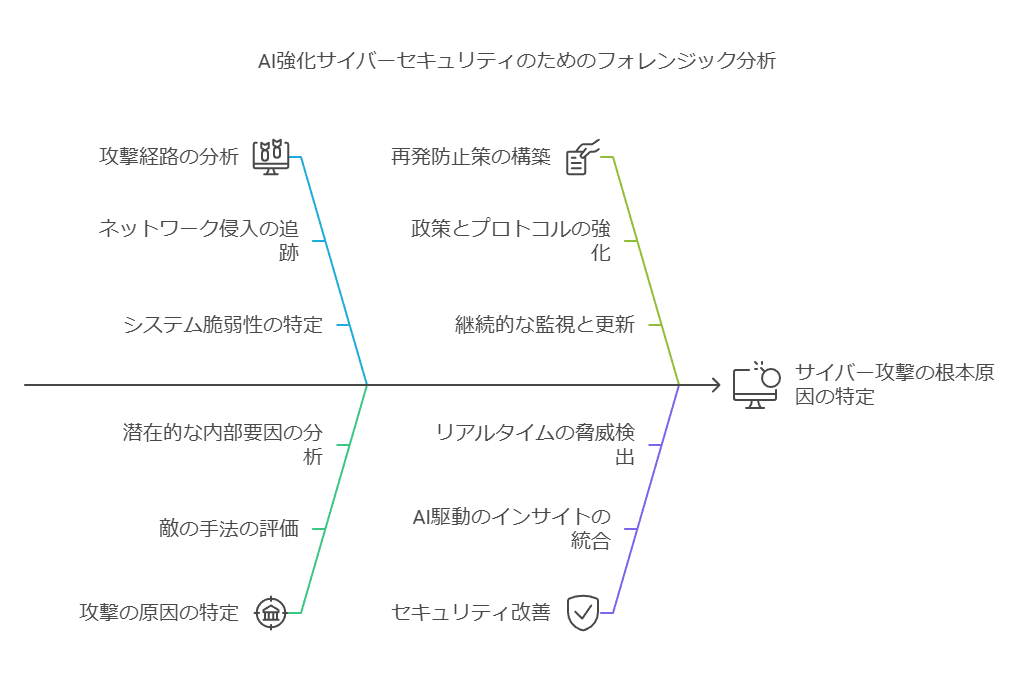

フォレンジック分析と根本原因の特定:攻撃が発生した場合、AIを活用したフォレンジック分析により、攻撃の経路や原因を詳細に解析し、再発防止策を構築します。このデータは次の攻撃への対応やセキュリティ改善に役立ちます。

3. 一元管理による運用効率の向上

IT管理者がエンドポイントセキュリティを効率的に管理できるよう、一元管理機能を導入することは重要です。以下の機能を重視して設計することが推奨されます:

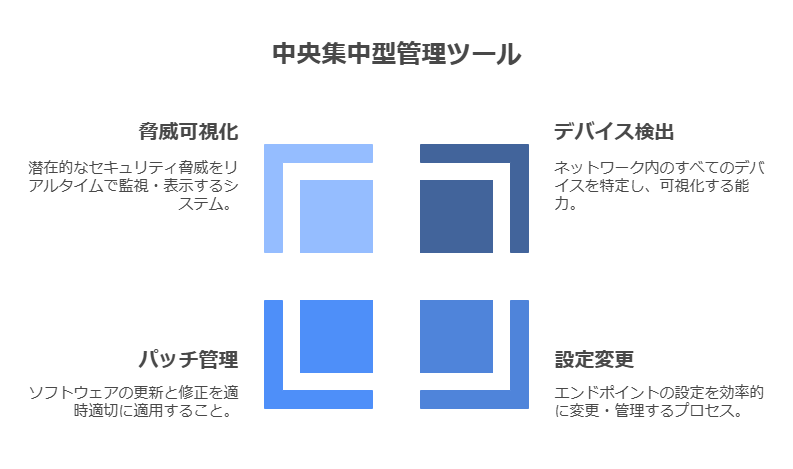

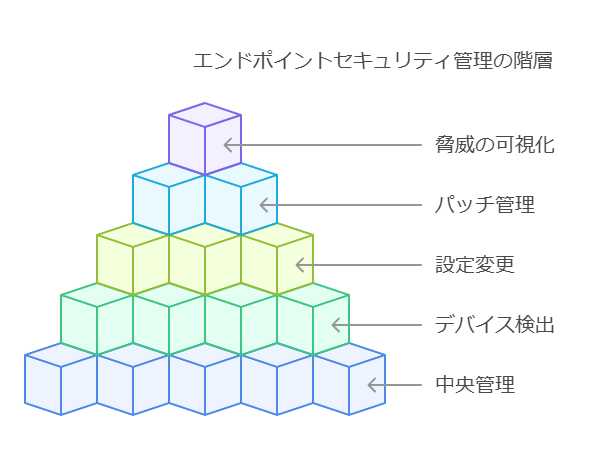

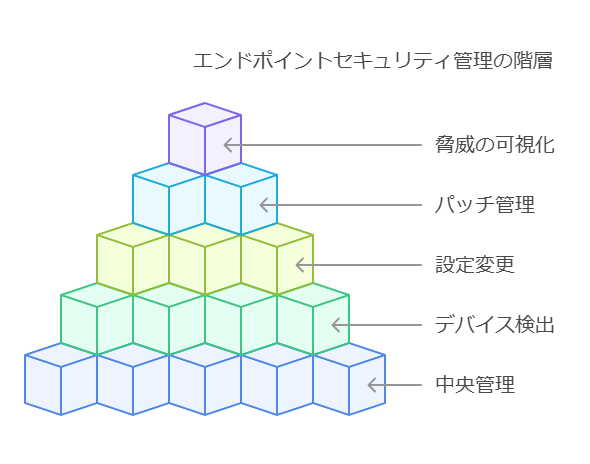

中央集中型管理ツール:全エンドポイントを一つのプラットフォームで管理できるシステムは、セキュリティ体制の一元化を実現します。これにより、デバイスの検出、設定変更、パッチ管理、脅威の可視化など、さまざまな業務をスムーズに実行できます。

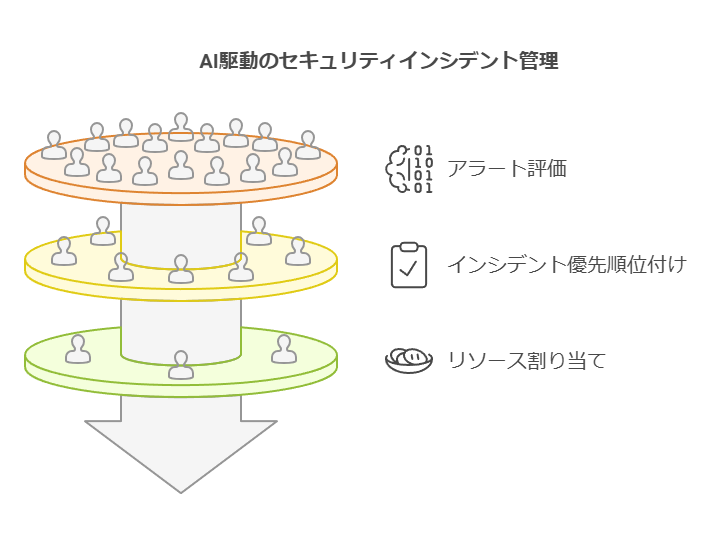

自動アラートとインシデント優先順位付け:AIや自動化技術を活用したアラートシステムは、インシデントの緊急度を事前に評価し、重要な脅威に対して優先的に対処できます。これにより、ITチームの作業負荷を軽減し、迅速な対応を可能にします。

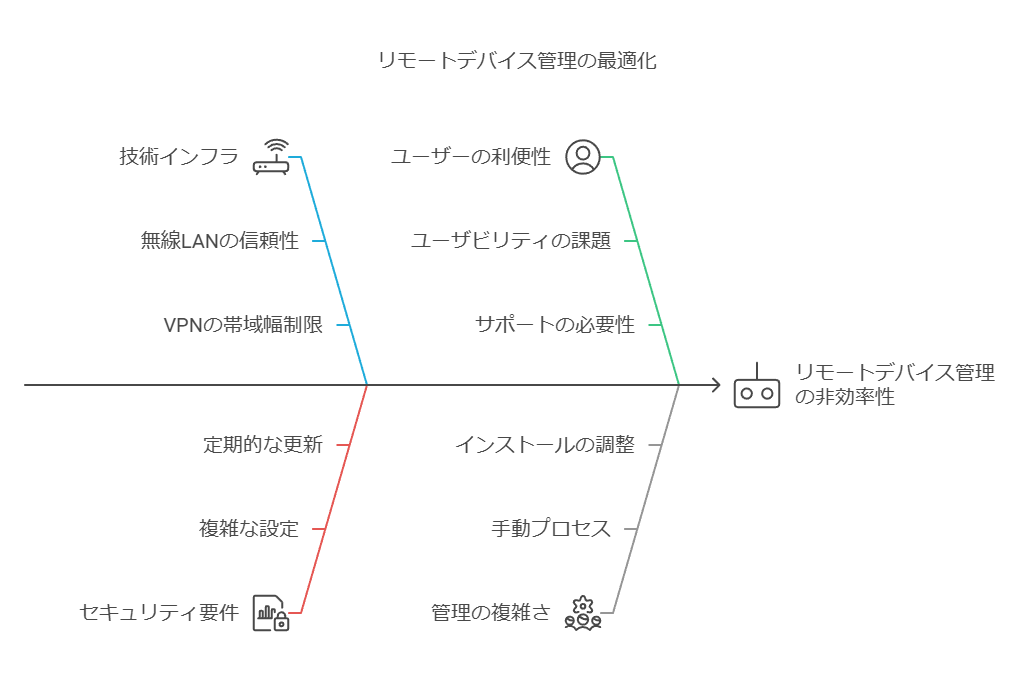

リモートデバイス管理と登録:無線LANやVPN経由でデバイスを遠隔から検出・登録し、エンドユーザーに対して必要なセキュリティ設定やインストールリンクを提供することで、管理の手間を大幅に削減します。これにより、リモートワークが普及する現代のビジネス環境にも適応できます。

エンドポイントセキュリティの選定において、データ保護の強化、AI技術による予測と防御、そして一元管理による効率的な運用が重要なポイントとなります。特に、これら3つの要素が統合された製品を導入することで、企業のセキュリティ体制は大幅に強化され、リスクの低減と運用コストの削減が実現できます。

統合エンドポイント管理(UEM): 基本から製品選定までのガイド

統合エンドポイント管理(UEM)製品は、デバイスとその機能を一元的に管理するために欠かせないツールですが、製品選びには多くのポイントがあります。この記事では、主要ベンダーの特徴や選定時に考慮すべき点、さらに「MDM」(モバイルデバイス管理)や「EMM」(エンタープライズモビリティ管理)との違いを解説し、最適なUEM製品の選び方をサポートします。

UEM市場の概観と注目ベンダー

UEM市場は近年急速に成長しており、数多くのベンダーが競争を繰り広げています。主要なUEM製品を活用すれば、IT担当者はWindows 10デバイスに加え、Appleの「macOS」「iOS 11」、Googleの「Android」「Chrome OS」、さらにBlackBerry OSデバイスまでも一括管理できます。Windows 10のモバイルデバイス管理(MDM)向けAPIの強化が、この市場の拡大を加速させました。

主要なベンダーを知り、市場を正しく把握するためには、調査会社Gartnerの「Magic Quadrant for UEM」のレポートを活用するのが有効です。このレポートは、ベンダーの「ビジョンの完全性」と「実行能力」を評価し、「リーダー」とされるベンダーを特定しています。現在、UEM分野でリーダーとされている主要ベンダーには以下の5社があります。これらの企業は、革新と安定性を兼ね備え、企業のデバイス管理を強力に支援しています。

適切なUEM製品を選ぶためのポイント

UEM製品を選定する際は、以下のポイントに着目しましょう:

デバイス対応範囲:自社のデバイス環境に合ったプラットフォームと互換性があるかを確認しましょう。

機能の拡張性:将来的に必要となるであろう新しいデバイスやOSに対応可能か、機能のアップデートが柔軟かどうかを見極めます。

セキュリティ機能:特にCISOおよびガバナンス部門にとって重要となるセキュリティレベルも、製品選定の基準です。

総合的な管理性能:管理ポリシーのカスタマイズやデバイス設定の自動化、レポート機能の有無も考慮に入れましょう。

Gartnerの評価によるUEM分野のリーダー

Gartnerレポートでリーダーと評価されており、UEM導入において選択肢となり得るベンダーです。具体的な製品機能の強みや導入実績なども含め、導入前に比較検討することをお勧めします。

適切なUEMツールの導入により、エンドポイント管理の効率を上げ、企業のセキュリティと生産性の向上を図ることが可能です。

主要UEMベンダーの比較:VMware、Microsoft、MobileIron、BlackBerry

企業のエンドポイント管理ニーズが多様化する中、各ベンダーは特色あるUEM製品を提供し、さまざまな管理要件に対応しています。以下は、主要なUEMベンダーとその製品の概要です。これらの製品の特徴を理解し、自社に合ったソリューションを選定する際の参考にしてください。

VMware

VMwareはUEM市場において豊富な実績を持つ強力なベンダーで、特にエンタープライズモビリティー管理(EMM)の分野で評価が高いです。同社の「AirWatch」は、VMwareのデジタルワークスペース製品群「VMware Workspace ONE」の一部であり、エンドユーザーが業務アプリケーションに安全かつ簡単にアクセスできる環境を提供します。Workspace ONEにより、統合された管理とセキュリティ機能を享受できるのが特徴です。

Microsoft

MicrosoftのUEMサービス「Microsoft Intune」は、デバイス管理とセキュリティを包括する「Enterprise Mobility Security(EMS)」スイートの一部です。EMSには、ID管理やディレクトリサーバである「Azure Active Directory」や、CASB(Cloud Access Security Broker)機能を持つ「Microsoft Cloud App Security」などが含まれ、包括的なエンドポイント管理とセキュリティが提供されます。Intuneは、Microsoft 365の統合にも優れており、特にMicrosoft環境を採用している企業にとって有力な選択肢です。

MobileIron

MobileIronは、UEM市場での評価も歴史も堅実な製品を提供しています。同社のUEM製品は幅広いOSとデバイスを管理でき、IT担当者は多様なデバイスに対応しやすいです。特に、iOS、Android、Windows、macOSの管理に強みを持っており、エンドポイントの種類が多い環境に適しています。

BlackBerry

BlackBerryの「BlackBerry Unified Endpoint Management」は、同社の「BlackBerry Enterprise Mobility Suite」の一部として提供され、セキュリティに重点を置いたデバイス管理が可能です。この製品は、iOS、macOS、Android、Windows 10、BlackBerry OSなど、さまざまなOSの管理に対応しており、セキュリティが最重要視される環境での利用に適しています。

各ベンダーの製品はそれぞれ異なる強みを持ち、自社のデバイス環境やセキュリティ要件に応じて最適な選択肢が異なります。導入に際しては、評価レポートやトライアル版の活用を通じ、製品が持つ管理機能、セキュリティ機能、エンドユーザーの使いやすさを慎重に比較検討しましょう。

UEMベンダーの拡張リスト

主要UEMベンダー以外にも、検討に値する企業が多数あります。以下の企業とその主要なUEM製品を参考に、UEMソリューションの比較検討を行ってみてください。

Sophos:「Sophos Mobile」

Citrix Systems:「Citrix Endpoint Management」

SOTI:「SOTI ONE」

42Gears Mobility Systems:「SureMDM」

Ivanti Software:「Unified Endpoint Manager」

Zoho(Manage Engine 部門):「Desktop Central」

UEMとMDM、EMMとの違い:選定の要点

UEM(統合エンドポイント管理)製品は、クライアント管理製品やモバイルデバイス管理(MDM)製品、エンタープライズモビリティ管理(EMM)製品など、関連する複数の製品分野から機能を統合して進化してきました。以下に、各製品分野の特徴を簡潔に整理し、UEMの選定におけるポイントを明確化します。

クライアント管理製品

クライアント管理製品は、PCのライフサイクルを一元管理するためのツールであり、Windows 7など、古いバージョンのPC管理に長く使用されてきました。代表的な製品としては、Microsoftの「System Center Configuration Manager」が挙げられます。こうした製品では、特定のデバイスやOSに対応するため、複数の管理製品を組み合わせる必要があるケースが多く見られます。

MDM(モバイルデバイス管理)製品

MDM製品は、タブレットやスマートフォンなどのモバイルデバイスに対するポリシー管理を重点的にサポートします。最近では、IoTデバイスも管理対象に含む製品も増えており、モバイルデバイスの管理に留まらない進化を遂げています。

EMM(エンタープライズモビリティ管理)製品

EMMは、MDMのポリシー管理に加え、アプリケーション管理(MAM)、コンテンツ管理(MCM)、デバイス管理の統合管理を提供します。これにより、企業内のデバイスを効率的かつ安全に運用するためのエンドツーエンドのソリューションとなります。

UEM(統合エンドポイント管理)製品

UEMは、PC、モバイル、IoTデバイスなど、幅広いデバイス管理を1つのプラットフォームで実現することを目指しています。クライアント管理、MDM、EMMそれぞれの機能を包含し、複数のデバイスやOSの一元管理を可能にするため、組織全体の管理効率を高めることができます。

UEM導入の選定ポイント

対応デバイスの多様性:自社が使用するPC、スマートフォン、タブレット、IoTなど、各デバイスに対応可能か確認します。

セキュリティ機能:エンドポイント管理とともに、包括的なセキュリティ管理が実装されているか確認します。

拡張性と柔軟性:新しいデバイスやサービスの導入に伴い、UEMがスムーズに拡張できるかも重要なポイントです。

既存インフラとの連携:既存のシステムやアプリケーション(例:Microsoft 365やAzure)と容易に連携できるか、適切な統合性が確保されているかも検討しましょう。

各製品の特徴を理解し、自社の環境や長期的な成長戦略に最も適したUEMソリューションを導入することで、効率的でセキュアなエンドポイント管理を実現できます。

EMM製品の役割とUEM製品の進化

EMM(エンタープライズモビリティ管理)製品

EMM製品は、MDMの基本機能に加え、モバイルアプリケーション管理(MAM)やモバイルコンテンツ管理(MCM)機能も搭載しています。これにより、企業はエンドユーザーが利用する各種モバイルデバイスを効率的に管理しつつ、セキュリティリスクの軽減を図れます。特に、デバイス全体ではなくアプリ単位でのセキュリティ管理やポリシーの適用が可能なため、データ漏洩リスクを大幅に抑えることができます。

UEM(統合エンドポイント管理)製品

UEM製品は、モバイルデバイスやPCだけでなく、プリンタやIoTデバイスといった他のエンドポイントも一元的に管理するためのソリューションです。複数のデバイスやOSが混在する環境で、包括的に管理することが可能で、企業内のあらゆるデバイスを統合管理するのに最適です。

UEM製品選定時の要点

IT担当者はUEM製品を選ぶ際、以下の主要要件を明確にする必要があります。

管理対象デバイス

自社で管理する予定のデバイスの種類やOSのバリエーションを整理します。また、PCやモバイルに限らず、今後はIoTデバイスや業務用プリンタなども含めるかどうかを検討します。

デバイスの管理要件

管理対象デバイスの利用頻度や重要性に応じて、対応が必要な機能やセキュリティレベルの高さを見極めます。

ベンダーの技術力と成熟度

候補UEMベンダーの技術力や、MDMおよびEMMの知見の深さも重要です。多様なデバイスやOSを扱える柔軟性があるかどうかも確認しましょう。

信頼性と製品の成熟度

製品の信頼性や市場での評価も要チェックです。既に導入している企業の実績やレビューを参考にし、安定したサポートと高い運用性が保証されているかどうかを確かめます。

導入と評価プロセス

ほとんどのUEM製品には無料トライアル期間が設けられているため、選択肢を2〜3社に絞り、評価のための十分な時間を確保しましょう。多様なデバイスやOSを一元管理できるUEMソリューションは、IT部門の負担軽減やセキュリティ向上に大いに寄与します。

UEM製品導入のROI分析

UEM製品の導入にはコストがかかるため、単に導入費用だけでなく、製品の品質や管理効率の向上効果も含めた投資対効果(ROI)分析が欠かせません。適切なROI分析を行い、長期的なコスト削減と効率性向上の観点から、品質の高いUEM製品への投資を経営層に提案することが、IT担当者にとっての重要な役割となります。

データコンサルタントの視点から、セキュリティ対策の強化や運用上の課題に対する具体的な提案しています。

働き方の変化に伴うセキュリティ脅威の増大

テレワークの普及に伴い、企業の働き方が大きく変化しています。それに伴い、クラウドサービスの利用や社外でのインターネット接続が増加し、セキュリティ脅威も以前より一層深刻化しています。特に、史上最凶のマルウェアとされるEmotetの被害が再び報告されており、これまでの対策だけでは不十分な状況が見受けられます。企業は、これに対応するためにエンドポイントセキュリティの在り方を再検討し、強化する必要があります。

エンドポイントセキュリティ製品の選定方法

現在のエンドポイントセキュリティでは、EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)機能を備えた製品が主流となっています。

EPP: 既知のマルウェア特有のパターンをもとに検出する仕組みや、ふるまい検知、サンドボックス機能を提供します。

EDR: エンドポイントでの振る舞いを監視・記録し、不審な振る舞いに対して即時対応を支援する仕組みを提供します。

これらの機能は、既存および未知のマルウェアに対応し、企業のセキュリティ強化に効果的です。しかし、同様の機能を持つ製品が多いため、専門的な知識がないと最適な製品を選定することが難しくなることが課題です。

見落としがちな導入後の運用課題

セキュリティ製品を導入したからといって、マルウェアの脅威が完全に解消されるわけではありません。実際に重要なのは、導入後の運用です。例えば、日々の運用において設定や検知ルールの適切なメンテナンス、インシデント発生時の迅速な調査と対応が求められます。これらを怠ると、せっかくのセキュリティ製品の効果を最大限に活かすことができません。

しかし、現場では人的リソースや専門知識が不足していることから、これらの運用に対して不安を抱える担当者が少なくありません。このような状況に対しては、運用支援サービスの活用や外部専門家の協力を検討することが有効です。これにより、企業はリソース不足や知識不足を補いながら、セキュリティ対策を強化することが可能となります。

ここでは、エンドポイントセキュリティ製品の選定と導入後の運用に関する課題を明確にし、具体的な解決策を提案しています。企業がセキュリティリスクに対処し、持続的に強化していくための実践的なアドバイスを含めました。

セキュアリモートアクセスにおける「IAM」の重要性と必須機能

セキュアリモートアクセスは、地理的に離れた場所にいるユーザーと、一元管理されたITリソース間の安全な接続を提供する仕組みです。その成功には、IAM(IDおよびアクセス管理)の適切な導入が不可欠です。IAMはユーザー認証を基盤として、アクセス権限の制御を行う重要な技術です。以下に、セキュアリモートアクセスで必須となるIAMの主要機能を解説します。

1. IDリポジトリ:ユーザー情報の一元管理

役割:

IDリポジトリ(またはIDディレクトリ)は、ユーザー情報を一元管理するデータベースです。

機能:

IAMはこのリポジトリを利用して、各ユーザーがどのリソースにアクセス可能か、条件付きで判断します。これにより、権限管理が効率化され、不正アクセスのリスクが低減します。

2. MFA(多要素認証):多層的なセキュリティの確立

概要:

MFAは、複数の認証手段(例:パスワード、物理トークン、生体認証など)を組み合わせてユーザーを認証する仕組みです。

重要性:

Gartnerは、すべてのリモートアクセスにMFAを導入することを推奨しています。これにより、単一の認証情報が流出した場合でも、システム全体のセキュリティを保持することが可能です。

専門家の見解:

「MFAなしのリモートアクセスは危険」と警告しており、多要素認証の採用がリスク低減の鍵であると強調しています。

3. セッション管理:認証後の効率的なアクセス管理

機能概要:

ユーザーがMFAを通じて認証された後、セッション管理によりその認証情報が一定時間保持されます。

利便性:

ユーザーが利用を許可されたアプリケーションに対して、IAMが自動的に認証情報を提供することで、再認証の手間を省きつつ、セキュリティを確保します。

効果:

これにより、ユーザー体験を向上させると同時に、IT管理者の負担も軽減されます。

セキュアリモートアクセスにおけるIAMの重要性

セキュアリモートアクセス戦略を成功させるには、以下のポイントを押さえる必要があります。

ユーザー情報の一元管理(IDリポジトリ): リソースへの適切なアクセス制御を実現。

多要素認証(MFA): 認証プロセスを多層化し、リスクを最小化。

セッション管理: 認証後の利便性とセキュリティを両立。

これらの機能を適切に統合することで、企業は安全かつ効率的なリモートアクセス環境を構築できます。IAMの役割は単なる認証にとどまらず、セキュリティと業務効率の両面で重要な基盤となります。

セキュアリモートアクセスの進化:デバイス横断の柔軟性と多様な技術アプローチ

1. 背景:デバイス横断の柔軟性を求めるユーザー

RingCentralの最高情報セキュリティ責任者(CISO)、ヘザー・ヒントン氏によると、リモートユーザーはデバイスや場所を横断しながらネットワークに安全に接続する柔軟性を求めています。たとえば、以下のようなシナリオが一般化しつつあります:

車内でBluetoothを使用してWeb会議を開始

スマートフォンへ切り替え

最後にノートPCで業務を完了

このようなデバイス間のシームレスな切り替えが、従業員にとってますます重要になる一方で、セキュリティ担当者には、新たなデータリスクを防ぐ責任が求められます。

2. セキュアリモートアクセスを実現する技術:VPNだけではない選択肢

従来のVPN(仮想プライベートネットワーク)だけでなく、セキュアリモートアクセスを可能にする技術にはさまざまなアプローチが存在します。以下に、それぞれの技術の特長を整理します。

VPN(仮想プライベートネットワーク)

VPNは、仮想的なトンネルを構築して、安全なネットワーク接続を提供する技術です。

種類別特性

IPsec VPN: 通信に「IPsec」プロトコルを使用。クライアントソフトウェアをデバイスにインストールする必要があります。

SSL/TLS VPN: 通信に「SSL」または「TLS」プロトコルを使用。Webブラウザベースで動作するため、クライアントソフト不要。

導入形態

オンプレミス型VPN機器: 社内インフラに機器を設置して運用。

クラウドVPN: クラウドサービスを活用してVPNを提供。

長所と短所

長所: 公的なインターネット上で仮想トンネルを構築し、セキュアな通信が可能。

短所: ユーザー数の増加に伴い、帯域幅の制約や運用管理コストが増加。

3. デバイス横断アクセスに向けた課題と対応

課題

デバイス多様化: 従業員がスマートフォン、タブレット、PCなど、複数のデバイスを使用するケースが増加。

シームレス接続の確保: デバイス間での切り替え時に中断しない、安定した接続が求められる。

セキュリティリスクの増加: デバイスや場所の多様化に伴い、認証情報の漏洩や不正アクセスのリスクが拡大。

対応策

多層的なセキュリティ:

多要素認証(MFA)を導入し、従業員の認証プロセスを強化。

エンドポイントセキュリティを強化し、デバイスごとの安全性を確保。

クラウドベースの技術導入:

クラウドVPNを活用し、柔軟かつスケーラブルな接続環境を構築。

ゼロトラストアプローチの採用:

ユーザーのデバイスやアクティビティに基づき、アクセス許可を動的に管理。

4. まとめ:未来のリモートアクセスの基盤

セキュアリモートアクセスの技術は、従業員の多様な働き方を支え、同時に企業データを保護するための重要な要素です。特に、パンデミック以降に増加するデバイス横断型の業務スタイルに対応するため、以下のポイントが鍵となります:

シームレスなデバイス切り替えを可能にする接続環境。

強化された認証手段とゼロトラストアーキテクチャの導入。

クラウド技術を活用した柔軟性の高い接続管理。

これらの対応により、企業は従業員に安全かつ快適な業務環境を提供し、セキュリティリスクを最小化できます。

Kasperskyの機能を、各機能の目的や価値が分かりやすい形で整理しました。これにより、クライアントが各機能の適用シナリオを理解しやすくなります。

Kasperskyの提供機能一覧

1. 基本的なエンドポイント保護機能

| 機能 | 説明 |

|---|---|

| ファイル・ウェブ・メールアンチウイルス | – マルウェアを含むコンテンツのリアルタイム検知・除去。 |

| 脆弱性攻撃ブロック | – システムやアプリケーションの脆弱性を悪用する攻撃を検知・防御。 |

| HIPS(ホスト型侵入防御システム) | – エンドポイント上の不審な挙動を検知し、攻撃の初期段階で対策を実施。 |

| AMSI対応 | – スクリプトやコードの解析により、潜在的な脅威を検出。 |

| 修復機能 | – 被害を受けたファイルやシステムの復旧を支援。 |

2. セキュリティ管理と制御機能

| 機能 | 説明 |

|---|---|

| ファイアウォール管理 | – 外部からの不正アクセスを防止し、通信の安全性を確保。 |

| ウェブ・デバイス・アプリケーションコントロール | – 利用可能なウェブサイト、周辺機器、アプリケーションを管理して、セキュリティポリシーを適用。 |

| モバイル保護と管理 | – iOS MDMを含むモバイルデバイスの保護・管理機能を提供。 |

3. ITシナリオの支援機能

| 機能 | 説明 |

|---|---|

| 脆弱性診断 | – システムの脆弱性をスキャンし、対応策を推奨。 |

| ソフトウェア/ハードウェアインベントリ | – IT資産の可視化と管理を支援。 |

| パッチ管理 | – アップデートの適用を自動化し、セキュリティリスクを低減。 |

| データ消去 | – 安全な方法でのデータ消去により、情報漏洩リスクを軽減。 |

| サードパーティアプリ/OSのインストール | – 必要なソフトウェアの導入を効率化。 |

| リモート接続 | – エンドポイントへの安全なリモートアクセスを提供。 |

4. 高度なEDR(エンドポイント検出・対応)機能

| 機能 | 説明 |

|---|---|

| Root-Cause Analysis | – インシデントの原因を追跡し、今後の対策に活用。 |

| IoCスキャン | – 脅威インジケーター(IoC)を基にした詳細なスキャン。 |

| エンドポイントレスポンス | – 検出された脅威に対する即時対応を支援。 |

5. XDR(拡張検出・対応)およびその他高度機能

| 機能 | 説明 |

|---|---|

| アラート集計 | – 様々なソースからのアラートを統合し、優先順位を明確化。 |

| サンドボックス | – 不審なファイルやコードを隔離し、実行結果を分析。 |

| 調査グラフ | – 攻撃の進行状況や関連性を可視化し、対応計画を立案。 |

| プレイブック | – 事前設定された手順に基づき、自動的にインシデント対応を実施。 |

| ログ管理とデータレイク | – 大量のログデータを効率的に保存・管理し、分析に活用。 |

| 完全自動化された対応 | – 検知から対応までを自動化し、運用負担を大幅に軽減。 |

データコンサルタントからの推奨事項

現状のITインフラ評価

現在のセキュリティ状況を可視化し、必要な機能を明確にすることが重要です。

段階的な導入計画の策定

基本的なエンドポイント保護から開始し、業務ニーズに応じてEDRやXDR機能を追加する柔軟な導入戦略を推奨します。

トレーニングと運用支援の活用

管理者向けのトレーニングを活用し、運用効率を高めるとともに、セキュリティチームのスキルを向上させます。

継続的な運用レビュー

定期的にログや分析結果を見直し、運用改善を図ることで、セキュリティ態勢を最適化します。

結論

Kasperskyは、多層的かつ高度なセキュリティソリューションを提供し、企業のニーズに合わせた柔軟な運用を可能にします。その多機能性は、企業規模やリソースに関わらず、効果的なITセキュリティ戦略を実現するための強力な基盤となります。

セキュアリモートアクセスとは?パンデミックが変えた意義と必要性

1. 背景:COVID-19とリモートアクセスの拡大

新型コロナウイルス感染症(COVID-19)のパンデミックにより、2020年初頭に英国を含む多くの国で都市封鎖(ロックダウン)が実施されました。この中で、「セキュアリモートアクセス」は、多くの企業にとって欠かせない技術となりました。

Connect Digital Security社のマネージングディレクターであるクレイグ・バード氏は、同社がセキュアリモートアクセス技術を活用したことで、スタッフが個人用デバイスで翌日から在宅勤務に移行できたと振り返ります。オフィスにいるのと変わらない業務が自宅から可能になり、その利便性と安全性が企業に大きなメリットをもたらしました。

2. セキュアリモートアクセスの定義と進化

従来の定義とその変化

従来: セキュアリモートアクセスは一部のIT管理者や限定的なユーザーにのみ提供されるものでした。

現在: パンデミック以降、この技術はほぼすべての従業員にとって必須となり、その対象範囲が劇的に拡大しました。

Gartnerのアナリスト、マイケル・ケリー氏は次のように述べています。

「2019年の『セキュアリモートアクセス』と、パンデミック以降の定義は大きく異なる」。

2021年以降のセキュアリモートアクセスは、あらゆる従業員が、あらゆるアプリケーションに、いつでも、どこからでもアクセスできることを意味します。

3. 現在の課題と未来への対応

企業が直面する課題

従業員の分散: 従業員が自宅、オフィス、カフェなど多様な場所で業務を行うことを想定する必要があります。

一貫性のあるアクセス: 場所を問わず、継続的で安全なアクセスを保証することが求められます。

米国TechTargetの調査部門Enterprise Strategy Group(ESG)のアナリスト、ジョン・グレイディ氏は次のように述べています。

「セキュアリモートアクセスは、従業員が『どこにでもいる』という状況を前提に設計される必要がある」。

今後の方向性

ハイブリッドワークへの対応: コロナ禍収束後、多くの企業がオフィスワークとテレワークを組み合わせたハイブリッドワークに移行します。この変化に対応するため、セキュアリモートアクセスは不可欠です。

危機管理の強化: 将来の予期せぬ危機に備え、柔軟かつ安全なアクセス環境を整備することが求められます。

4. セキュアリモートアクセスが企業にとって不可欠な理由

従業員の多様な働き方を支える基盤技術として、セキュリティと利便性を両立する。

今後の企業競争力を維持するための必須要件として、長期的な視点での導入と運用が求められる。

セキュアリモートアクセスは、単なる一時的な対応ではなく、今後の働き方の中心となる技術です。企業は、この変化を適切に理解し、戦略的に取り組む必要があります。