目次

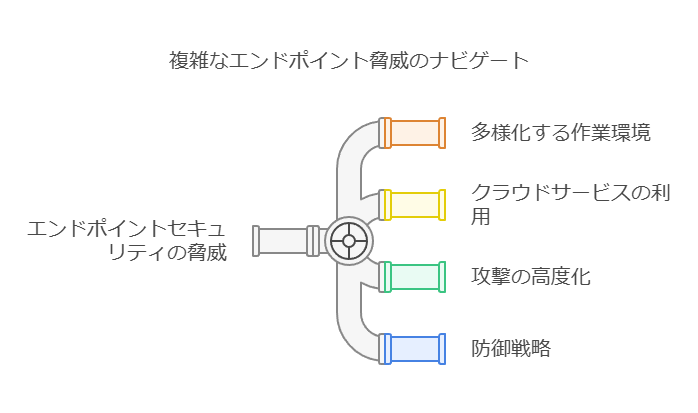

なぜ既存のエンドポイント・セキュリティでは不十分なのか?

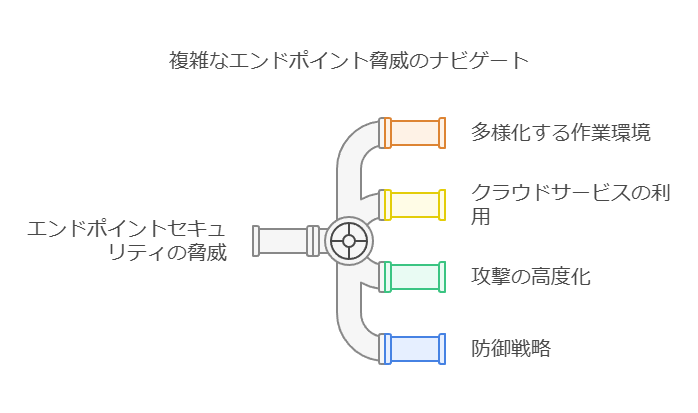

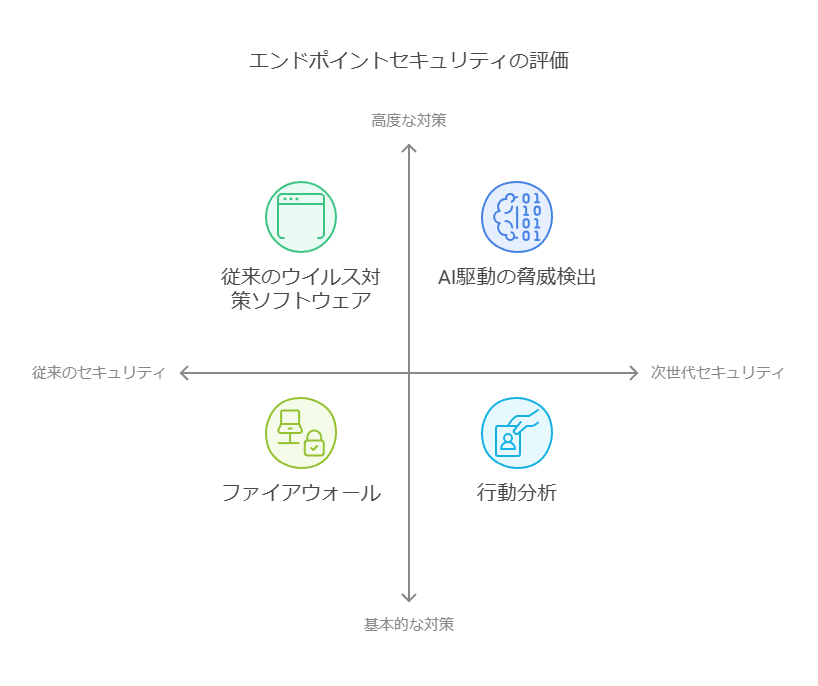

働き方の多様化が進む中、Webアプリケーションやクラウドサービスの利用が急増しています。しかし、その一方で、エンドポイントを狙う攻撃はますます高度化・巧妙化しており、従来型のエンドポイント・セキュリティでは、これらの新たな脅威に十分に対抗することが困難になっています。多様化する攻撃手法に対して、自組織のエンドポイントをどのように防御すべきかが重要な課題です。

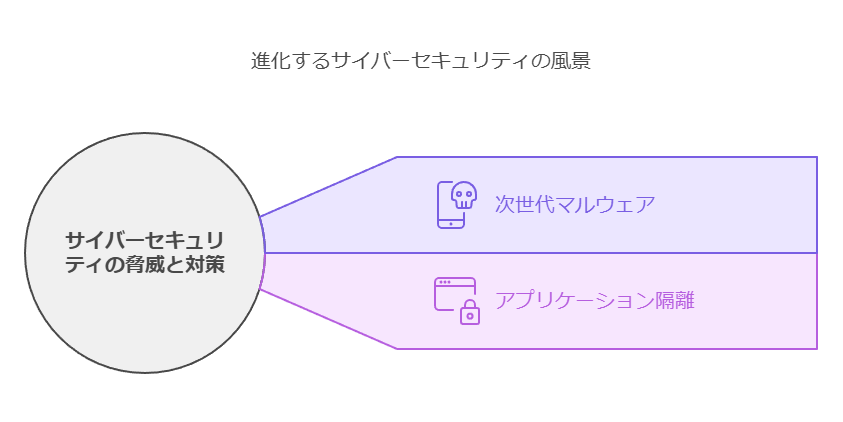

次世代のエンドポイント・セキュリティ対策

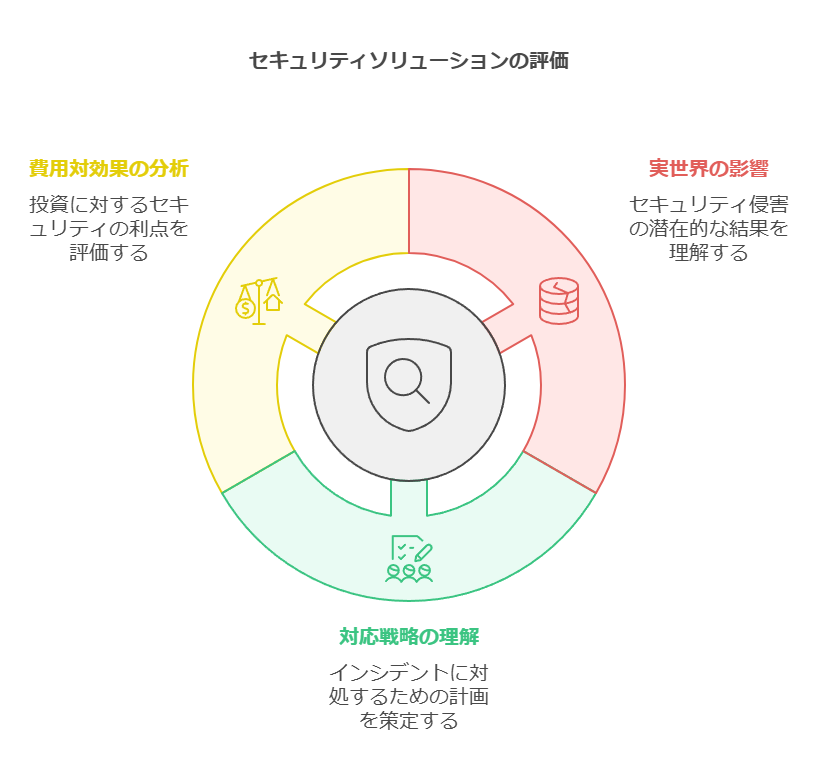

国内企業を取り巻くセキュリティ脅威の現状と、最新の攻撃手法を理解することが、最適な対策を講じる第一歩です。例えば、「次世代マルウェア」や「アプリケーション隔離」方式などの最新のエンドポイント・セキュリティ対策は、従来の方法では防ぎきれない高度な攻撃に対抗するために重要です。

これらのソリューションは、次世代のセキュリティ機能を搭載しており、実際の運用環境でどのように機能するのか、また、その費用対効果がどの程度のものかを確認することが不可欠です。これにより、マルウェアに感染した際の具体的な影響や、セキュリティ侵害が発生した場合の適切な対応策についても理解が深まります。

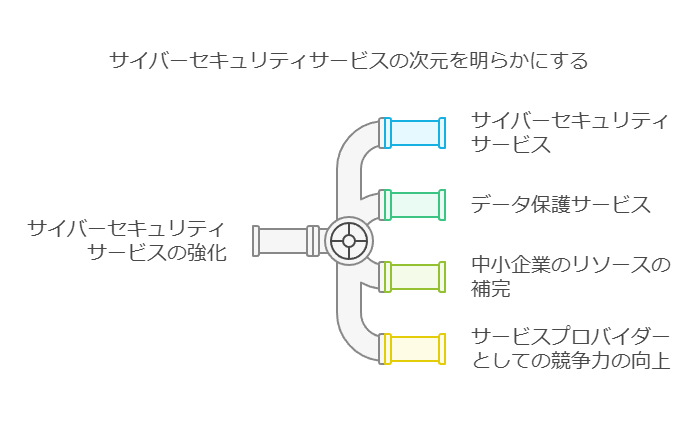

中小企業に選ばれるサービス事業者としてのサイバーセキュリティサービス構築

中小企業のサポートを行うサービス事業者、特にマネージドサービスプロバイダー(MSP)やマネージドセキュリティサービスプロバイダー(MSSP)にとって、進化し続けるサイバー攻撃に対抗するためには、最新のサイバーセキュリティおよびデータ保護サービスを提供することが不可欠です。これにより、中小企業が抱えるリソースの限界を補い、より選ばれるサービス事業者となることが可能になります。

進化するサイバー攻撃に対応するためには、エンドポイントセキュリティの見直しと、最新のソリューションの導入が急務です。従来の防御方法ではカバーできないリスクに対して、より高度な防御策を講じることで、企業全体のセキュリティレベルを向上させることができます。

データコンサルタントの視点から、セキュリティと利便性のバランスを考慮しつつ、二段階認証の重要性と実装方法について分析して説明しました。

セキュリティ強化の必要性

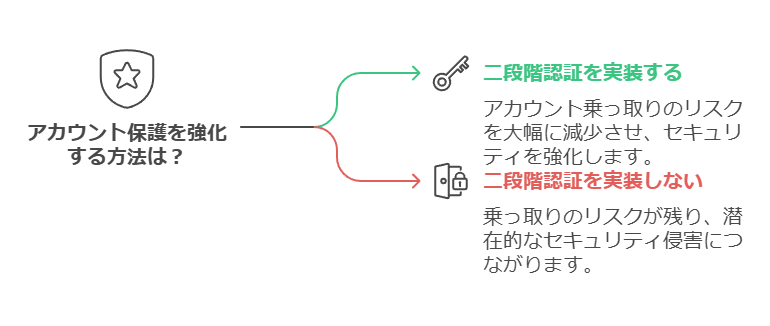

X(旧Twitter)のアカウント保護は、現代のデジタル時代において重要な課題です。アカウントの乗っ取りリスクを最小限に抑えるため、二段階認証の導入が推奨されます。

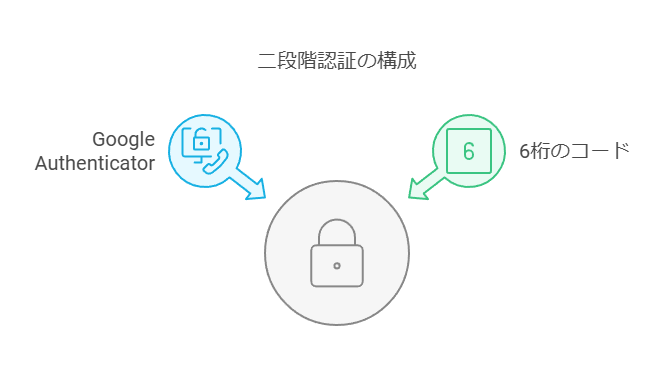

二段階認証の実装

ステップ1: Google認証システムの設定

Google Authenticatorアプリを使用し、6桁の認証コードを生成します。このアプリは時間ベースのワンタイムパスワード(TOTP)を使用し、30秒ごとに新しいコードを生成します。

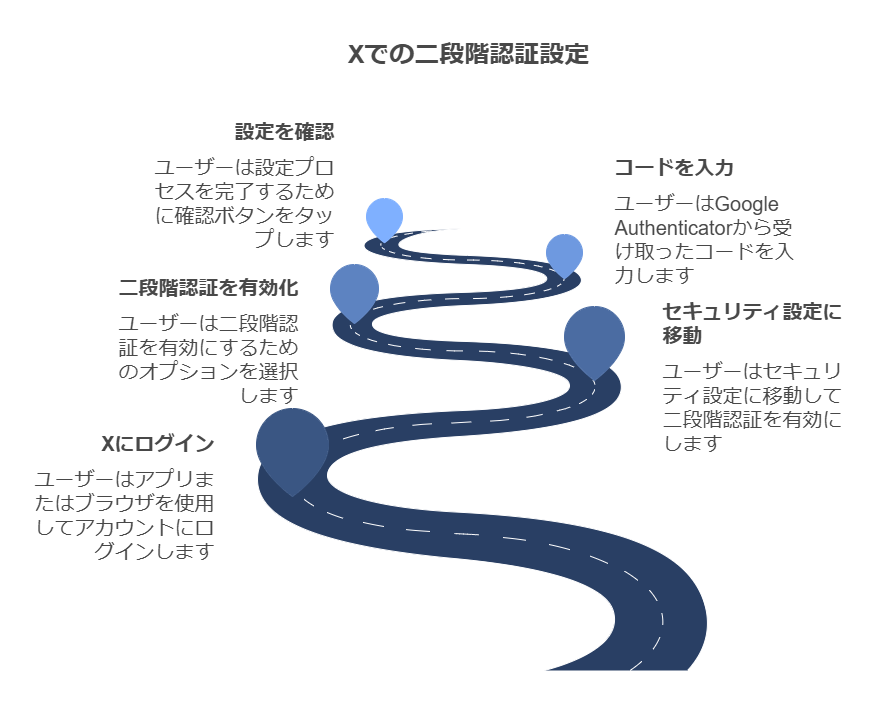

ステップ2: X(旧Twitter)での認証設定

X(旧Twitter)アプリまたはウェブブラウザでアカウントにログイン

セキュリティ設定から二段階認証を有効化

Google Authenticatorで生成されたコードを入力

「認証する」ボタンをタップして設定を完了

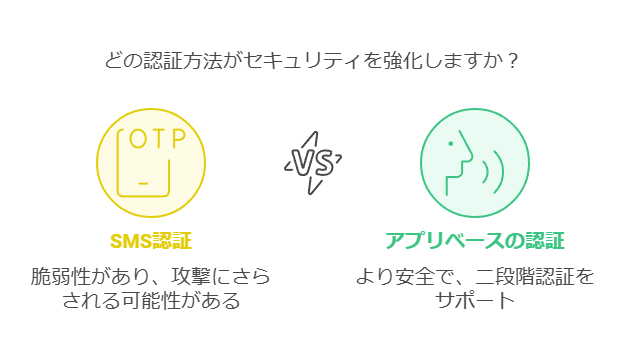

ステップ3: SMS認証の無効化

セキュリティをさらに強化するため、SMS認証を無効にし、アプリベースの認証のみを使用します。

データ分析の観点

セキュリティ指標: 二段階認証導入後のアカウント侵害率を測定し、その効果を定量化します。

ユーザー行動分析: 認証プロセスの各ステップでのユーザーの離脱率を分析し、UXの最適化ポイントを特定します。

コスト効率: SMS認証とアプリベース認証のコスト比較を行い、長期的な運用コストを評価します。

リスク評価: 各認証方法のセキュリティリスクを数値化し、最適な認証方式を決定します。

推奨事項

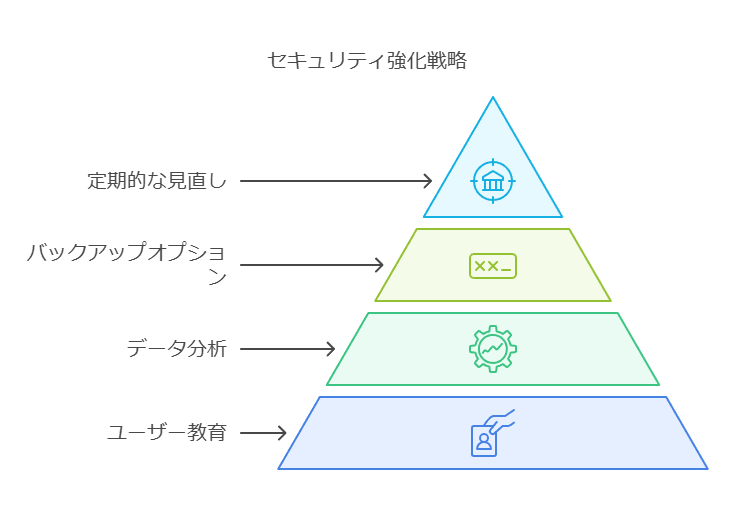

段階的導入: ユーザーに対して二段階認証の重要性を教育しつつ、段階的に導入を進めます。

データ駆動型決定: ユーザーの認証行動データを継続的に収集・分析し、セキュリティと利便性のバランスを最適化します。

バックアップオプション: 認証デバイスの紛失に備え、バックアップコードの提供と安全な保管方法の指導を行います。

定期的な見直し: セキュリティ脅威の進化に合わせて、認証方式を定期的に評価し更新します。

この方法により、データに基づいた意思決定を行いながら、X(旧Twitter)アカウントのセキュリティを効果的に強化することができます。

セキュリティとコンプライアンスの自動化戦略: AIとハイブリッドクラウドの統合

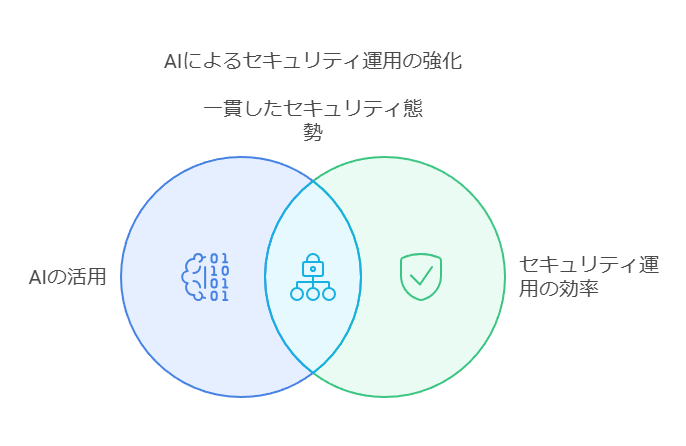

現状の脅威と対応策の進化: サイバー攻撃はこれまでにない速さと巧妙さで進化しており、企業にとってセキュリティ対策の重要性はますます高まっています。特に、AIを活用したオーケストレーションと自動化は、企業が直面するセキュリティリスクに対する迅速な対応を可能にし、対応時間を大幅に短縮することができます。また、AIの導入により、可視性の拡大が実現し、脅威の検知から対応までのプロセスを統合することが可能になります。

ハイブリッドクラウド環境でのコンプライアンス管理: 今日、多くの企業がハイブリッドクラウドアーキテクチャを採用しており、これに伴いコンプライアンス管理の複雑さが増しています。AIを組み込むことで、誰がいつ何にアクセスしたのかをリアルタイムで判別することができ、セキュリティとコンプライアンスの制御をシームレスに統合できます。これにより、増加する規制に対しても、コンプライアンス管理の自動化が可能となり、企業は効率的かつ確実に規制遵守を達成できます。

セキュリティチームの強化と運用効率の向上: セキュリティチームは多くの場合、人手不足やリソースの限界に直面しています。AIと自動化技術の導入により、インシデント対応時間を日単位や時間単位から分単位に短縮し、攻撃者との競争におけるギャップを埋めることができます。さらに、AIはユーザーアクセスの検証やリスクの高い資産の検出、そしてコンプライアンス対策の実施にも貢献し、セキュリティオペレーションの効率を大幅に向上させます。

統一されたワークフローの構築とツールの統合: 多くの企業が多種多様なセキュリティツールを管理しなければならない現状において、ツールの統合とワークフローの最適化は重要な課題です。AIを活用することで、これらのツールを統一されたワークフローに統合し、セキュリティ運用の複雑さを軽減できます。これにより、企業は効率的なセキュリティ対策を実現し、より一貫したセキュリティ態勢を構築することが可能となります。

結論と推奨アクション: 企業が直面するサイバーセキュリティとコンプライアンスの課題は、AIと自動化を活用したハイブリッドクラウドアーキテクチャの統合により、効果的に解決できます。これにより、セキュリティ対応の迅速化、コンプライアンス管理の自動化、そして運用の効率化が実現され、企業全体のセキュリティ態勢が強化されます。今後のセキュリティ戦略には、AI技術の活用を中心とした統合的なアプローチが不可欠です。

ディスク廃棄におけるデータ消去の重要性と新たなアプローチ

1. データ消去の必要性とリスク管理

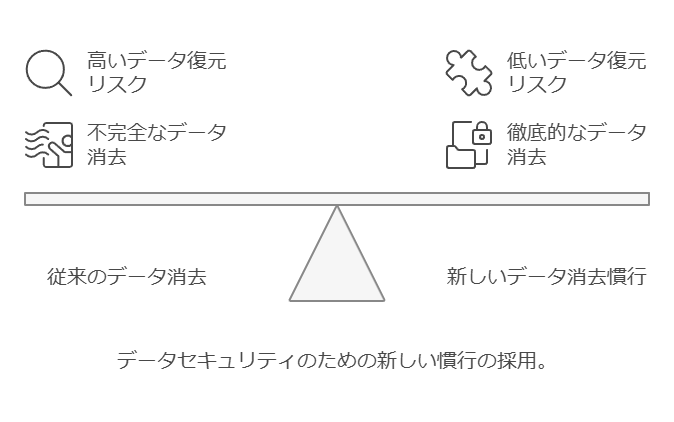

昨今、某自治体で廃棄されたHDDがデータ復元可能な状態で不正に転売された事件が注目を集めました。この事件では、廃棄業者の管理不備が大きな原因として指摘されましたが、同時に、自治体側が廃棄業者任せにしていたこともリスクを増大させた要因といえます。この事件を契機に、企業や組織が廃棄するディスクを業者に渡す前に、利用者自身が確実にデータ消去を行うことが「新しい常識」として定着しています。

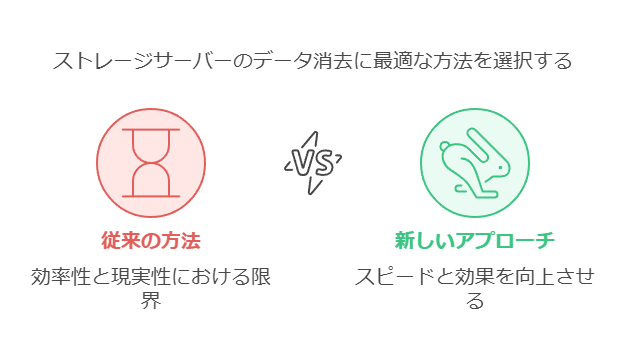

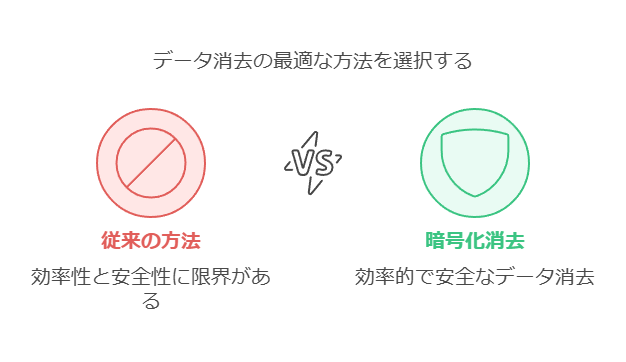

2. 既存のデータ消去方法の限界

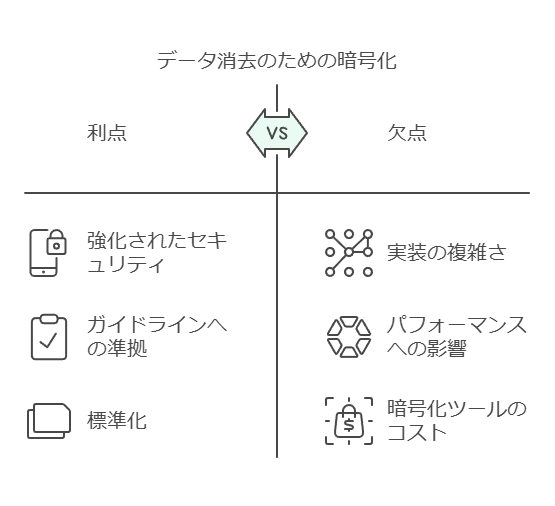

これまでの一般的なデータ消去方法として、コマンドを使用したデータ消去がありました。しかし、ディスク容量の増加に伴い、この方法では多くの時間を要するようになり、大容量ディスクを持つストレージサーバーの場合、消去に数日を要するケースもあります。このように、従来の方法では、効率性と現実性において課題が顕在化しています。

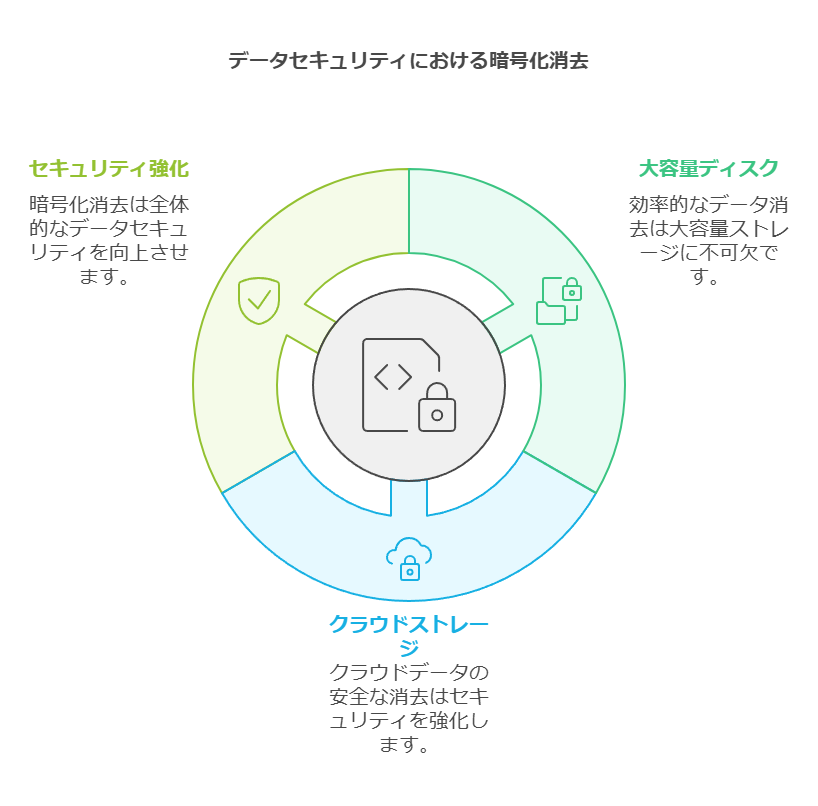

3. 新しいデータ消去アプローチの導入: 暗号化消去

技術の進歩により、データ消去の新たな手法として「暗号化消去」が注目されています。この方法は、従来のコマンド実行に代わり、効率的かつ安全にデータを消去できる手段として評価されています。特に、クラウドに保存されたデータに対する消去方法にも対応可能であり、クラウドベンダーに依存しない独立したデータ消去手段として重要な役割を果たします。

4. データ消去の未来とセキュリティガイドラインの重要性

暗号化消去は、各種セキュリティガイドラインにおいても取り上げられており、今後のデータ消去における標準的なアプローチとして注目されています。企業が法令やガイドラインの更新に敏感に対応することは、競争力を高めるために不可欠です。最新のデータ保護対策を取り入れ、自組織のセキュリティを強化したい企業にとって、この暗号化消去は非常に有用なソリューションとなるでしょう。

5. 具体的なソリューション導入の提案

これらの背景を踏まえ、企業が今後導入すべき具体的なソリューションとして、暗号化消去の技術や関連ツールの活用を提案します。特に、大容量ディスクやクラウドストレージを利用している企業にとって、効率的なデータ消去方法はセキュリティ強化の鍵となります。最新のガイドラインを遵守しながら、組織全体のリスク管理を最適化するための具体策を検討することが重要です。

ここでは、データ消去の重要性と新しいアプローチの導入を段階的に解説し、データコンサルタントの視点から具体的なソリューションを提案しています。

データの暗号化に関する法令とガイドラインの重要性

情報漏えいが多発する現代において、企業における個人情報や機密情報の保護は、喫緊の課題となっています。特に改正個人情報保護法、サイバーセキュリティ経営ガイドライン、政府統一基準、PCI-DSSなどの法令やガイドラインでは、データの暗号化が推奨されており、リスク軽減に向けた有効な手段として位置付けられています。

DB暗号化の実践的アプローチ:既存システムへの導入課題

しかし、実際にDB暗号化を進める際、どのようなステップを踏むべきか、またどの手法を選択するべきかは、多くのDBエンジニアや管理者にとって依然として大きな課題です。特に既存の稼働中システムに暗号化を導入する場合、その作業量やシステムへの影響範囲を適切に評価し、最適なアプローチを設計することが求められます。これを怠ると、システムのパフォーマンスや可用性に悪影響を及ぼすリスクが高まります。

このように、法令やガイドラインを踏まえつつ、既存システムへの影響を最小限に抑えた暗号化戦略を構築することが、現代の企業にとって不可欠です。

ワークスペースとドキュメントへの秘密度ラベルの導入とその課題

Microsoft365では、ワークスペースとドキュメントに秘密度ラベルを適用する機能が導入されています。この機能は、外部共有やゲストアクセスの管理に直接影響を与え、情報セキュリティを強化するための重要な要素となります。しかし、秘密度ラベルの適用には、いくつかの課題が存在します。たとえば、権限の分離、ワークスペースのライフサイクル管理、ラベルの強制適用、ゲストユーザーのライフサイクル管理といった複雑な運用が求められるため、企業全体での一貫した管理が必要です。

さらに、この機能を有効活用するためには、ユーザーごとに月額6ドル(P1)または9ドル(P2)の追加ライセンス費用が発生するため、コストの観点からも慎重な検討が求められます。したがって、企業ではネイティブ機能のみを活用する手法に加えて、CloudGovernanceなどのサードパーティ製ツールの導入を検討することが推奨されます。

外部共有とゲストアクセスの管理における注意点

外部共有とゲストアクセスの管理にこの手法を適用するには、まずMicrosoft Information Protection (MIP) の設定を適切に構成する必要があります。秘密度ラベルは、企業のセキュリティポリシーに基づき、低いレベルから高いレベルへと順序付けすることが可能であり、これにより、外部共有の許可や禁止を一元的に管理できます。また、異なるワークスペース要求者に対しては、それぞれのActive Directory属性に基づいて適切な秘密度ラベルを自動的に適用することが可能です。

組織における戦略的アプローチの必要性

これらの設定や管理には専門的な知識と適切なツールの選定が不可欠です。データコンサルタントとして、企業の情報保護戦略を強化するために、Microsoft 365のネイティブ機能やサードパーティツールの活用を含む、最適なアプローチを提案します。具体的には、セキュリティポリシーの策定から、実際の運用に至るまで、組織全体で統一された秘密度ラベルの管理を実現するための支援を行います。

ここでは、Microsoft365の秘密度ラベル機能の導入に伴う課題と、その解決策についてデータコンサルタントとしての視点から明確にし、企業が効果的な情報保護戦略を実現するために必要なアプローチを提案しています。また、外部共有やゲストアクセスの管理における重要なポイントも強調しています。

ワークスペースとドキュメントのラベル適用における課題と解決策

ユーザーはワークスペースをプロビジョニングする際に、ラベルを適用することができます。また、ドキュメントに対しても手動でラベルを付与することが可能で、E5ライセンスを利用すれば自動ラベル付けを展開することができます。しかし、これらの方法にはいくつかの課題が残っています。

ラベルの適用におけるユーザーの課題

まず、ユーザーがどのワークスペースやドキュメントにどのラベルを適用すべきかについて、明確な指針が提供されていません。プロビジョニングプロセスの際に、ラベルに基づいてどのポリシーアクションが強制されるのかの情報が提示されず、結果として適切なラベルが選択されないリスクが生じます。さらに、ワークスペースにはプロビジョニング時に適用された設定のラベルを割り当てることが可能ですが、チームの所有者がその後に設定を変更するのを防止する手段がありません。この変更が加えられた際に、ビジネス部門や管理者に通知される仕組みも欠如しています。

セキュリティ管理における構成の一貫性と透明性の欠如

セキュリティ管理の観点から見ても、現在のシステムでは構成のずれが重大な問題となる可能性があります。たとえば、高い機密度ラベルを持つドキュメントが、低い機密度ラベルのチームに配置された場合、強制アクションが実行されないことがあります。違反を行ったユーザーには、アクションを元に戻すよう求めるメールが送信されるだけで、より厳格な制御がなされていない点が問題です。また、ゲストユーザーの自動オフボーディング機能が不十分であり、どのゲストがどのデータにアクセス可能なのかを一元的に把握できる仕組みも不足しています。

推奨される解決策

これらの課題を解決するためには、まずラベルの適用基準を明確にし、ユーザーに対してガイドラインを提供することが重要です。プロビジョニングプロセスにおいて、ラベルに基づくポリシーアクションが具体的にどのように強制されるのかを明示することで、適切なラベルの選択を促進できます。また、設定変更の監視機能を強化し、変更が行われた際には自動的にビジネス部門や管理者に通知する仕組みを導入することで、構成の一貫性を維持します。さらに、ゲストユーザーの管理を強化し、アクセス権限を一元的に管理するツールの導入を検討することで、セキュリティのリスクを低減できます。

ここでは、ユーザーが直面する具体的な課題を明確にし、データコンサルタントとして推奨する解決策を提案しています。また、セキュリティ管理における構成の一貫性や透明性の欠如に対する具体的な対応策を強調し、全体的なセキュリティ体制の強化を目指したアプローチを示しています。

導入事例を交えた、コスト効率に優れたFIDO認証の実装方法

金融機関におけるFIDO認証の導入が進んでいる理由をご存知でしょうか?銀行、信用金庫、証券会社、保険会社、カード事業者などの金融機関を対象に、FIDO認証の最新動向やその実装方法について解説します。また、コストを抑えつつ、優れたユーザーインターフェース(UI)を提供するFIDO生体認証ソリューションについて、具体的な導入事例を交えながらご紹介します。フィッシング攻撃やその他のサイバー攻撃のリスクを低減し、ログインの失敗率を減少させたいとお考えの金融事業者の方は、ぜひご参加ください。

セキュリティと顧客体験(CX)の両立を目指す認証基盤の導入

金融機関がセキュリティ対策やシングルサインオン、外部サービスとの連携を実現するには、専門知識と高度な技術が求められます。しかし、適切な認証基盤を導入することで、これらの機能を容易に実現し、セキュリティと顧客体験(CX)の両立を図ることが可能です。

ユースケースの具体例

- 自社複数サービス間の認証とアカウント統合

- SNSや外部サービスとの認証およびアカウント連携

セキュリティリスクとネットワーク負荷に対応する認証基盤の構築

セキュリティと顧客体験(CX)の両立を目指すためには、認証基盤を効果的に構築することが重要です。これにより、ユーザーに対して快適で安全なアクセス環境を提供しつつ、システム全体のネットワーク負荷を管理することが可能となります。

Oktaについて

Oktaは、社員、顧客、パートナーのアイデンティティとアクセスを安全に管理するベンダーニュートラルなサービスプロバイダーです。Oktaが提供する「Okta Identity Cloud」は、クラウドやオンプレミス環境において、適切な人に適切なテクノロジーを適切なタイミングで安全に提供することを可能にします。7,200以上のアプリケーションと事前に統合されている「Okta Integration Network」を活用することで、企業はビジネスに必要なアプリを簡単かつ迅速に設定できます。JetBlue、Nordstrom、Slack、Teach for America、Twilioを含む13,050以上の企業が、Oktaを活用して社員、顧客、パートナーのアイデンティティを保護しています。詳細については、Oktaの公式サイトをご覧ください。

ここでは、データコンサルタントとしての視点から、金融機関が直面するセキュリティリスクに対する具体的なソリューションと、その導入メリットを強調しています。また、ユースケースやOktaの機能についても、実際のビジネスニーズに即した情報を提供し、読者に対して認証基盤の重要性とその利点を明確に伝えています。

エンドポイントセキュリティ現状と新たなニーズの把握

テレワークの進化に伴う変化を具体的に説明し、新たな業務スタイルのニーズを明確にします。

テレワークが進化し、従来の在宅作業から、出張先や取引先などオフィス外での業務遂行が一般的になりつつあります。これに伴い、柔軟なPC運用が求められるようになり、例えば、取引先との会合に参加する際の社外持ち出しを許可するなど、より機動性の高い業務スタイルへの対応が必要とされています。

リスクの強調と影響の分析

PCの盗難や紛失時における情報漏えいリスクとその影響を、データコンサルタントの視点から詳述します。

しかし、企業が直面する重要な課題の一つに、PCの盗難や紛失に伴う「情報漏えいリスク」があります。企業の機密情報や個人情報が漏えいすれば、法的責任が問われるだけでなく、企業の信頼性が著しく損なわれる可能性があります。さらに、PC内に保存されている認証情報が悪用され、企業システムへの不正アクセスが行われるリスクも存在します。

セキュリティと利便性の両立

企業に求められるPC運用の課題を解決するための方向性を示します。

このようなリスクを軽減するためには、セキュリティと利便性を両立させたPC運用が求められます。企業は、従業員が安心して業務を行える環境を提供するために、従来のセキュリティ対策に加え、外部環境での利用を前提とした新しい運用方法を検討する必要があります。

既存対策の評価と課題の明確化

現在のPC情報漏えい対策の課題を整理し、データコンサルタントの視点から評価します。

PCからの情報漏えいを防ぐための従来の対策としては、「PC上にデータを保管せず、ネットワークを介して利用する」方法や、「PC内のデータを遠隔で消去する機能」の活用が挙げられます。これらの方法は一定の効果があるものの、オフライン環境では利用できない、通信環境の影響を受けやすい、データ消失時の説明責任が果たしにくいといった課題も存在します。

解決策の提示とメリットの強調

既存の課題を解決するための新たな方法を提案し、そのメリットを強調します。

こうした課題を解決し、安心・安全・快適なPC利用を実現するためには、新しいセキュリティアプローチが必要です。たとえば、外出先でのPC利用や盗難防止のために、既存対策の弱点を克服するためのソリューションを導入することで、セキュリティの強化と業務効率の向上を両立させることができます。

最終的な提案と対象者の明確化

最終的な提案を行い、その対象となる企業や担当者を明確にします。

本提案は、PC運用における負荷やコストを抑えつつ、セキュリティと利便性を両立させたいと考えている企業や担当者の方々に向けたものです。今後のビジネス環境において、安心・安全・快適なPC利用を実現するための最適な対策をご紹介します。

以上により、企業が直面する現実的なリスクと、そのリスクに対処するための具体的な戦略を提示する文章が完成します。データコンサルタントとして、セキュリティと利便性の両立を目指すPC運用の必要性を効果的に伝えられる内容です。

業務PCが直面する「3大脅威」とその深刻度

社外でも利用される業務PCが狙われる攻撃は、年々深刻化しています。情報処理推進機構(IPA)が毎年発表する「情報セキュリティ 10大脅威」からも、その傾向が読み取れます。特に、過去5年間で目立つ脅威として「ランサムウェア攻撃」「標的型攻撃」「不注意による情報漏えい」が挙げられます。ランサムウェアは、特に警戒すべき脅威であり、警察庁の報告によれば、令和4年にはランサムウェア被害が前年比57.5%増の230件に達しています。このような状況を踏まえると、企業は社外で利用される業務PCのセキュリティを常に最新の脅威に対応できるように見直す必要があります。

エンドポイント・セキュリティに対する誤解とその克服

企業や組織が業務PCのセキュリティレベルを向上させるために、エンドポイント・セキュリティの強化を図ることが一般的ですが、その中でも「EDR(Endpoint Detection and Response)」は重要な役割を果たします。EDRは、脅威の早期検出、警告、インシデント対応の迅速化、リアルタイムの可視性を提供し、セキュリティインシデントに対する強力な防御策となります。しかし、EDRの導入に関しては「高額な導入・運用コスト」や「スキルや人材不足」という懸念も多くの企業で聞かれます。

小規模予算でも実現可能なエンドポイント保護

こうした課題に対して、企業は小規模予算でも包括的なエンドポイント保護を実現する方法を検討することが求められます。特に、海外子会社や複数拠点を持つ企業にとっては、全社レベルでのセキュリティ強化が重要です。業務PCが直面する3大脅威に対するセキュリティ対策の課題を深掘りし、その具体的な解決策を提示することで、場所に依存しない業務PCの保護を実現する手段を提供します。エンドポイント・セキュリティ対策に悩む担当者に向けて、最適な対応策を提案します。

この変更では、企業が直面する具体的な脅威やEDRの導入に関する課題を明確にし、特に小規模予算での解決策を強調しています。データコンサルタントの視点として、企業の予算やリソースに応じた現実的なソリューションを提案することが重視されています。