目次

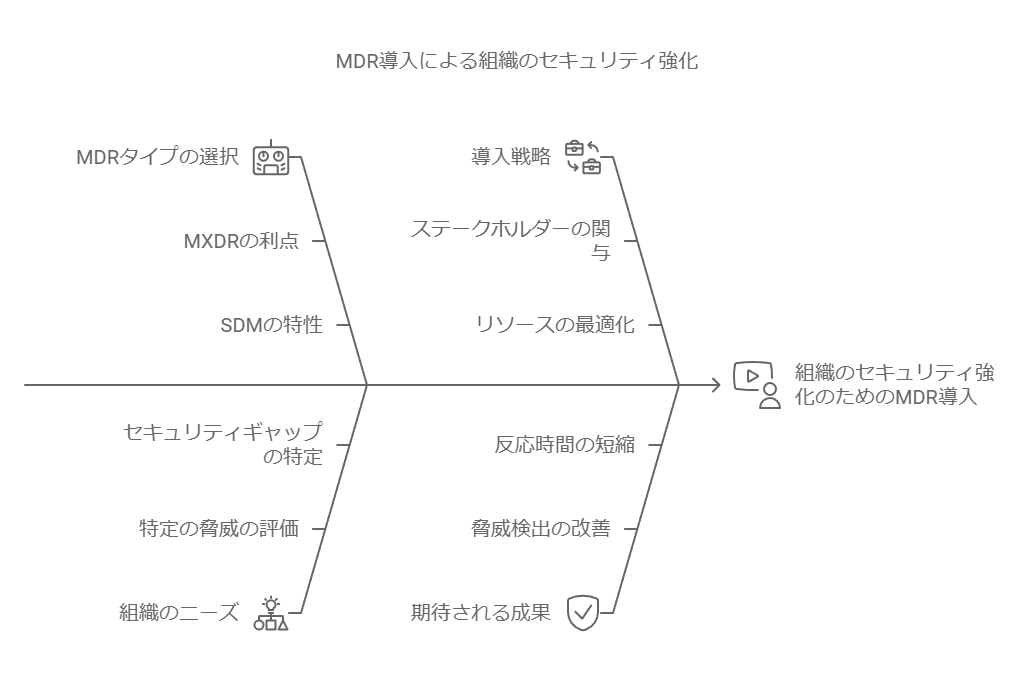

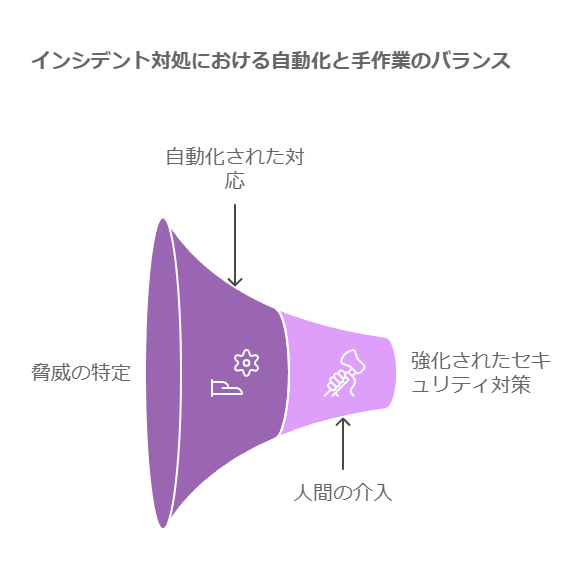

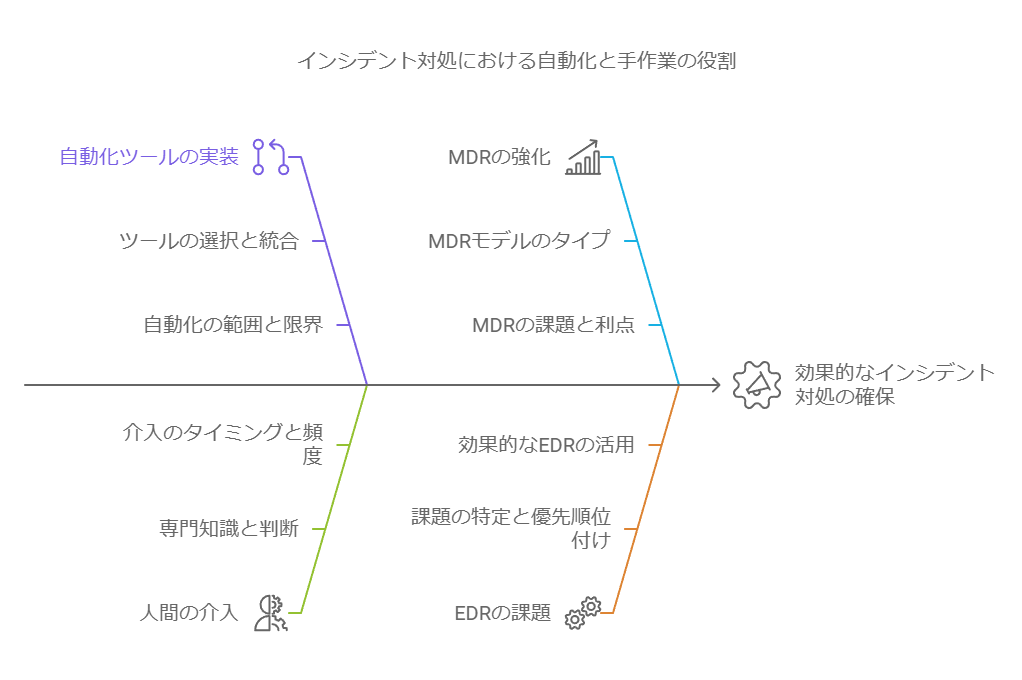

自動化と手作業の役割によるインシデント対処

インシデント対処においては、迅速かつ効果的に脅威を無力化するためのアクションが必要です。このプロセスは、自動化されたツールによる処理と、人間による介入が適切に組み合わされることで、組織のセキュリティ対策が強化されます。一般的な自動化対応としては、マルウェア削除やパッチの適用などがあります。一方、複雑なエンドポイント侵害におけるフォレンジック調査や証拠収集など、精度が求められるプロセスは、セキュリティ専門家の手作業が欠かせません。

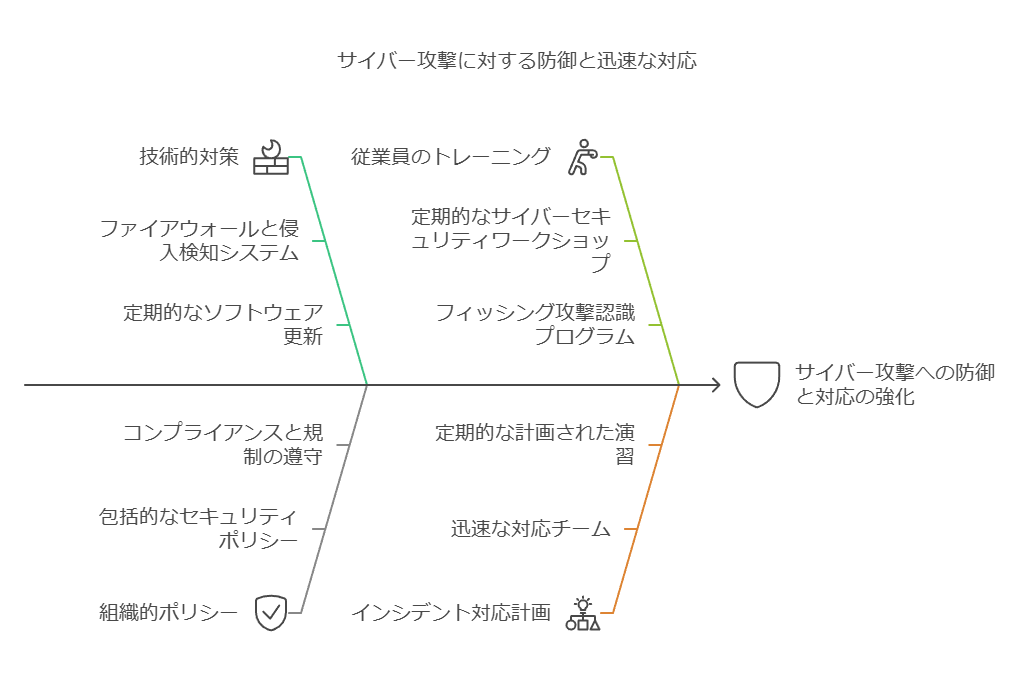

MDRによるSOC(セキュリティオペレーションセンター)の強化

MDR(Managed Detection and Response)は、企業内のSOCを補強するための有効な手段です。特に、社内SOCがリソース不足によりアラート対応や脅威分析に時間を割けない場合、MDRは迅速な脅威検出・対応をサポートし、組織全体のセキュリティレベルを向上させます。

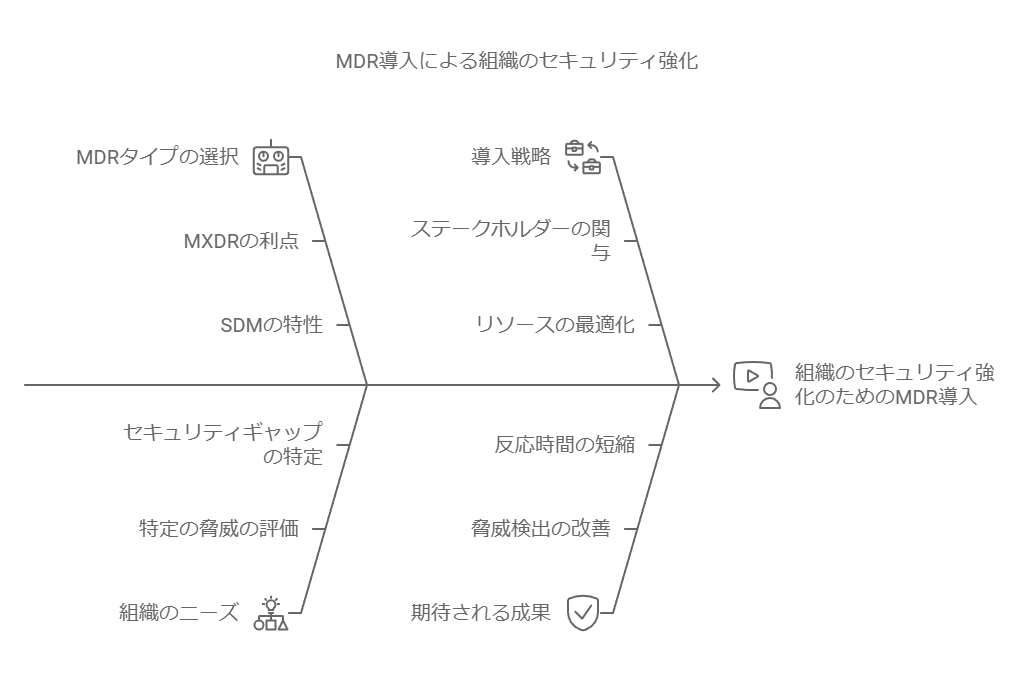

MDRの主要3タイプの比較

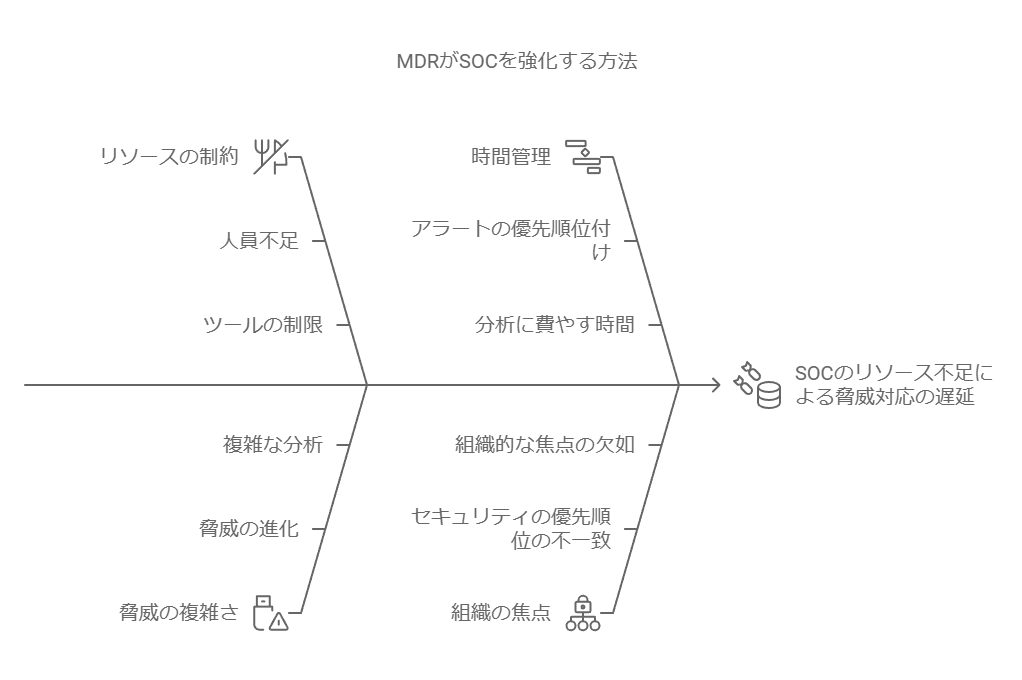

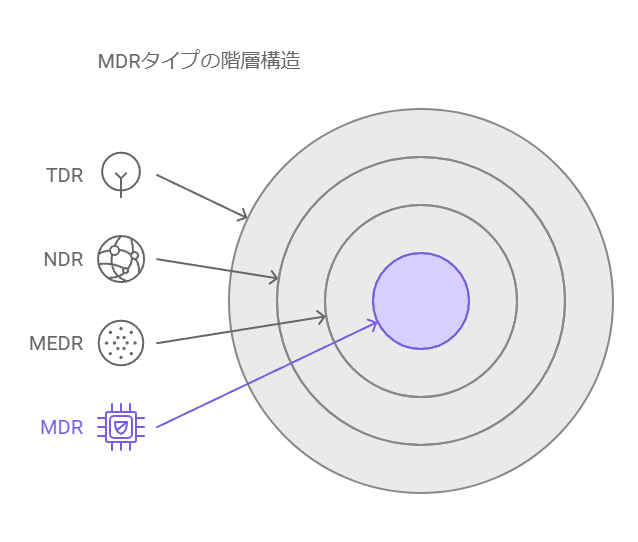

MDRには、特にエンドポイントやネットワークの脅威に対応するための3つの主要タイプが存在します。

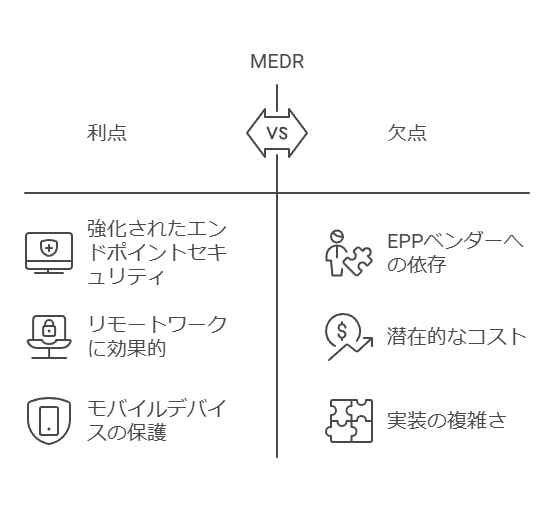

MEDR(Managed Endpoint Detection and Response)

MEDRは、エンドポイント保護に特化したMDRの形式であり、EPP(Endpoint Protection Platform)ベンダーによって提供されます。エンドポイントの脅威検出・対応を強化することで、特にリモートワーク環境やモバイルデバイスのセキュリティリスクに対して有効です。

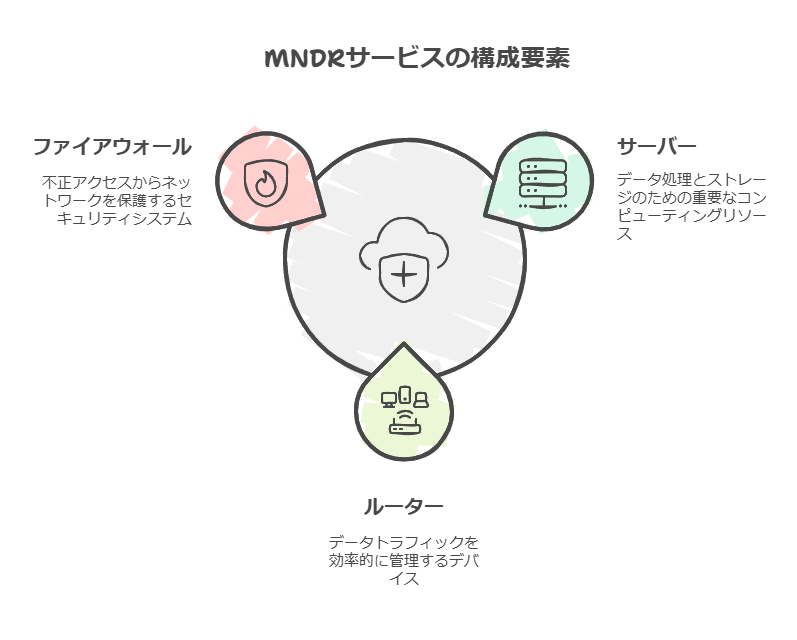

MNDR(Managed Network Detection and Response)

全ての脅威がエンドポイントで発生するわけではなく、ネットワークインフラを介して発生する脅威も多く存在します。MNDRは、サーバ、ルーター、ファイアウォールなどのネットワークデバイスに対する脅威に焦点を当てたサービスです。オンプレミス型、クラウド型、またはそのハイブリッド型で提供され、ネットワーク全体のセキュリティ監視を行います。

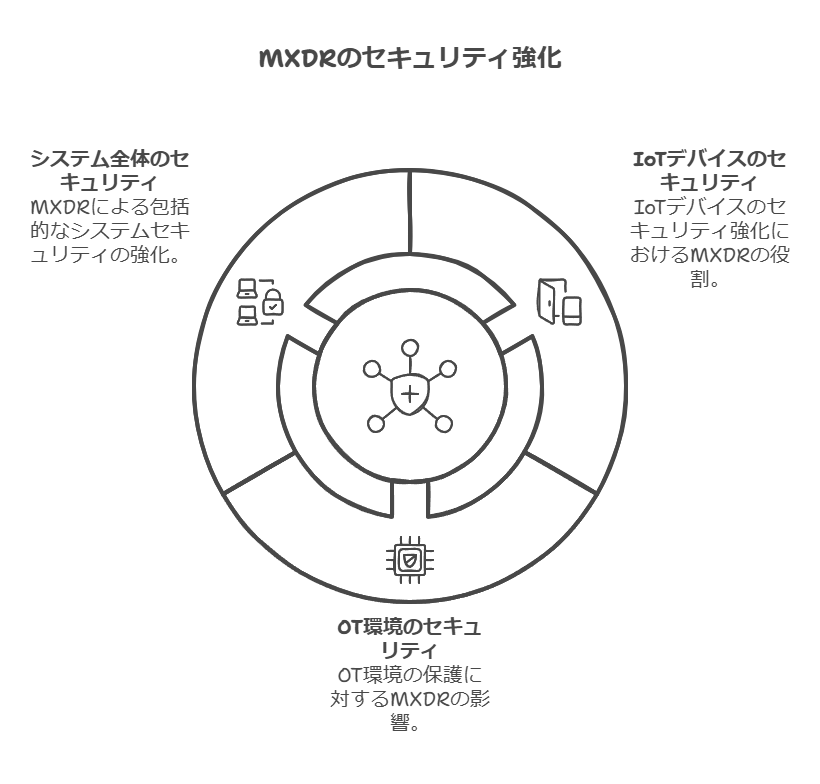

MXDR(Managed Extended Detection and Response)

IoTデバイスやOT(Operational Technology)環境を含むシステム全体のセキュリティを強化するためのMXDRは、より広範な脅威の検出と関連付けが可能です。SOCを自社で運用する企業にとって、MXDRはその機能を補強し、システム全体のセキュリティを強化するための理想的な選択肢となります。

ここでは、MDRとそのサブタイプがどのように組織のセキュリティ強化に貢献できるかを説明し、データコンサルタントとしての視点から、導入する際の具体的な効果やメリットを強調しています。

EDR導入後の有効活用に向けた課題と解決策

1. EDR導入の現状と有効活用のギャップ: 近年、サイバー攻撃の手法がますます多様化する中、従来のアンチウイルス製品では検知が難しい侵入や攻撃を見逃さないため、多くの企業や組織が「EDR(Endpoint Detection and Response)」を導入しています。ウィズセキュアが2023年10月に実施した調査によれば、EDRの導入率は全企業の60%を超えており、エンドポイントのセキュリティ強化への期待が高まっています。

しかし、EDRを導入した企業の中には、十分にその機能を活用できていないケースも多く見受けられます。特にセキュリティの専門知識が不足している企業では、EDRの効果を最大限に引き出すことが難しい現状が浮き彫りになっています。同調査では、回答企業の72.7%が自社でEDRを運用している一方で、その運用に課題を感じている企業も多いことが明らかになっています。

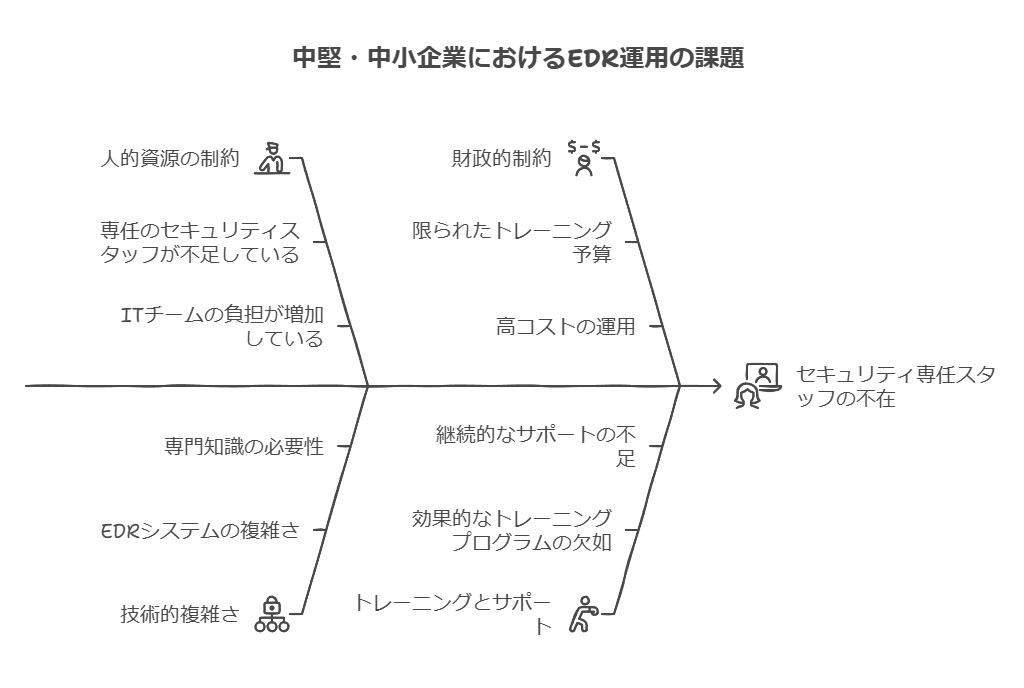

2. 中堅・中小企業が直面するEDR運用の課題: EDRの運用が特に難しいとされるのが、セキュリティ専任スタッフが不在であることが多い中堅・中小企業です。これらの企業では、サイバー攻撃に対する知見や経験、技術力が不足しているため、EDRの運用が困難になる傾向があります。

例えば、EDRが発するアラートに対して、誤検知と重大なインシデントを区別する判断力が求められます。しかし、多くの中堅・中小企業ではこの判断が難しく、適切な対応を取ることができない場合があります。また、日々発生する膨大な量のアラート処理に追われることで、他の業務に支障をきたすリスクも高まります。

さらに、サイバー攻撃がいつ発生するか分からないため、EDR導入後は24時間365日の常時監視体制が求められます。しかし、このような体制を維持するには人的リソースとコストが必要であり、特に中堅・中小企業にとっては大きな負担となります。

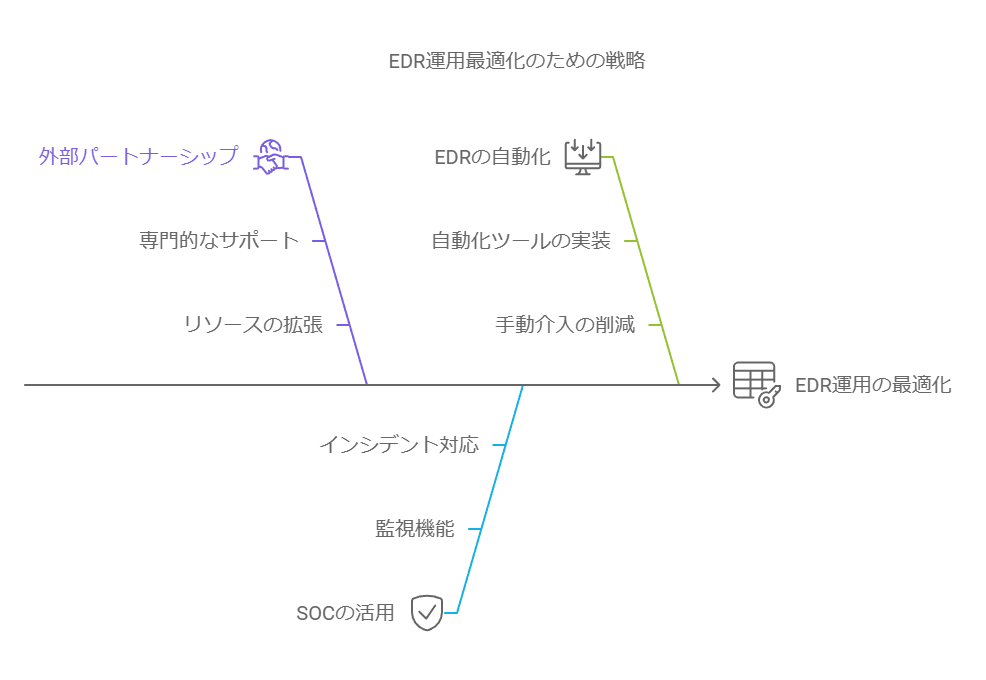

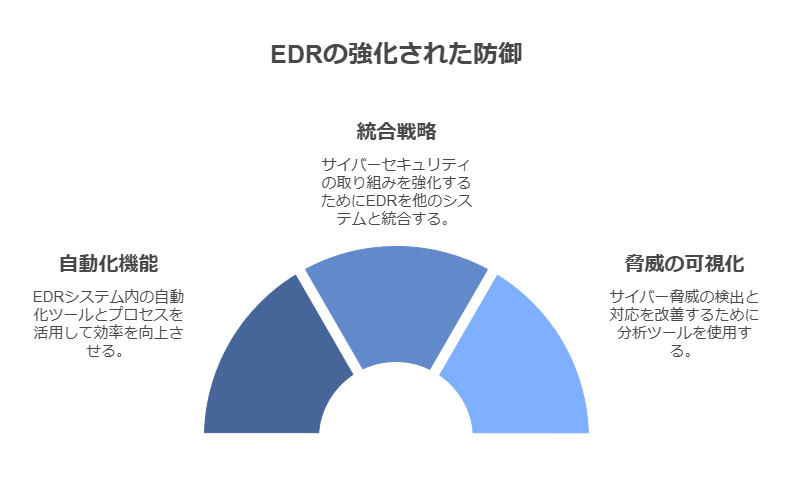

3. EDR運用の最適化に向けたソリューション提案: このような課題に対して、データコンサルタントとしては、次のような解決策を提案します。

外部パートナーとの連携: セキュリティの専門知識が不足している企業は、外部のセキュリティサービスプロバイダーと提携することで、24時間365日の監視体制を確保し、EDRの運用負荷を軽減することができます。

SOC(Security Operations Center)の活用: 中堅・中小企業でも導入可能なコストで、SOCサービスを利用することで、リアルタイムでのアラート分析と対応が可能になります。これにより、誤検知への対応やインシデント対応の迅速化が期待できます。

EDRの自動化機能の活用: 可能な範囲でEDRの自動化機能を活用し、アラートの分類や初期対応を自動化することで、運用の効率化を図ることができます。これにより、アラート処理にかかる時間を削減し、他の重要業務に集中することが可能となります。

これらのソリューションを組み合わせることで、企業はEDRを効果的に運用し、サイバー攻撃に対する防御力を強化することができます。特に中堅・中小企業においては、限られたリソースを最大限に活用するための戦略的な運用が鍵となります。

私たちは長年にわたり、サイバー救急センターを通じて、数多くのセキュリティインシデントに対応してきました。お客様からサイバー攻撃を受けた際の電話やメールに迅速に対応し、初動対応として被害の拡大を防ぐことを最優先に行います。その後、フォレンジック調査を実施し、被害の全貌や攻撃の原因を特定していきます。

しかし、被害の全貌や原因を特定するというのは、言葉で表すよりもはるかに複雑で時間のかかる作業です。具体的には、攻撃を受けたサーバーやPCの詳細な状態を把握し、ネットワーク機器のログなどを時系列で照合しながら、攻撃の経路を追跡します。このような膨大なデータの積み重ねによって、目に見えない攻撃者の行動を明らかにすることが可能になります。

この調査プロセスを経て初めて、システムの脆弱性がどこにあったのか、あるいはゼロデイ攻撃のように、完全な対策でも防ぎきれなかったケースなのかが明らかになります。このプロセスは被害の全体像を把握するために不可欠ですが、膨大な時間を要し、その間にはシステムの停止などのリスクも伴います。さらに、対応が遅れたり不十分であった場合、企業の信用が大きく損なわれることもあります。

たとえ、マルウェア感染の一部を防げたとしても、それだけでセキュリティ対策が完璧とは言えません。攻撃者はマルウェアの検知率とは無関係に、脆弱性を突いて侵入することがあります。特に、APT(Advanced Persistent Threat)のような高度なサイバー攻撃や、システム内の脆弱性を突く攻撃は、その典型例です。これに加えて、想定外の手法で攻撃者が簡単にシステムに侵入する可能性もあり、常に進化する脅威に対応するためには、より高度で包括的な防御が求められます。

ここでは、インシデント対応の複雑さだけでなく、顧客の信頼やビジネスへの影響を強調し、EDRやフォレンジック調査の重要性をデータコンサルタントの視点でわかりやすく伝えることを意識しました。

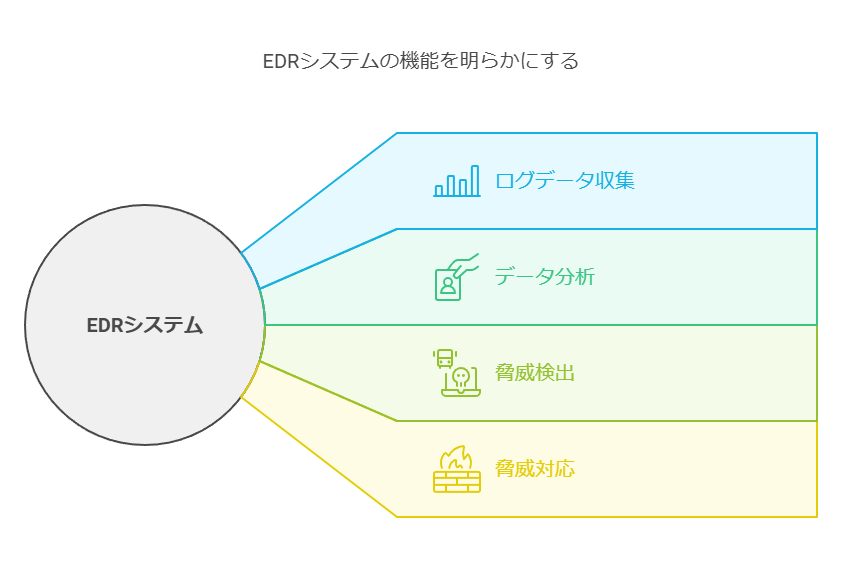

EDRの仕組み

EDR(Endpoint Detection and Response)は、PCやサーバーなど、組織内ネットワークに接続されたエンドポイントのログデータを収集し、これを解析サーバーで分析します。ログのデータは単一のイベントとしてだけでなく、一連の関連性のある動きとして把握され、異常な挙動やサイバー攻撃の痕跡がないか検知します。このプロセスにより、EDRは攻撃をリアルタイムで検出し、必要に応じて攻撃のブロックや対処が可能になります。

さらに、EDRには次の機能が搭載されています:

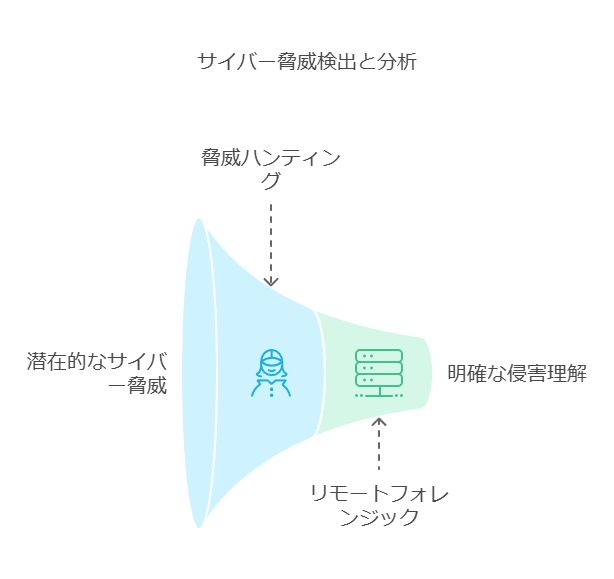

脅威ハンティング

攻撃者が侵入していないかを積極的に調査する機能であり、収集されたログデータをもとに、サイバー攻撃の痕跡(IoC:Indicator of Compromise)を検証します。IoCとは、攻撃に使用されたファイルのハッシュ値、IPアドレス、ドメイン名などを指します。セキュリティベンダーや研究機関がこれらのデータを公開することがありますが、その精度や信頼性はさまざまです。EDRは、自動化されたログ分析を通じて、これらのIoCをもとに侵入の有無を確認し、攻撃者が見つかった場合には即座に駆除する役割を果たします。

従来はSIEM(Security Information and Event Management)を用いてログを集約し、分析する必要がありましたが、EDRは単独で脅威ハンティングを実行できる点で大きな進化を遂げています。また、発見した攻撃の痕跡を他の端末でも確認し、組織全体の安全性を保つことが可能です。

リモートフォレンジック

リモートフォレンジックは、IoCを起点に侵害の経路を時系列で調査し、侵入のプロセスや影響範囲を明確にする機能です。EDRは通常、攻撃の流れをフローチャート形式で視覚化し、侵入経路や侵入時期を特定するのに役立ちます。これにより、攻撃者がどのようにシステム内に侵入し、どの部分に影響を及ぼしているかを迅速に判断でき、効果的な対応策を講じることが可能になります。

また、EDRはリモートシェルを使い、エンドポイントに対してコマンド操作を実行する機能も持っています。これにより、攻撃に関連するデータや疑わしいファイルを収集し、さらに深いフォレンジック調査を行うことができます。これらの調査結果をもとに、システム全体の安全性を確保するための対策が迅速に実施されます。

ここでは、EDRの機能をデータの収集・分析から脅威の検出・対応までのプロセスとして整理し、具体的な技術的詳細をわかりやすく説明しています。また、SIEMとの比較や、EDRがもたらす運用効率の向上にも言及し、組織にとっての価値をより明確にしています。

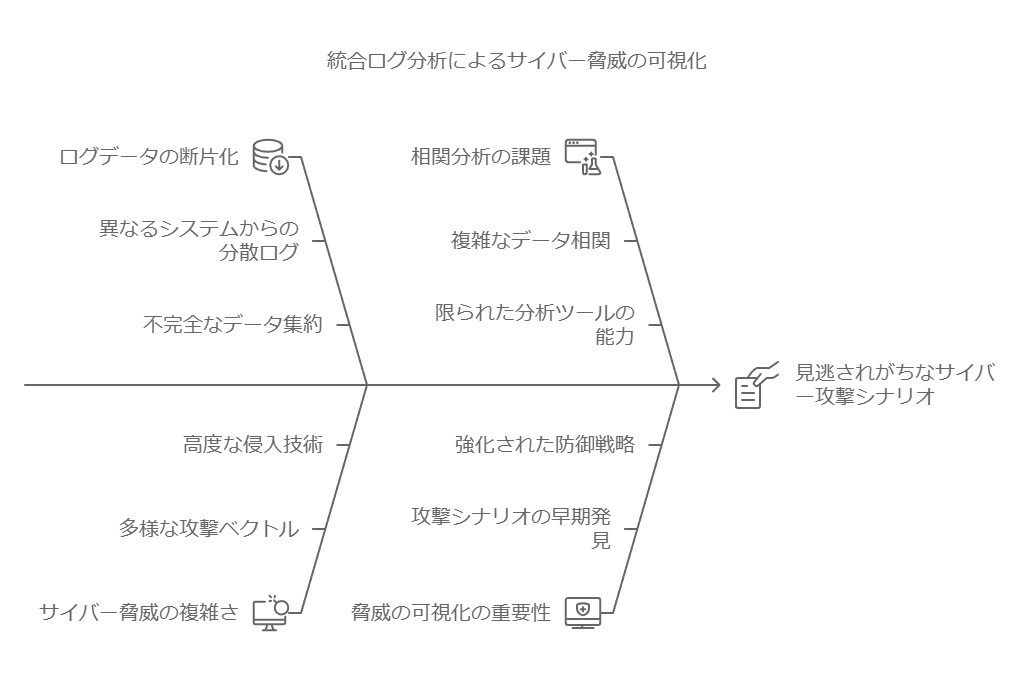

統合ログ分析による高度なサイバー脅威の可視化と対応

サイバー攻撃がますます巧妙化・多様化する中、単一のデータソースでは把握しきれない攻撃の全貌を明らかにするためには、 統合ログ分析 が不可欠です。具体的には、EDR(エンドポイント検出・応答)のログやメールシステムのログを一元化し、それらを相関分析することで、従来では見逃されがちな手の込んだ攻撃シナリオを浮き彫りにできます。

高度な攻撃シナリオの例

フィッシングメール攻撃の検知

メールログとEDRログを照合することで、メール開封後の不審な振る舞い(例:未知のマルウェアの実行)を可視化し、攻撃全体の流れを明確化します。

ネットワーク通信に隠れたマルウェア活動の検知

ネットワークセキュリティ製品のログとEDRログを組み合わせることで、外部サイトへの異常なデータ送信など、内部から外部へ広がる攻撃を迅速に特定できます。

2023年のサイバー脅威:ステルス性とスピードの進化

2023年に注目されたサイバー脅威の主要トレンドは、攻撃者の ステルス性 と スピード の進化です。攻撃者は既存の防御手法を迂回し、以下のように戦術を刷新しています:

複数ドメインへの攻撃の拡大:アイデンティティ、クラウド、エンドポイントといった異なる領域を同時に標的とする。

実績あるテクニックの強化:過去の成功例に基づくテクニックをさらに洗練。

こうした状況に対処するためには、従来の防御モデルを超えた新たなアプローチが求められます。

CrowdStrikeによる次世代脅威ハンティング

CrowdStrikeのCounter Adversary Operationsチーム は、AIを活用したCrowdStrike Falconプラットフォームと業界をリードする脅威インテリジェンスを駆使し、最新の攻撃者を追跡・無力化しています。これにより、組織が以下の利点を享受できます:

高度なリソースの補完:多くの組織が内部で持ち合わせていないインテリジェンスとスキルを提供。

プロアクティブな脅威ハンティング:OverWatchチームによる24/7の監視と対応で、攻撃の初期段階での迅速な検知を実現。

2024年版脅威ハンティングレポートの概要

CrowdStrikeの2024年版脅威ハンティングレポートは、以下の情報を提供しています:

過去12か月の主要な脅威トレンド:

攻撃者の新たな戦術や技術を包括的に分析。

実践的な防御アプローチ:

時間・場所を問わない攻撃者の追跡、無力化の方法を具体例とともに解説。

インテリジェンスに基づく対策:

先進的なマネージド脅威ハンティングを活用したリアルタイム対応の詳細。

結論:統合分析とプロアクティブな防御の必要性

サイバー脅威の進化に対応するためには、ログの統合分析を活用した 攻撃シナリオの可視化 と、専門的な脅威ハンティングによる 早期検知・迅速対応 が重要です。特に、ステルス性やスピードに優れた攻撃者に対抗するためには、従来の方法に加え、AIや脅威インテリジェンスを活用した高度なソリューションを導入することが求められます。

CrowdStrikeのような先進的なプラットフォームを活用し、効率的かつ包括的なセキュリティ戦略を構築することで、組織の防御体制を次のレベルに引き上げましょう。

2023-2024年における脅威ハンティングから見えた最新のサイバー攻撃動向

CrowdStrike OverWatch は、2023年7月1日から2024年6月30日までの1年間、インテリジェンスを活用したプロアクティブな脅威ハンティングを実施し、サイバー攻撃の主要な傾向を以下のように観測しました。この分析から、セキュリティ戦略を見直すべき重要なポイントが明確になります。

1. 対話型侵入の急増:巧妙化する攻撃の特徴

対話型侵入が前年比55%増加

対話型侵入は、攻撃者が被害者の環境内で直接的な操作(ハンズオンキーボード活動)を行う攻撃手法です。自動化された攻撃に比べて検知が難しく、特に 既存のセキュリティ製品では発見が困難 な高度な技術が使われています。

主な動機:金銭的利益を目的としたサイバー犯罪(eCrime)

対話型侵入のうち、 約8割近くがサイバー犯罪 によるものであり、攻撃者の目的が明確に金銭的利益にシフトしていることが示されています。

2. 業界別傾向:医療とテクノロジーが主要ターゲットに

医療分野:前年比75%増加

医療機関は、健康情報や財務情報といった 高い価値を持つ機密データ を保有しているため、サイバー犯罪者の格好の標的となっています。この傾向は、今後も医療業界におけるセキュリティ強化の必要性を強調しています。

テクノロジー業界:前年比約60%増加

テクノロジー分野は 7年連続で最も頻繁に標的 とされており、新技術や重要な知的財産へのアクセスを狙う攻撃が続いています。この分野における継続的なセキュリティ投資が重要です。

3. 攻撃ツールの進化:リモート監視および管理(RMM)ツールの台頭

RMMツールの使用率が70%増加

すべての対話型侵入のうち 約3割程度にRMMツール が使用されており、攻撃者がこれらのツールを利用して高度な操作を行っています。特に ConnectWise ScreenConnect は、従来主流だった AnyDesk を抜き、最も多く利用されるRMMツールとなりました。

データコンサルタント視点での重要な提言

1. プロアクティブな防御戦略の採用

対話型侵入の増加に対応するには、 リアルタイム監視とインシデント対応能力 を備えたプロアクティブなセキュリティ体制が必要です。特に、AIを活用した脅威ハンティングは、攻撃の初期段階での検知を可能にします。

2. 業界特化型セキュリティ強化

医療やテクノロジー業界では、業界固有のリスクを考慮したセキュリティフレームワークを構築することが求められます。例えば、医療データの暗号化やアクセス制御、テクノロジー業界での知的財産保護に特化した対策が挙げられます。

3. ツールの適正利用と攻撃者の行動分析

攻撃者が利用するツール(例:RMMツール)に対する検知能力を強化すると同時に、これらのツールを正当な目的で利用する際の 厳格なアクセス制御 を導入することが重要です。

結論:攻撃者の進化に対抗するための次世代セキュリティ戦略

今回のレポートが示すように、サイバー攻撃は 高度化・多様化 を続けており、特に対話型侵入やRMMツールを悪用した攻撃が顕著です。これに対抗するためには、従来の防御策を超えた統合的なアプローチが必要です。

データ主導の洞察 と 最新のセキュリティ技術 を活用し、攻撃の全体像を理解した上で、迅速かつ適切な対応を行うことで、組織のセキュリティ体制をより強固なものとしましょう。

2024年脅威ハンティングレポートから見る対話型侵入とクラウド攻撃の進化

CrowdStrike 2024年版脅威ハンティングレポート では、特に対話型侵入に焦点を当て、その急激な増加と進化を詳細に分析しています。本サマリーでは、企業が直面するリスクの全体像を示し、具体的な対応策を導出するためのデータインサイトを提供します。

1. 対話型侵入の急増:サイバー犯罪(eCrime)の台頭

前年比50%以上増加する対話型侵入

対話型侵入は、攻撃者が標的ネットワーク内で直接操作(ハンズオンキーボード活動)を行い、より巧妙な手法で目的を達成する攻撃です。レポートによると、2023年から2024年にかけて、この攻撃タイプが 前年比55% 増加しており、攻撃の高度化が進んでいます(図1参照)。

サイバー犯罪が全体の86%を占める

対話型侵入のうち、 約8割近くが金銭的利益を目的としたサイバー犯罪(eCrime) によるもので、攻撃者の動機が利益追求型に集中していることが浮き彫りになっています。この増加は、企業に対する経済的リスクを一層高める結果となっています。

2. クラウド環境における攻撃リスクの進化

クラウド利用拡大によるリスクの多様化

多くの組織がデータをクラウドへ移行・ホスティングしている中、クラウド環境を標的とした攻撃が増加しています。これにより、クラウドセキュリティの重要性がこれまで以上に高まっています。

主要な攻撃グループ:SCATTERED SPIDER

クラウド環境における攻撃で、 SCATTERED SPIDER が最も注目されるグループとなっており、2023年に観察された関連アクティビティの 約3割程度を実行 しています。このグループは、次のような手法でクラウド環境への侵入と操作を行っています:

スピアフィッシング による初期アクセス獲得

ポリシー変更 を悪用した権限昇格

パスワードマネージャーへの侵入 を通じた永続性の確保

ラテラルムーブメント を利用した組織内横展開

データ流出 による重要情報の漏洩

3. データコンサルタントの視点からの提言

1. 対話型侵入への対応強化

インシデント監視体制の拡充

対話型侵入は自動化された攻撃より検知が難しいため、リアルタイムの脅威ハンティングやAIを活用した異常検知システムの導入が鍵となります。

攻撃の全体像を把握するログ分析

各種ログ(クラウド、ネットワーク、エンドポイント)の統合管理を行い、相関分析による早期発見を可能にする仕組みを構築します。

2. クラウドセキュリティの強化

ゼロトラストアーキテクチャの採用

クラウド環境では、すべてのアクセスを検証するゼロトラストモデルの採用が重要です。特に、権限の最小化と継続的な認証を徹底します。

クラウド特有のリスクに対応する専門知識の活用

クラウド環境を標的とする攻撃が高度化している中、SCATTERED SPIDERのようなグループに対抗するため、クラウド固有のセキュリティ知識を持つ専門チームの支援が求められます。

3. データ漏洩リスクの軽減

データ分類と暗号化の徹底

データの価値や機密性に応じた分類を行い、クラウド上の重要データは適切に暗号化することで漏洩リスクを軽減します。

定期的な脆弱性診断

ポリシー設定やアクセス権限を含むクラウド環境のセキュリティ診断を定期的に実施し、脅威に対応可能な体制を維持します。

結論:進化する攻撃に備えた統合的なセキュリティ戦略

対話型侵入の増加やクラウド環境を狙う攻撃の高度化は、企業のセキュリティ戦略に大きな影響を与えています。データ主導の意思決定と専門知識の活用 を通じて、これらのリスクに効果的に対応する統合的なセキュリティアプローチが必要です。

攻撃者の手法に追随するのではなく、一歩先を行く防御策を実現するために、組織のセキュリティ体制を見直すタイミングと言えるでしょう。

クラウド環境とRMMツールにおける攻撃の進化:効果的な防御策を導くデータインサイト

CrowdStrike OverWatch の最新レポート(2023年7月~2024年6月)は、クラウド環境を標的とした攻撃手法の進化と、リモート管理ツール(RMM)の悪用が急増している現状を浮き彫りにしました。本レポートから得られるインサイトを基に、セキュリティ対策の方向性を以下に整理します。

1. クラウド環境における攻撃の多様化

クラウド特化の攻撃手法

一部の攻撃者は、従来のクラウド認証情報の収集に加え、クラウドコントロールプレーンや仮想マシン(VM)の操作に特化した手法を採用しています。具体的には、次のような コマンドラインツールの組み合わせ を駆使し、クラウドとVMの特性を使い分ける高度な戦術が確認されています。

コントロールプレーン操作:リソース管理や設定変更を通じた環境支配。

VMエージェント利用:仮想マシンの直接操作やデータ流出。

単純だが効果的なアプローチ

一部の攻撃は、基本的な戦術を駆使しながらも、クラウド特有の複雑さを利用することで高い成功率を示しています。このことは、クラウド環境における ゼロトラストモデル の重要性を強調しています。

2. RMMツールの悪用:新たな攻撃の主戦場

急増するRMMツールの利用

攻撃者は、ConnectWise ScreenConnectやAnyDeskなどの 合法的なリモート管理ツール(RMM) を活用し、エンドポイント侵入の効率を高めています。過去12か月で、RMMツールの悪用はハンズオンキーボード侵入全体の 約3割を占める までに拡大しました。

検知の困難さ

RMMツールは正規ツールであるため、使用の合法性がカバーとして働き、従来のセキュリティシステムでは異常を見逃しやすいという課題があります。この背景から、 キルチェーン全体を通じた攻撃者行動の把握 が不可欠となっています。

3. 統合セキュリティソリューションの役割

CrowdStrikeは、クラウド、エンドポイント、アイデンティティ管理、脅威インテリジェンスといった多面的なセキュリティテレメトリを活用し、攻撃者の行動をリアルタイムで検知・無力化する取り組みを進めています。この統合アプローチにより、攻撃者の侵入から拡散、最終的な目的達成までを包括的に防ぐことが可能となります。

データコンサルタントの視点からの提言

1. クラウドセキュリティの重点強化

動的なアクセス制御

クラウドコントロールプレーンとVMの操作を制限するために、動的アクセス制御を適用します。リスクベースの認証と役割ベースのアクセス管理(RBAC)を組み合わせることで、攻撃者の操作範囲を限定できます。

クラウドネイティブの監視ツール導入

クラウド特化型の脅威を検知するために、クラウドネイティブセキュリティツール(CSPM、CWPP)を導入し、環境全体の可視性を向上させます。

2. RMMツール悪用への対策

利用状況のモニタリング

RMMツールの利用状況を詳細に追跡する仕組みを構築し、不審な操作や通常と異なる挙動を早期に検知します。

アプリケーション制御の強化

ホワイトリスト方式のアプリケーション制御を導入し、承認されたツールのみが利用可能な状態を維持します。

3. 統合アプローチの推進

キルチェーン分析の導入

攻撃者の行動をキルチェーン全体で理解するために、脅威インテリジェンスと分析データを統合したアプローチを導入します。

組織内での情報共有

クラウド、エンドポイント、ネットワークチーム間で情報を統合し、迅速な対応を可能にするインシデント対応体制を強化します。

結論:進化する脅威への適応が成功の鍵

クラウド環境とRMMツールの悪用に関する攻撃の進化は、セキュリティ戦略の見直しを促す明確なシグナルです。統合データと高度な分析 を活用することで、攻撃者に先んじた防御体制の構築が可能になります。

これらのインサイトを基に、企業が持続可能なセキュリティ基盤を確立するための行動計画を策定することが求められます。

高度化する脅威に挑む:AIとインテリジェンスの力を最大化した防御戦略

最新のサイバー攻撃環境では、攻撃者の技術進化と迅速な対応能力に対抗するため、セキュリティテクノロジーとデータ駆動型インテリジェンスが極めて重要です。本要約は、CrowdStrike OverWatchチームの脅威ハンターが得た実際のインサイトを基に、AIと自動化を活用した防御戦略の進化を示します。

1. 脅威パターンの特定:膨大なデータから価値を引き出す

攻撃者行動の分析と予測

CrowdStrike OverWatchでは、膨大なセキュリティテレメトリデータをリアルタイムで解析し、攻撃者の振る舞いパターンと脅威モデルを迅速に特定しています。このプロセスにより、従来型のアプローチでは見逃されやすい対話型侵入の兆候も検知可能です。

ハイパースケールデータの課題解決

マルチプラットフォームから収集されるセキュリティイベントを統合し、AIを駆使した大規模データ処理を実現。これにより、攻撃チェーン全体を通じた深層分析を可能にしています。

2. 自動化とAIによる検知と対応の高速化

反復タスクの自動化

AIを活用し、検知・分析プロセスの反復タスクを自動化することで、脅威の検知スピードを飛躍的に向上。これにより、セキュリティエキスパートはより複雑な脅威にリソースを集中できます。

マシンスピードの防御

攻撃者の活動が高速化する中、CrowdStrikeはAIを駆使してリアルタイムでの防御策を展開し、潜在的なリスクを瞬時に阻止する仕組みを確立しています。

3. 攻撃者との「スピードの競争」における優位性

AIによる攻撃予測

攻撃者がAIを用いた攻撃を強化している中、CrowdStrikeはこれに先立ち、AIを活用した脅威予測モデルを開発してきました。これにより、攻撃の兆候を早期に特定し、対策を講じることが可能です。

防御側の加速化戦略

セキュリティテクノロジーを統合し、プラットフォーム全体でのデータ共有を強化。AIと人間の専門知識を組み合わせることで、脅威に対する迅速な対応を実現しています。

4. CrowdStrikeのAIの強化プロセス

膨大なトレーニングデータ

CrowdStrikeのAIは、クラウド、エンドポイント、ネットワークなど、さまざまなプラットフォームから収集された膨大なセキュリティイベントを元に訓練されています。

人間の専門知識との融合

AIモデルは、CrowdStrike OverWatchの脅威ハンターとインテリジェンスチームからのフィードバックによって継続的に改良されています。このプロセスにより、攻撃者の新しい戦術への対応能力が高められます。

データコンサルタントからの提言

1. セキュリティ戦略の重点強化

リアルタイムデータ統合の推進

多様なデータソースから得られる情報を統合し、包括的な脅威モデルを構築します。

高度な脅威インテリジェンスの活用

攻撃者の行動パターンをデータに基づき予測するAIモデルを導入し、先制的な防御策を展開します。

2. 自動化と人間の調和

タスクの効率化

セキュリティチームがリソースを最適化できるよう、自動化プロセスをさらに進化させます。

専門知識の活用

AIを補完する形で人間の専門家を活用し、高度な脅威に対応できる体制を構築します。

結論:AIとデータで構築するサイバーセキュリティの未来

CrowdStrikeの取り組みは、AIと統合データを活用したセキュリティ戦略の可能性を示しています。防御側がスピード、精度、適応力で攻撃側を凌駕するためには、AIと人間の専門知識を組み合わせたアプローチが鍵となります。

データを中心に据えたセキュリティ戦略の強化は、組織が直面するリスクを軽減し、より安全で持続可能な未来を切り開く基盤となるでしょう。

サイバー脅威の高度化と顧客ニーズの変化

生成AIなどの先進技術の発展に伴い、サイバー攻撃の手口はますます高度化し、巧妙さを増しています。

中堅・中小企業への影響

セキュリティ対策が十分でないとみなされる中堅・中小企業は、サイバー犯罪者にとって狙いやすいターゲットとなっています。これに伴い、サービス事業者がこれら企業のセキュリティを強化する役割は、これまで以上に重要性を増しています。

従来のセキュリティ対策の限界

従来のアンチウイルスやエンドポイント保護のみでは、現代の高度化したサイバー脅威に対抗するには不十分となりつつあります。

環境全体の保護が求められる時代

エンドポイントのみならず、サーバーやクラウドを含む環境全体を保護する包括的な侵害検知・対応・防御が求められる時代となっています。

「脅威の検知と対応」の必要性

中堅・中小企業にとって、EDR(エンドポイント検知と応答)は今や不可欠なセキュリティ対策となりつつあります。

EDR導入の課題

EDRはエンドポイントでの脅威を検知し、迅速に対応するための強力なツールですが、従来のEDRソリューションは導入・運用コストが高く、専任のセキュリティスペシャリストを必要とするため、中堅・中小企業での導入は限定的でした。

包括的な「脅威の検知と対応」ソリューションの提案

市場が求めるのは、エンドポイントに限らず、クラウドやサーバーを含むすべてのIT環境をカバーする、包括的な「脅威の検知と対応」を実現するソリューションです。これにより、中堅・中小企業でも費用対効果の高いセキュリティ対策を導入できる環境が整うでしょう。

競争力のあるセキュリティサービスの提供

競争力を高めるためには、運用の簡素化とコスト効率を重視したセキュリティサービスの提供が重要です。特に、中堅・中小企業向けに最適化されたEDRソリューションを提供することで、市場における競争優位を確立できる可能性があります。