目次

脆弱性が主因となるセキュリティ被害の現状

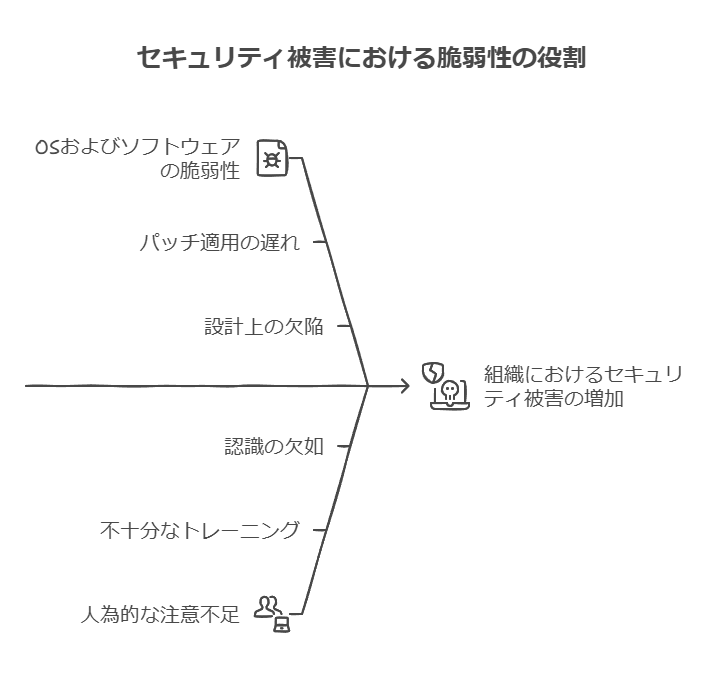

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」によると、多くのセキュリティインシデントの原因がOSやソフトウェアの脆弱性や人為的な注意不足に関連しています。以下は、組織におけるセキュリティ被害の主な要因とその背景です。

セキュリティ被害のトップ10とその要因

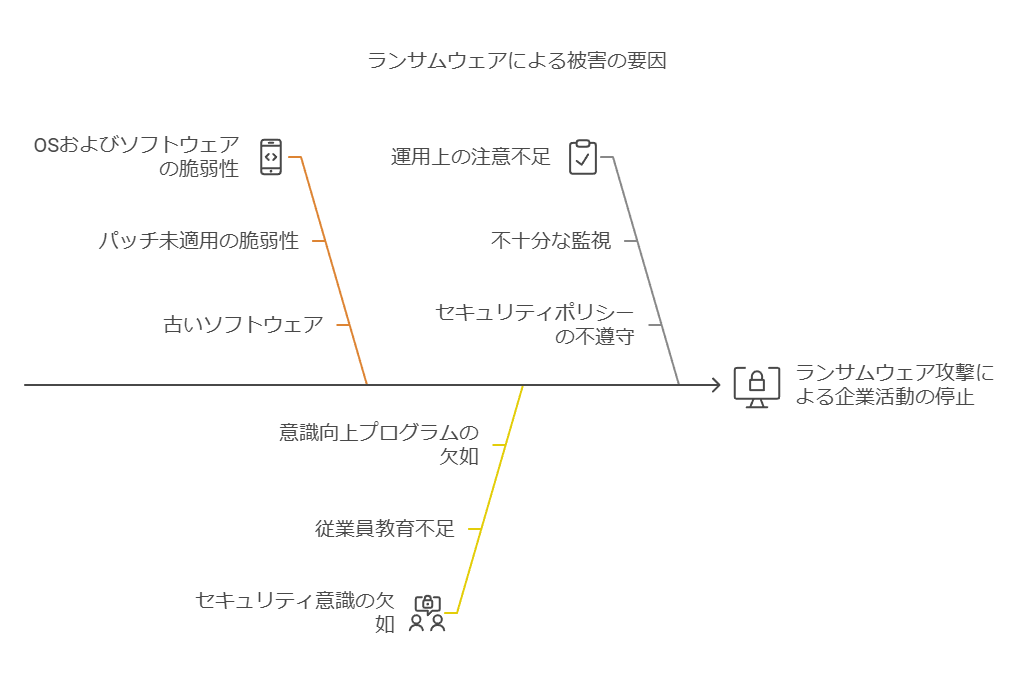

1位: ランサムウェアによる被害

要因:

OSやソフトウェアの脆弱性。

セキュリティ意識や運用上の注意不足。

ポイント: ランサムウェアは、特定の脆弱性を狙い企業活動を停止させるため、早急な修正プログラム適用とバックアップ体制が重要です。

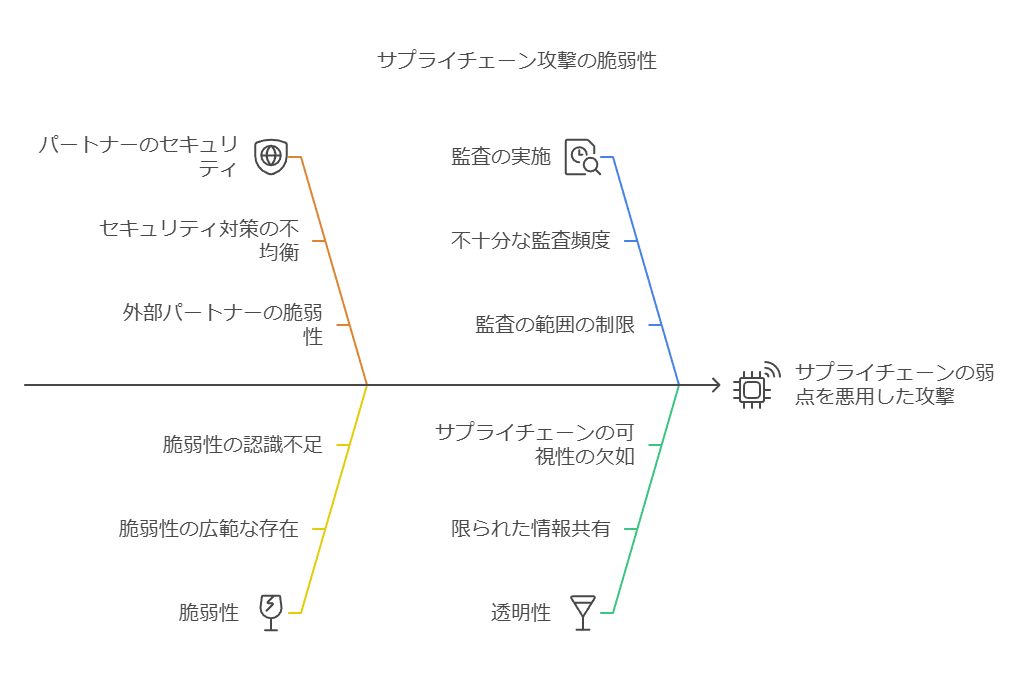

2位: サプライチェーンの弱点を悪用した攻撃

要因:

外部パートナー間のセキュリティ対策レベルの不均衡。

サプライチェーン全体に存在する脆弱性。

ポイント: セキュリティ監査とサプライチェーン全体の透明性向上が求められます。

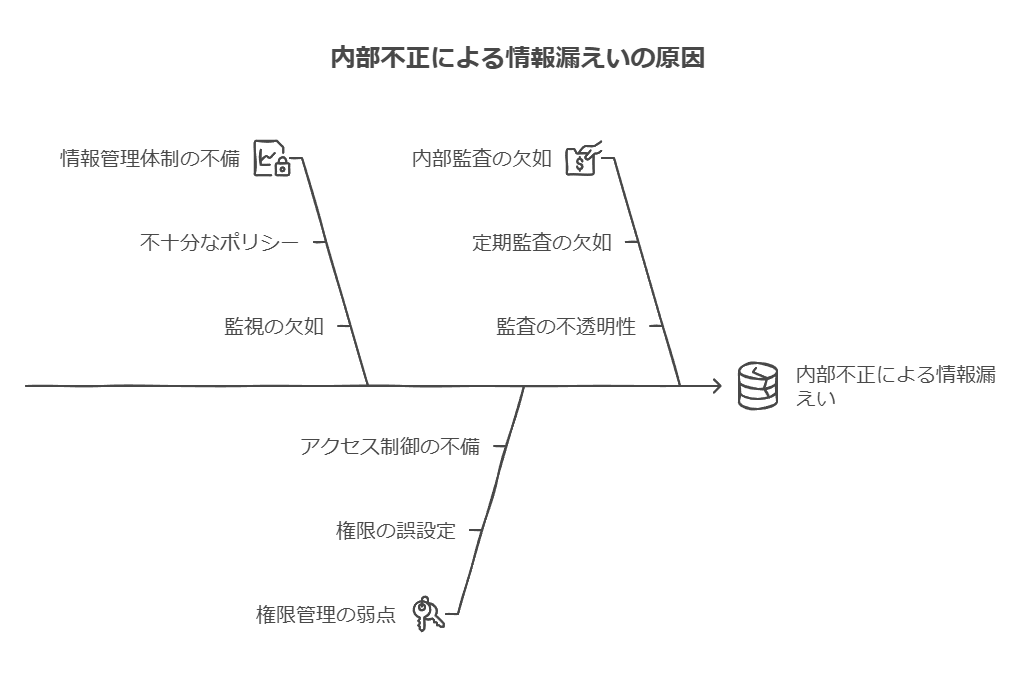

3位: 内部不正による情報漏えい

要因:

情報管理体制の不備。

ポイント: 権限管理と内部監査の仕組み強化が鍵です。

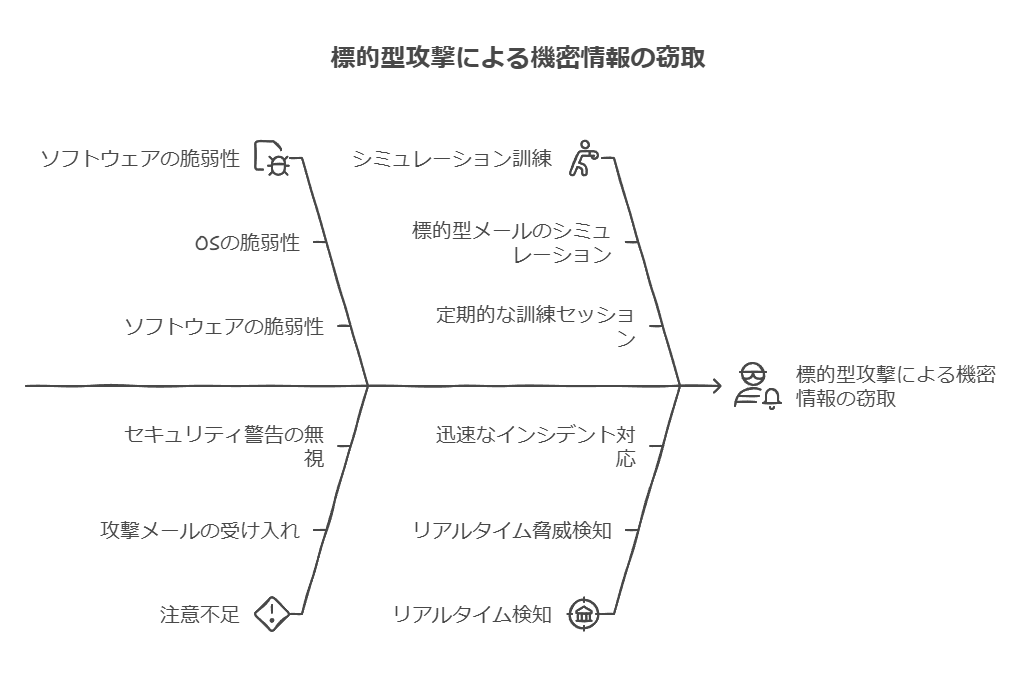

4位: 標的型攻撃による機密情報の窃取

要因:

OSやソフトウェアの脆弱性。

注意不足により攻撃メールを受け入れてしまうこと。

ポイント: 標的型メールのシミュレーション訓練やリアルタイム検知の導入が有効です。

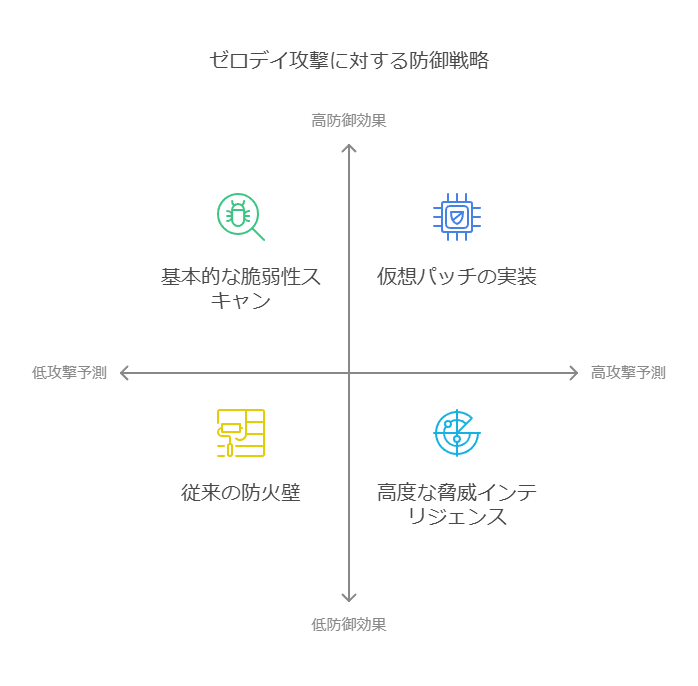

5位: ゼロデイ攻撃(修正プログラム公開前を狙う攻撃)

要因:

公開前の脆弱性情報を狙った攻撃。

ポイント: 攻撃予測型防御(Threat Intelligence)や仮想パッチの活用が有効。

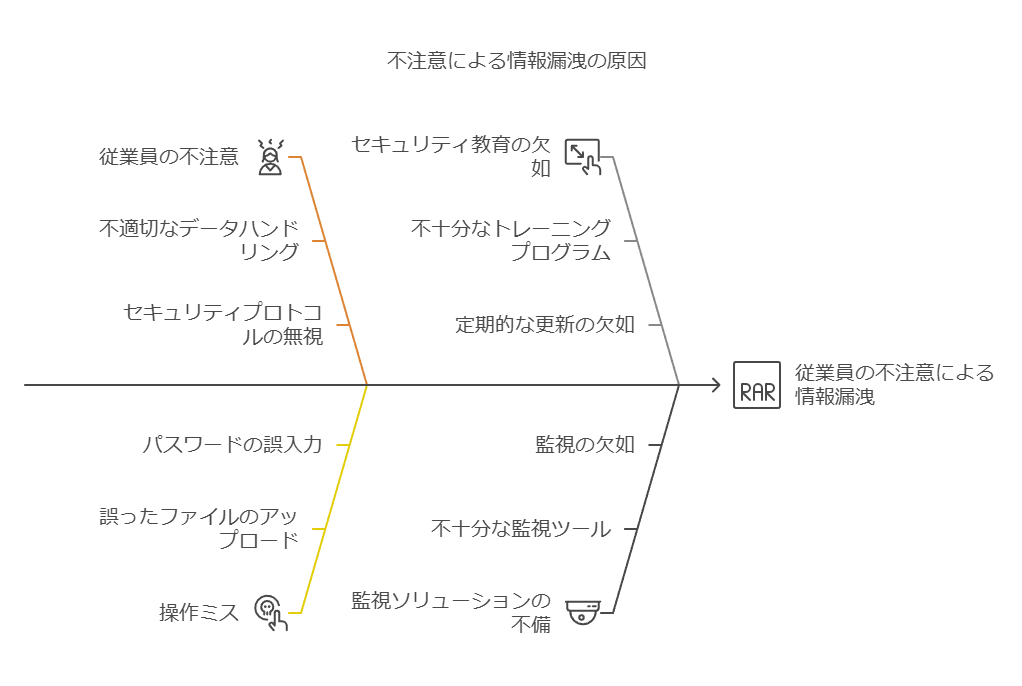

6位: 不注意による情報漏えい

要因:

従業員の不注意や操作ミス。

ポイント: セキュリティ教育の実施と監視ソリューションの導入。

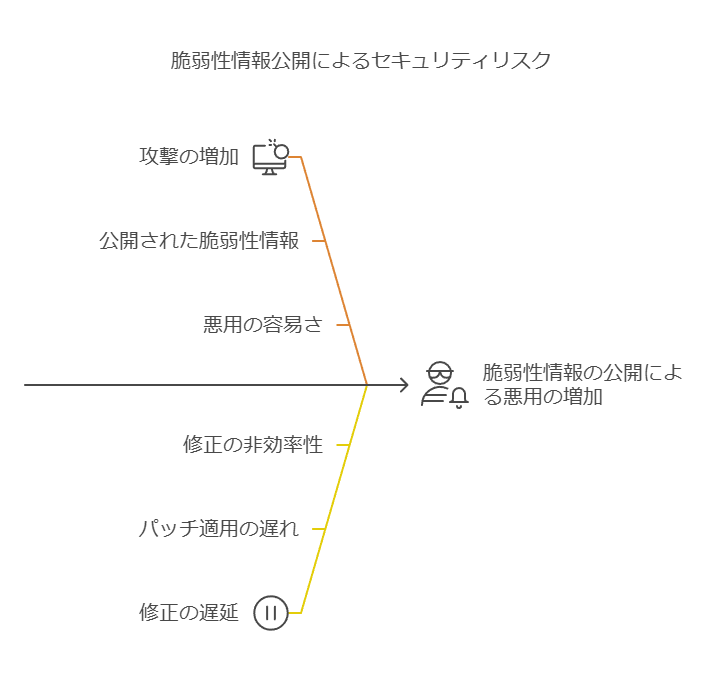

7位: 脆弱性情報の公開に伴う悪用の増加

要因:

公開された脆弱性情報に基づく攻撃増加。

修正プログラム適用の遅延。

ポイント: 情報共有の迅速化とセキュリティパッチの適用体制強化。

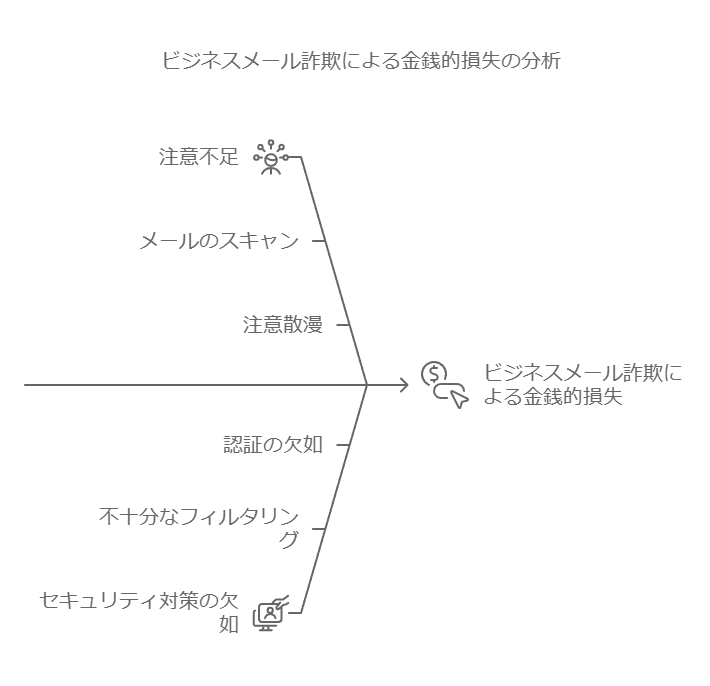

8位: ビジネスメール詐欺による金銭被害

要因:

注意不足による詐欺メールへの対応。

ポイント: メールフィルタリングと多層認証の導入で被害を防止。

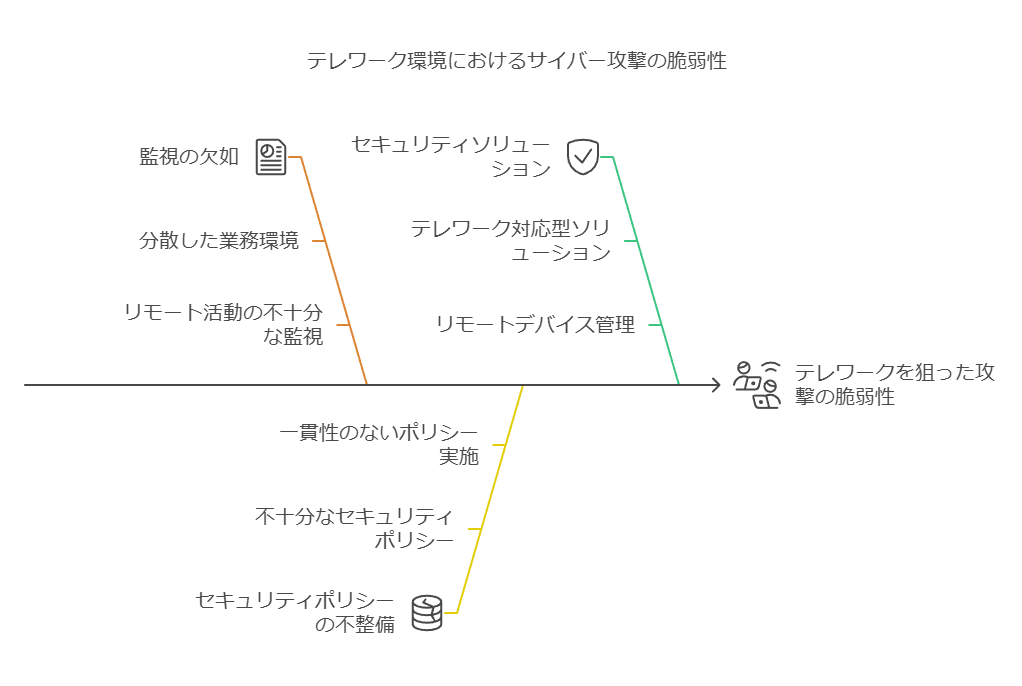

9位: テレワークを狙った攻撃

要因:

分散化された業務環境での監視不足。

セキュリティポリシーの不整備。

ポイント: テレワーク対応型セキュリティソリューションの導入とリモートデバイス管理の徹底。

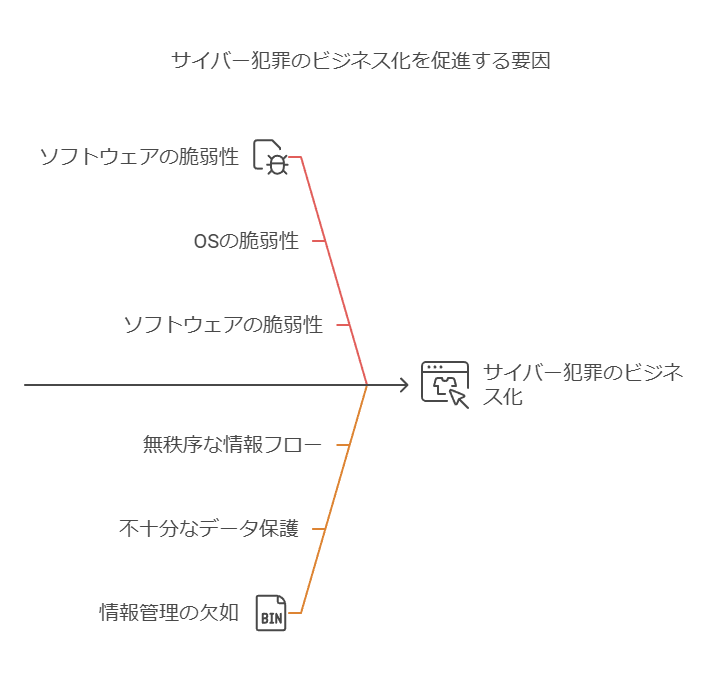

10位: 犯罪のビジネス化(アンダーグラウンドサービス)

要因:

OSやソフトウェアの脆弱性。

情報管理の欠如。

ポイント: ダークウェブ監視やインシデントレスポンス体制の強化。

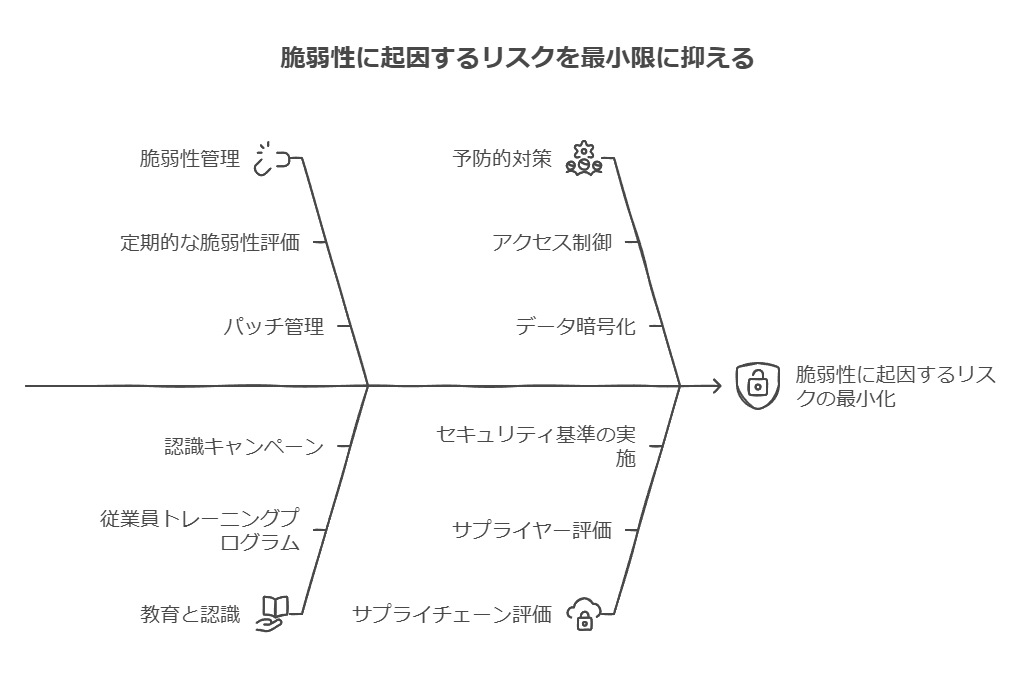

データコンサルタントとしての提言

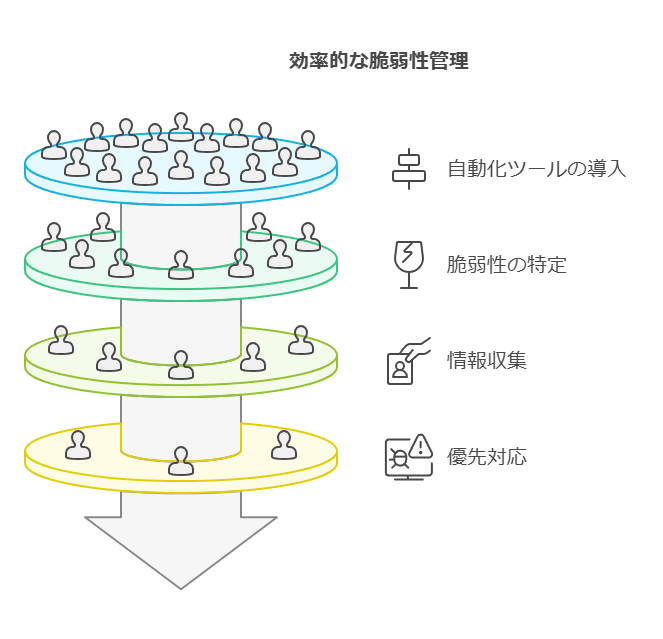

脆弱性管理の強化:

自動化されたスキャンツールの導入(SASTやDAST)。

脆弱性情報のリアルタイム収集と優先対応。

教育と認識向上:

従業員に対する標的型攻撃訓練やメール詐欺対策の教育。

ゼロトラストモデルを基盤としたアクセス管理の導入。

予防的対策の導入:

AI/機械学習を活用した異常検知システムの構築。

サプライチェーン全体のセキュリティ評価プロセスの確立。

これらの取り組みは、脆弱性に起因するリスクを最小限に抑え、企業の安全性を向上させる助けとなります。

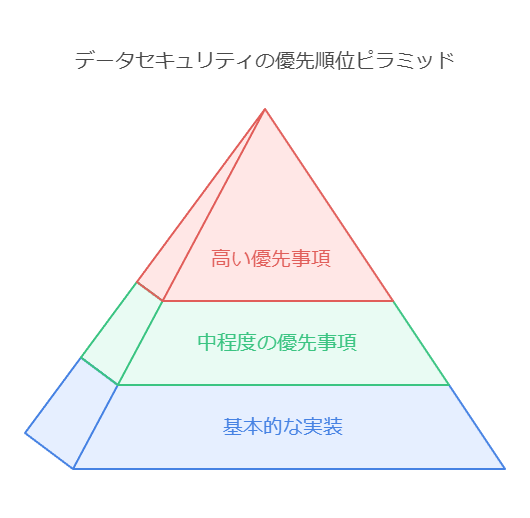

データセキュリティの基礎:優先度に応じた実装戦略

データセキュリティプログラムは、その完璧さを目指すあまり、時に圧倒的で実行しにくい印象を与えることがあります。しかし、現実的な経営の観点からは、完璧を目指す前に、まずは「優先度の高い部分から実装する」アプローチが最も効果的です。特に経営者としては、すべてのセキュリティ対策を一度に実装することが難しい場合、最もリスクの高い要素を優先的に対応し、徐々に保護機能を強化することが現実的で賢明な戦略です。

ここでは、まず取り組むべき必須要件を段階的に整理し、最大のリスクを低減するための具体的な対策を提案します。

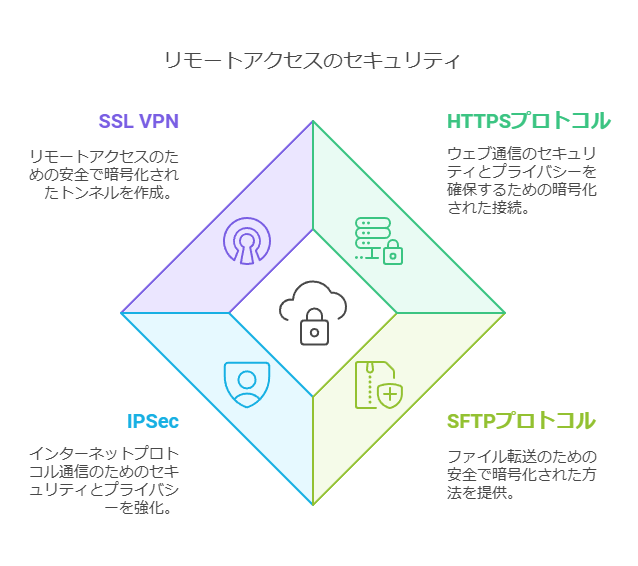

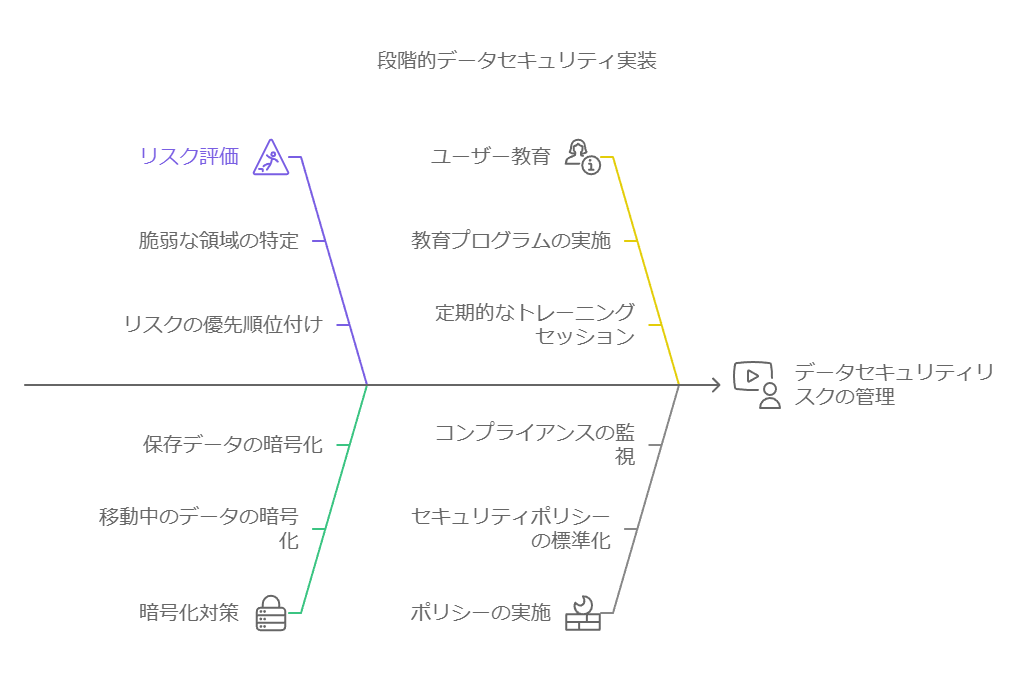

1. 移動中のデータの暗号化

まず、リモートアクセスに対する暗号化を徹底することが基本的な要件です。すべてのリモート通信には、HTTPS over HTTP、SFTP over FTP、IPSec、SSL VPNといったセキュアなプロトコルを使用することが必要です。これにより、データが移動中に盗まれるリスクを軽減します。このステップは技術的にも複雑ではなく、適切なツールと設定を導入することで、標準化されたコンプライアンスが確立できます。組織全体でこの基準を統一し、確実な暗号化が実施されていることを確認することが重要です。

2. 保存済みデータの暗号化

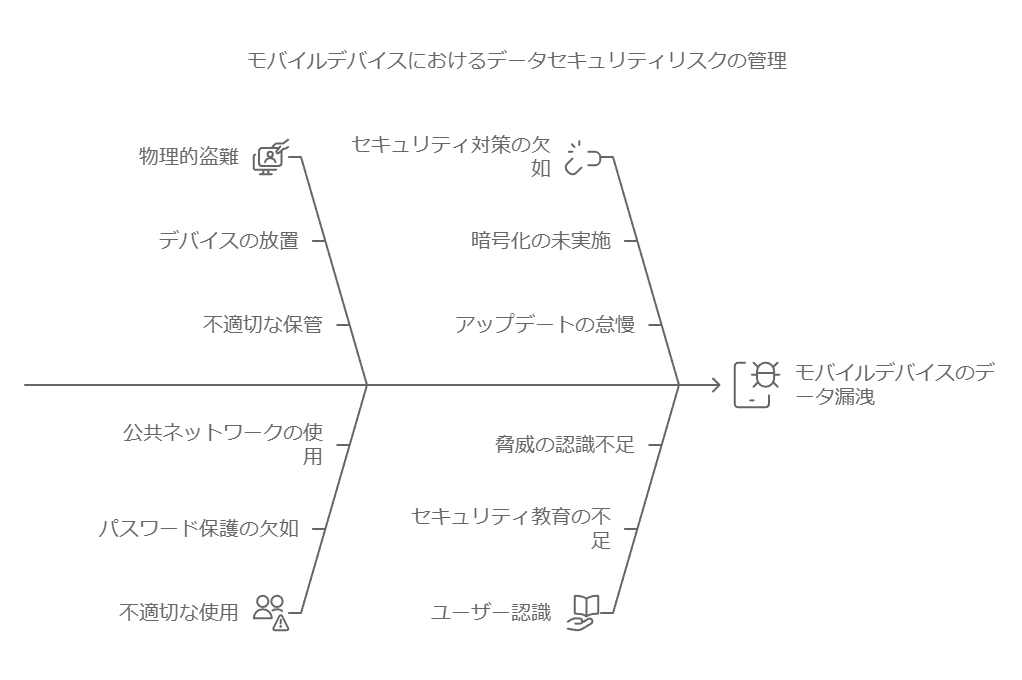

次に、保存されているデータの暗号化が必須です。特に、ノートPCやモバイルデバイスは、データが物理的に持ち出されるリスクが最も高いため、優先的に保護する必要があります。通常、サーバーやストレージは制御されたデータセンターに保管されていますが、個人が持ち歩くデバイスは盗難や紛失のリスクが高まります。

対策としては、ノートPCにはフルディスク暗号化を社内で管理し、モバイルデバイスにはモバイルデバイス管理(MDM)ポリシーに基づくファイルシステム暗号化を適用することが重要です。これにより、最大のリスクを持つ端末から優先的に保護を強化します。

3. ユーザー教育の徹底

セキュリティにおける最も重要なポイントの一つは「ユーザー」です。ユーザーは、最も強力なセキュリティ制御ポイントにもなり得る一方で、最も脆弱なポイントにもなります。したがって、ユーザー教育は欠かせません。すべての従業員がデータセキュリティのベストプラクティスを理解し、リスクを適切に認識できるよう、定期的な教育プログラムを実施する必要があります。従業員が立ち止まり、考え、データを保護する習慣を持つことが、セキュリティリスクを大幅に低減します。

結論として

データセキュリティは、すべてを一度に実装することが困難でも、段階的かつ戦略的に進めることで確実にリスクを低減できます。最もリスクが高い部分から優先的に対処し、適切な暗号化、ユーザー教育、そして標準化されたポリシーに基づく対応を徹底することで、効果的なデータセキュリティプログラムを実現することが可能です。

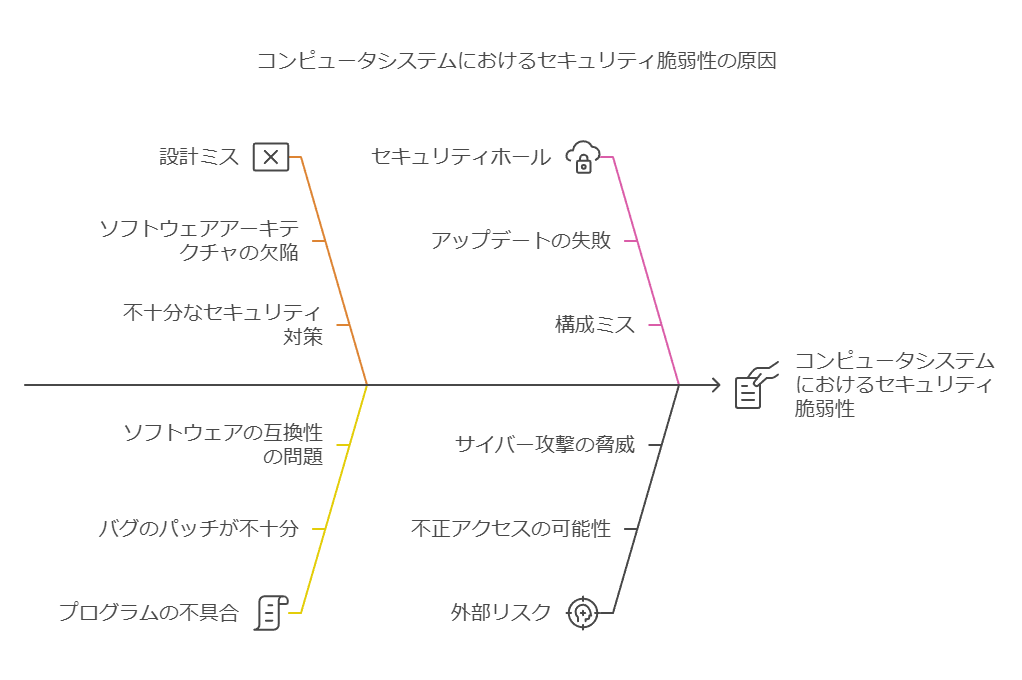

脆弱性とは何か

脆弱性(ぜいじゃくせい)とは、コンピュータのOSやソフトウェアにおける設計上のミスやプログラムの不具合によって生じる情報セキュリティ上の欠陥を指します。この欠陥は「セキュリティホール」とも呼ばれ、放置されると以下のようなリスクを招きます。

外部からの不正アクセスや攻撃の対象となる。

マルウェア(ウイルスやワーム)の感染経路として悪用される。

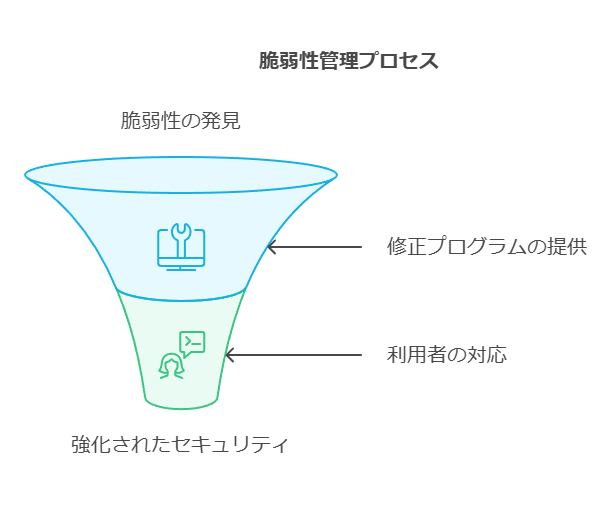

脆弱性の対応プロセス

脆弱性の発見:

ソフトウェア開発者やセキュリティ研究者によって発見される場合が多い。

修正プログラムの提供:

開発元のメーカーが更新プログラム(パッチ)を迅速に提供。

利用者側の対応:

OSやソフトウェアのアップデートを適時適用。

アップデート管理を継続的に行い、新たな脆弱性が発見されるたびに対応。

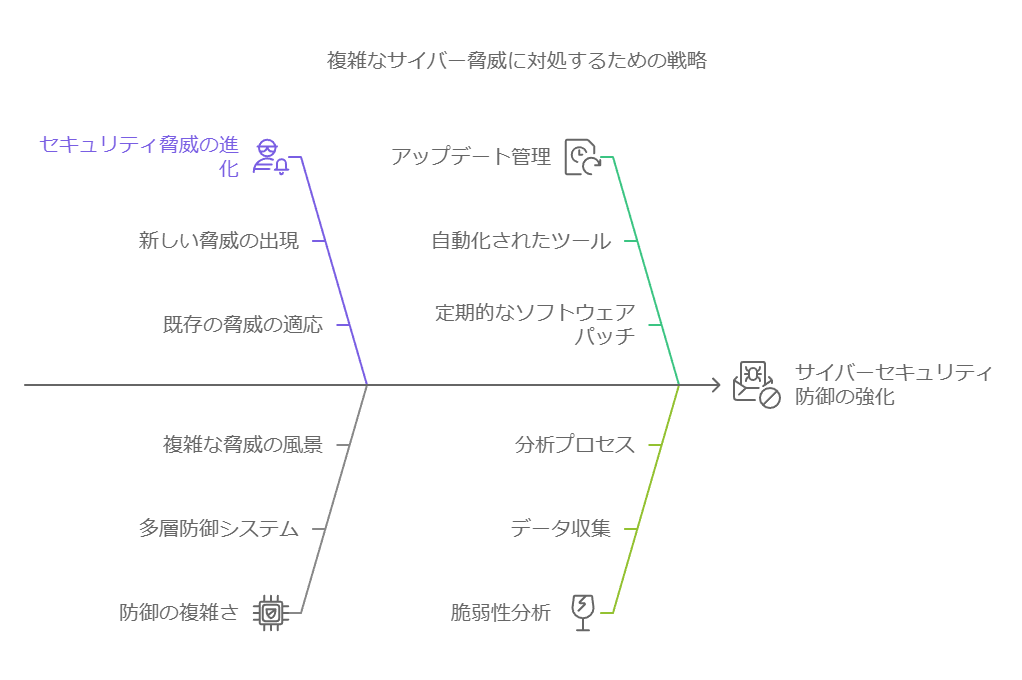

継続的な脆弱性対策の必要性

セキュリティ脅威は進化を続けており、完全な防御は難しいとされています。そのため、次の体制構築が重要です。

自動化されたアップデート管理ツールの導入: 手動での更新対応を最小化。

脆弱性情報の収集と分析: 最新の脅威に基づいた対策計画の策定。

従業員教育: 日常的なセキュリティ意識の向上。

外部脅威: ビジネスメール詐欺(BEC)への対応

ビジネスメール詐欺(BEC: Business Email Compromise)は、取引先や経営者になりすまし、不正送金を目的とした標的型攻撃の一種です。この手法は、巧妙な社会工学を用いて実行され、次の特徴があります。

主な攻撃手法

なりすまし:

取引先や経営者名を偽装し、信用を得た上で送金を促す。

履歴を利用した詐欺:

メールサーバーへの侵入後、実際のやり取りに紛れて振込先の変更を指示。

緻密な手法:

メール文面や取引の流れを模倣し、受信者に疑念を抱かせない。

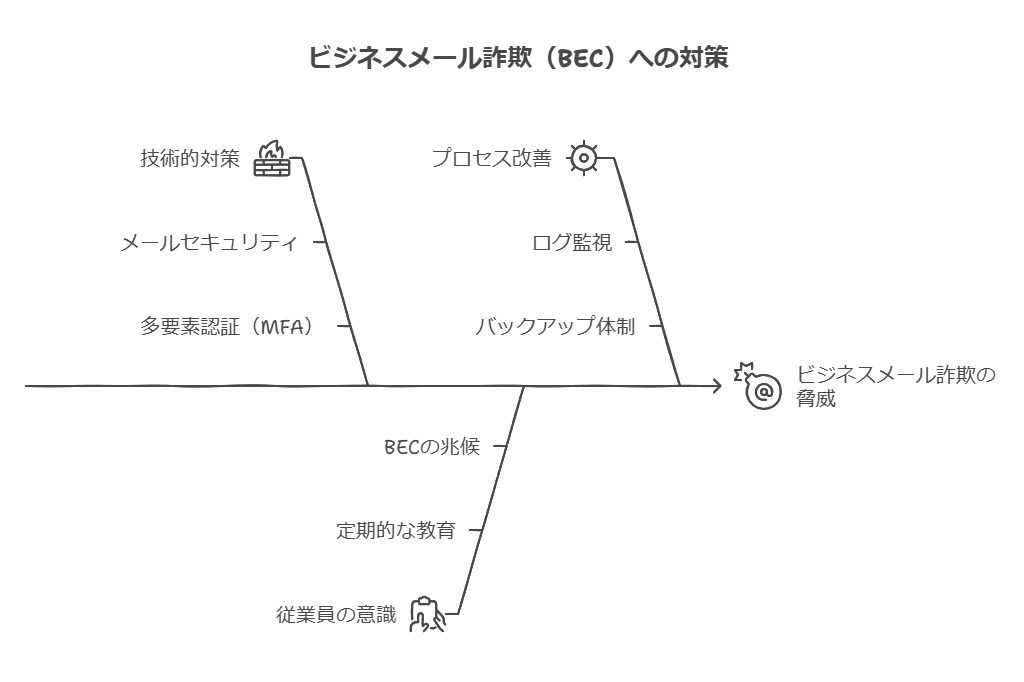

BEC対策の具体的手法

1. 技術的対策

メールセキュリティの実装:

フィルタリングや認証機能(SPF/DKIM/DMARC)を導入し、不審なメールを検出。

多要素認証(MFA)の採用:

メールサーバーや重要なシステムへのアクセスに追加認証を適用。

不正送金検知ツール:

金融システムと連携し、不審な送金パターンを検知。

2. 従業員の意識向上

攻撃手口の周知:

BEC事例やその兆候についての定期的な教育を実施。

送金プロセスの見直し:

重要な送金や振込先の変更には必ず複数人の承認を求める。

3. プロセス改善

ログ監視:

メールシステムの異常なログインやアクセスパターンをモニタリング。

バックアップ体制:

万が一の攻撃時にも業務が継続できるようにデータを定期的にバックアップ。

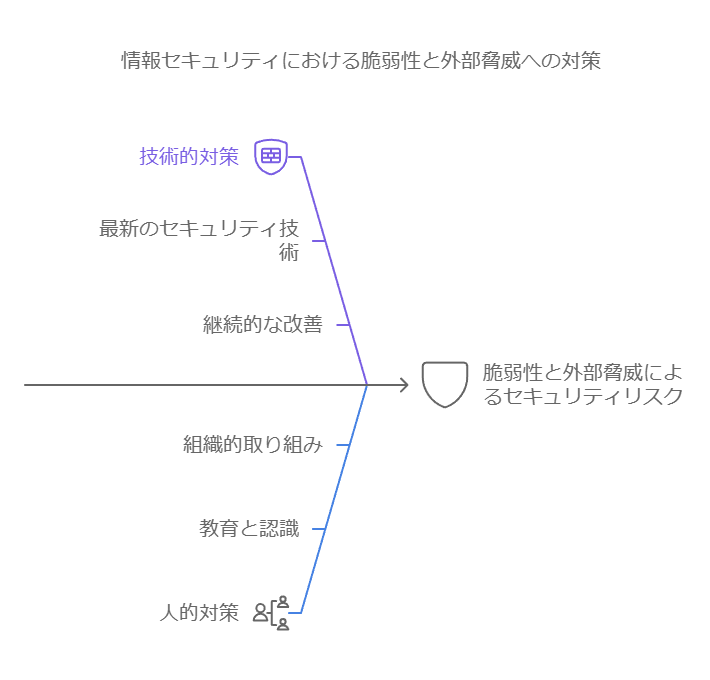

まとめ

脆弱性や外部脅威(例: BEC)は現代の情報セキュリティにおいて重大な課題です。技術的対策と人的対策を融合させた多層防御が、これらの脅威への最善策となります。企業は最新のセキュリティ技術を導入するだけでなく、継続的な改善と全社的な取り組みを通じて、被害リスクを最小限に抑える体制を構築する必要があります。

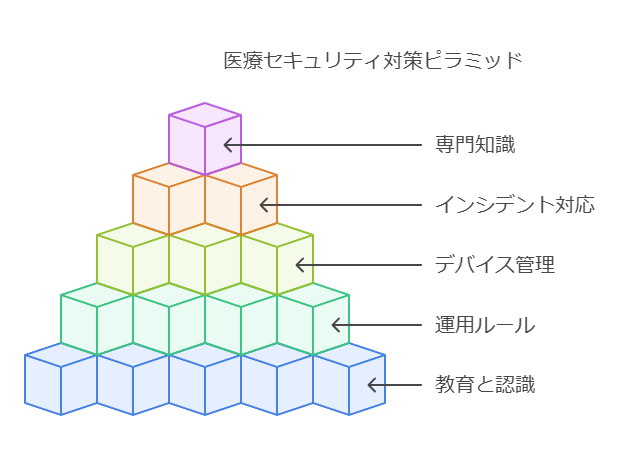

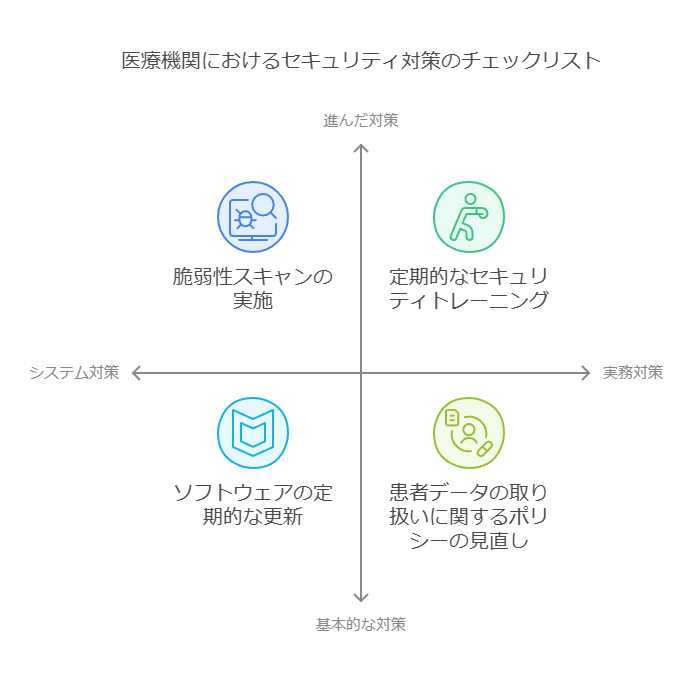

医療機関のセキュリティ対策 – 自己診断チェックリスト

このチェックリストは、医療機関におけるセキュリティ対策を強化するため、システム担当者が以下の3つの観点で意識すべき重要なポイントを項目化したものです。各項目に該当するものがあれば、チェックをお願いします。

(1) システム面、(2) 実務面、(3) 経営層との関係におけるセキュリティ対策に分けて確認します。

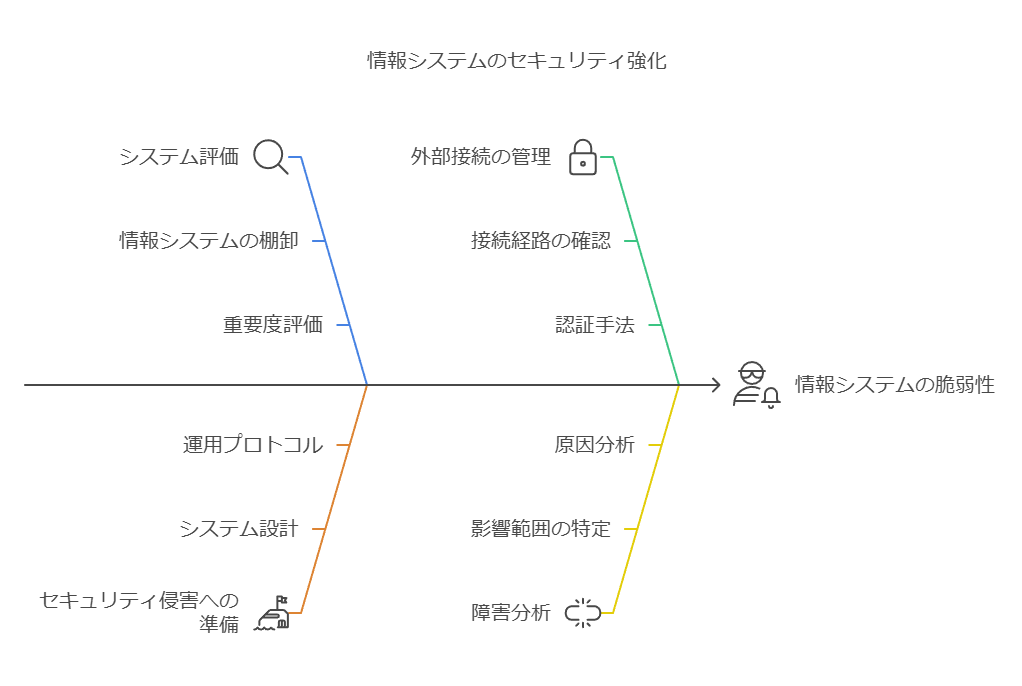

(1) システム面での対策

情報システムと情報の棚卸・重要度評価の実施

情報システムおよび管理している情報の棚卸を行い、各情報の重要度を評価していますか?重要な情報に対する適切な保護が行われているかを確認することが必要です。

セキュリティ侵害を前提にしたシステム設計・運用

万が一のセキュリティ侵害を前提に、システム設計や運用が行われていますか?リスクを想定した予防策や障害対応計画が整備されているかを確認しましょう。

外部接続経路の把握と確認手法

現在、外部接続経路をすべて把握していますか?また、その経路を定期的に確認する方法が整備されているかどうか、漏れがないか確認することが重要です。

障害時の影響範囲の特定と原因究明

障害が発生した際に、どのシステムが影響を受けているかを迅速に特定し、原因を明確にする手段が整っていますか?適切な障害対応体制を準備しましょう。

(2) 実務面での対策

セキュリティポリシーの周知と教育実施

医療従事者に対して、情報セキュリティポリシーの周知と教育を実施していますか?従業員一人ひとりがセキュリティ対策を理解し実行できる体制が必要です。

医療現場に配慮したセキュリティ運用ルール

実務を考慮したセキュリティ運用ルールが整備されていない場合、現場で適切にセキュリティ対策を実行できません。特に患者情報の取り扱いや機密保持のルールを厳格に定めることが必要です。

私物端末の管理と業務端末の利用規制

私物端末の持ち込みや業務端末における私物回線(テザリング等)の利用について制御ができていない場合、外部からの脅威にさらされるリスクが増大します。これらの利用を制限する対策を実施していますか?

インシデント対応演習と事業継続訓練

定期的にインシデント対応訓練(セキュリティインシデントや災害などの想定)を実施し、従業員に対して事業継続計画(BCP)の訓練を行っていますか?緊急事態に備えた準備が重要です。

セキュリティの横断的な知識を持つ人材の確保

セキュリティに関する横断的な知識を持つ人材が組織内に存在していない場合、情報セキュリティ管理が分散してしまい、対応が遅れる可能性があります。各部署でセキュリティの専門知識を持つ担当者を確保しましょう。

(3) 経営層の意識と姿勢

情報セキュリティポリシーの策定と従業員・患者へのコミットメント

経営層が情報セキュリティポリシーを策定し、その重要性を全従業員や患者、関係者に伝えていますか?経営層のコミットメントが組織全体のセキュリティ意識を向上させます。

BCPにおける情報セキュリティリスクの組み込み

事業継続計画(BCP)において、情報セキュリティリスクが想定されていない場合、災害や攻撃による業務停止が深刻な影響を及ぼします。セキュリティリスクをBCPに組み込み、継続的に見直しを行うことが必要です。

経営計画におけるセキュリティ投資の明記

セキュリティ投資が経営計画に含まれていない場合、必要なセキュリティ対策を実施する予算が確保されません。定期的にセキュリティへの投資を計画し、財政的な支援を確保しましょう。

内部監査計画における情報セキュリティの取り扱い

内部監査計画がない、または情報セキュリティが含まれていない場合、セキュリティの強化が組織的に進みません。監査体制の中に情報セキュリティ評価を組み込み、定期的な見直しを行いましょう。

経営層に対するセキュリティ状況の報告

経営層が組織のセキュリティ状況やリスクを正しく把握する機会を設けていますか?定期的なセキュリティ状況の報告やリスク評価を通じて、経営層に適切な情報を提供することが重要です。

まとめ

医療機関におけるセキュリティ対策は、システム面、実務面、経営層の観点から統合的に取り組むことが求められます。自組織のリスク評価と対策の実行、継続的な教育、経営層の強いリーダーシップが、医療現場のセキュリティを強化し、患者情報を守るための基盤となります。

データセキュリティの課題と戦略的対応

企業におけるデータセキュリティの実装は、単なる「オール・オア・ナッシング」ではなく、セキュリティ対策の度合いに幅があります。例えば、一部の企業では保存データの暗号化には対応しているものの、その他のセキュリティ対策が不十分な場合もあります。このように、ほとんどの企業が何らかの形で重大な脆弱性を抱えている可能性が高いと言えるでしょう。

人的要因によるデータセキュリティの脆弱性

多くの企業が誤解している点は、データセキュリティの最大の課題はテクノロジーにあるという認識です。しかし、実際にはデータの分類や保存、保護方法の統一が課題の中心です。これはDataOpsと同様、主に人的要因に起因しています。

経営層の役割と技術的選択

データセキュリティのテクノロジー選定は最終的に経営部門の意思決定に依存します。例えば、保存データを保護したい場合、自己暗号化デバイスを導入することで問題を解決できます。しかし、技術的な対策だけでは十分ではありません。

データの生成、処理、分析を行う従業員へのセキュリティ教育も重要です。経営幹部は、セキュリティ教育を受けた従業員の数が増えるほど、企業全体のセキュリティレベルが向上し、結果的にビジネスが円滑に進行することを認識する必要があります。

また、経営層自身もデータセキュリティに関する十分な知識を持ち、積極的な取り組みを促進することが成功の鍵となります。セキュリティに関する知識の共有は、企業全体で統一されたアプローチを可能にし、重要なリスクを未然に防ぐ力となります。

データセキュリティの民主化

データセキュリティの責任は、CISOやIT管理者だけでなく、データ所有者を含む組織全体に分散されるべきです。これにより、データ保護がすべての業務に組み込まれ、企業全体でセキュリティ対策を実施することが可能となります。

経営層への提言:データセキュリティを基盤に

経営層は、データ漏えいや損失が発生してから対策を講じるのではなく、事前にデータセキュリティが企業の成長と成功に不可欠な要素であることを理解し、迅速に行動するべきです。データセキュリティの欠如は、企業がデータから最大の価値を引き出すことを妨げる大きな障壁となる可能性があります。

データセキュリティとデータ管理の連携

DataOpsと同様に、データセキュリティはデータ管理における不可欠な要素です。最新の調査によると、3分の2の企業がデータセキュリティ対策が不十分であると回答しています。これは、企業全体でのデータ管理を効率化する上で、セキュリティが最も重要な要素であることを示しています。

共同責任によるデータセキュリティの強化

データセキュリティは、IT部門だけでなく、業務部門の責任者にとっても最大の優先事項となっています。データ漏えいが発生すると、直接的な経済損失や規制違反による罰金、ブランドイメージの失墜、さらには顧客の離反といった深刻な影響を受けることになります。また、マルウェアやランサムウェア攻撃により、企業機密の漏洩や従業員の生産性低下が引き起こされ、最悪の場合データが回復不可能な状態に陥るリスクも高まります。

それにもかかわらず、多くの企業は依然として全社的なデータセキュリティ対策を実装していないのが現状です。これを改善するためには、経営層からのリーダーシップが必要不可欠です。

結論:データセキュリティはビジネス価値の基盤

データセキュリティは、企業がデータから最大の価値を引き出すための基盤となります。効率的なデータ管理とセキュリティ対策を連携させることで、企業は重大なリスクを未然に防ぎ、持続的なビジネスの成長を支えることができます。経営層は、データセキュリティが単なるコストセンターではなく、企業価値を高めるための重要な投資であることを認識し、全社的な取り組みを主導する必要があります。

改善ポイント:

データセキュリティの問題点を具体的に説明: 人的要因、教育、組織全体の責任の重要性を強調しました。

リスク管理の観点からの提言: 経営層が積極的にセキュリティ対策に関与する必要性を説明しました。

全社的なアプローチの重要性: セキュリティが全社における共同責任であることを強調し、CISOやIT部門だけに依存しない体制を提案しました。

これにより、データセキュリティの課題に対する包括的な戦略と、経営層への具体的な提言を提供できます。

データ資産の重要性と脅威の認識

データは現代のビジネスにおいて最も重要な資産の一つです。個人情報や機密情報を含む重要データは、多くの場合ファイルサーバやデータベースに保管されています。しかし、これらのデータ保管場所は攻撃者にとって魅力的な標的となっています。

データセキュリティライフサイクルの管理

データセキュリティを確保するためには、データのライフサイクル全体を通じた管理が必要です。これには以下の段階が含まれます:

作成

保存

利用

共有

アーカイブ

破棄

各段階で適切なセキュリティ対策を講じることが重要です。

データ保護の責任と役割

効果的なデータ保護を実現するには、組織内で明確な役割と責任を定義する必要があります:

データオーナー: データの価値決定と保護に責任を持つ

データスチュワード: データの内容と関連業務ルールを管理

データカストディアン: データの完全性と機密性を維持

高度化するサイバー攻撃への対応

ランサムウェアなどの高度なサイバー攻撃に対しては、従来の対策だけでは不十分です。以下の対策を検討する必要があります:

多層防御: マルウェアの振る舞い検知、脆弱性診断、デバイス管理などの複数のセキュリティ機能を組み合わせる

データバックアップ: 定期的かつ安全なバックアップを実施し、迅速な復旧を可能にする

セキュリティ運用の最適化: システムのサイロ化を避け、統合的なセキュリティ管理を実現する

データ駆動型アプローチの推進

セキュリティ対策に加えて、データの価値を最大化するためのアプローチも重要です:

データの集約と統合による総合的な顧客プロファイルの作成

パーソナライズされたマーケティングキャンペーンの実施

データモデルとセグメンテーション手法の最適化

継続的な評価と改善

サイバー脅威の状況は常に変化しています。そのため、定期的にセキュリティ対策を評価し、最新の脅威に対応できるよう改善を続けることが不可欠です。このアプローチにより、組織はデータ資産を効果的に保護しつつ、その価値を最大限に活用することができます。

データ駆動型セキュリティ対策の重要性

サイバー脅威の増加とデータ分析の必要性2022年以降、ランサムウェアや内部不正などのサイバー脅威が急増しています。これらの脅威に対処するには、データ分析を活用した包括的なアプローチが不可欠です。脅威データの定量化と可視化セキュリティ担当者の負担を軽減するためには、脅威データを定量化し、可視化することが重要です。例えば、ランサムウェア攻撃やビジネスメール詐欺(BEC)の発生頻度、影響度、損失額などを数値化し、ダッシュボードで表示することで、経営層への報告や意思決定の支援が可能になります。

データに基づくリスク評価と対策立案

内部脅威の分析と予測内部犯行のリスクを評価するために、従業員の行動データを分析し、異常検知モデルを構築することが効果的です。機械学習アルゴリズムを用いて、通常とは異なるデータアクセスパターンや不審な操作を検出し、潜在的な脅威を事前に特定することができます。地政学的要因の影響分析2022年の調査では、65%の回答者がウクライナ侵攻以降サイバー攻撃の増加を実感しています。このような地政学的要因とサイバー攻撃の相関関係を分析し、リスク予測モデルに組み込むことで、より精度の高い脅威予測が可能になります。

データを活用したサイバー・レジリエンス強化

ゼロトラストモデルの実装と効果測定ゼロトラストセキュリティの導入効果を定量的に評価するために、セキュリティイベントログやネットワークトラフィックデータを分析し、不正アクセスの検知率や対応時間の改善度を測定します。サイバー・レジリエンス指標の開発組織のサイバー・レジリエンスを数値化するための指標を開発し、継続的にモニタリングすることが重要です。例えば、インシデント対応時間、システム復旧速度、セキュリティ訓練の効果などを組み合わせた複合指標を作成し、経時的な改善を追跡します。

データコンサルタントの役割

データコンサルタントは、セキュリティチームと協力して以下の取り組みを行います:

セキュリティデータの収集と統合

高度な分析モデルの開発と実装

リアルタイムモニタリングシステムの構築

予測分析を用いた先制的対策の提案

データに基づくセキュリティ投資の最適化

これらの取り組みにより、組織はデータ駆動型のアプローチでサイバー・レジリエンスを強化し、進化し続ける脅威に効果的に対応することができます。

データセキュリティの新たな課題

ランサムウェアの脅威が急増する中、データ保護の重要性が一層高まっています。データコンサルタントとして、この問題に対する多角的なアプローチが必要です。データ暗号化の二面性ランサムウェアはデータ暗号化を悪用しますが、適切に管理された暗号化はデータ保護の要です。この相反する側面を理解し、バランスの取れたセキュリティ戦略を構築することが重要です。多要素認証(MFA)の戦略的導入MFAは単なるセキュリティツールではなく、データアクセス管理の中核をなす戦略です。PCI DSS 4.0の要件変更は、データセキュリティ基準の進化を示しています。

データガバナンスの強化

包括的なデータ保護戦略従来のエンドポイントセキュリティでは不十分な現状を踏まえ、データライフサイクル全体を考慮した保護戦略が必要です。これには、データの分類、アクセス制御、暗号化、バックアップ、そして復旧計画が含まれます。セクター横断的なリスク評価製造業、公共インフラ、医療機関、図書館など、様々なセクターでランサムウェアの被害が報告されています。各セクターのデータ特性とリスクを分析し、カスタマイズされた対策を提案することが重要です。

データ復旧とビジネス継続性

データバックアップ戦略の最適化ランサムウェア攻撃に備え、定期的なデータバックアップと、それらのバックアップの完全性検証が不可欠です。オフラインバックアップやイミュータブルストレージの活用も検討すべきです。インシデント対応計画の策定攻撃発生時の迅速な対応を可能にするため、詳細なインシデント対応計画を策定します。これには、データ復旧手順、コミュニケーション計画、法的対応などが含まれます。

データ分析によるセキュリティ強化

予測分析の活用過去のインシデントデータを分析し、機械学習モデルを用いて将来の攻撃パターンを予測します。これにより、プロアクティブなセキュリティ対策の実施が可能になります。異常検知システムの導入データアクセスパターンの異常を検知するAIベースのシステムを導入し、ランサムウェア攻撃の早期発見と対応を実現します。

データコンサルタントとして、ランサムウェア対策は単なるセキュリティ問題ではなく、包括的なデータ管理戦略の一部として捉える必要があります。多要素認証の導入、データガバナンスの強化、高度なデータ分析の活用を通じて、組織のデータ資産を守り、ビジネス継続性を確保することが重要です。

データ駆動型サイバーセキュリティの重要性

サイバー攻撃の脅威が増大する中、データ分析を活用したセキュリティ対策が不可欠となっています。ランサムウェア感染の原因を理解し、効果的な防御策を講じるためには、データに基づいた意思決定が重要です。

業種別リスク分析

データ分析によると、製造業がサイバー攻撃の主要なターゲットとなっています。警察庁の統計では、ランサムウェア被害を受けた国内企業の30%が製造業であることが明らかになりました。この傾向を踏まえ、業種別のリスク評価と対策の最適化が求められます。

攻撃パターンの可視化

データ分析を通じて、ランサムウェア攻撃の一般的なパターンが明らかになっています。多くの場合、攻撃者はまずクライアントPCを侵害し、そこから重要なサーバーへと侵入を試みます。このインサイトに基づき、エンドポイントセキュリティの強化が重要な防御戦略となります。

データ活用によるセキュリティ強化・多層的データ保護戦略

効果的なサイバーセキュリティには、マルウェアの振る舞い検知、脆弱性診断、デバイス管理などの多層的なアプローチが必要です。これらの機能から得られるデータを統合・分析することで、より包括的な防御体制を構築できます。

予測分析の活用

過去のサイバー攻撃データを分析することで、将来の攻撃傾向を予測し、先手を打った対策を講じることが可能になります。この予測分析により、リソースの効率的な配分と迅速な対応が実現できます。

リアルタイムモニタリングとレスポンス

EDR(Endpoint Detection and Response)ソリューションから得られるリアルタイムデータを活用することで、攻撃の早期検知と迅速な対応が可能になります。データ分析を通じて異常を即座に特定し、自動化されたレスポンスを実行することで、被害を最小限に抑えることができます。

データ主導のレジリエンス強化

サイバー攻撃からの回復力(レジリエンス)を高めるためには、データバックアップと復旧戦略が重要です。過去の攻撃データを分析し、最適なバックアップ頻度と方法を決定することで、効果的なデータ保護と迅速な業務復旧が可能になります。このように、データ分析とコンサルティングの視点を組み合わせることで、より効果的で包括的なサイバーセキュリティ戦略を構築することができます。企業は、自社の特性とリスクプロファイルに基づいたデータ駆動型のセキュリティアプローチを採用することで、進化し続けるサイバー脅威に対して強固な防御体制を確立できるのです。

企業におけるデータ保護やメールセキュリティの重要性とその対策について、具体的な戦略を提示

標準バックアップ機能に加えた堅固なデータ保護戦略の必要性

Microsoft 365には、削除されたデータを復元できる標準機能が搭載されています。しかし、この機能には復元できるデータの量や保存期間に制限があるため、全ての状況で十分な対応策とは言えません。これにより、重要なデータが失われるリスクが残っているのです。特に、クラウド環境特有のリスクを考慮すると、データ保護戦略の見直しと強化が求められます。

世界で最も攻撃を受けやすいMicrosoft 365のメールセキュリティ

2021年にキーマンズネットが実施した調査によれば、日本国内の法人の65.2%がMicrosoft 365を利用しており、これは最も利用されているWebアプリケーションおよびメールツールとなっています。しかし、Microsoft 365はその利用の広さゆえに、攻撃者にとって非常に魅力的なターゲットとなっています。実際、世界中のフィッシングサイトの中で、Microsoft関連のものが最も多く存在しており、成功すれば多くの情報へのアクセスが可能になるため、サプライチェーン攻撃のリスクも高まります。

このような脅威が高度化する中で、企業はMicrosoft 365に対するセキュリティ対策を再考する必要があります。単に標準のセキュリティ機能に依存するのではなく、追加のセキュリティ層を導入し、企業全体のデータ保護を強化することが不可欠です。

セキュリティ対策の実施による管理者の負荷増大とその解消策

メールセキュリティ対策を実施する際、管理者にかかる負荷が増大し、結果的に運用効率が低下することがあります。具体的には、以下のような問題が挙げられます。

誤検知によるブラックリストやホワイトリストの管理が煩雑化

脅威メールの社内通知や削除依頼に伴う統制の強化が必要

怪しい件名のメールに対して、信頼性を判断する負担が管理者に集中

従業員数の多い企業では、セキュリティ担当者への問い合わせが増加

これらの対応に追われ、セキュリティ対策そのものが疎かになると、実際のセキュリティリスクが増大してしまう可能性があります。

管理者の負荷を軽減し、未知の脅威にも対応するための戦略

データコンサルタントとして、セキュリティ管理者の負荷を削減しながら、効果的なセキュリティ対策を導入することが求められます。具体的には、自動化ツールやAIベースの脅威検知システムを導入することで、管理者の負担を軽減し、未知の脅威にも迅速に対応できる体制を構築することが有効です。また、定期的なセキュリティ評価と継続的な教育プログラムの実施により、従業員全体のセキュリティ意識を高め、組織全体でリスクに対応する姿勢を確立することが重要です。

このように、企業が直面する具体的なセキュリティ課題に焦点を当て、その解決策を提示することで、実践的なコンサルティング視点を提供します。