目次

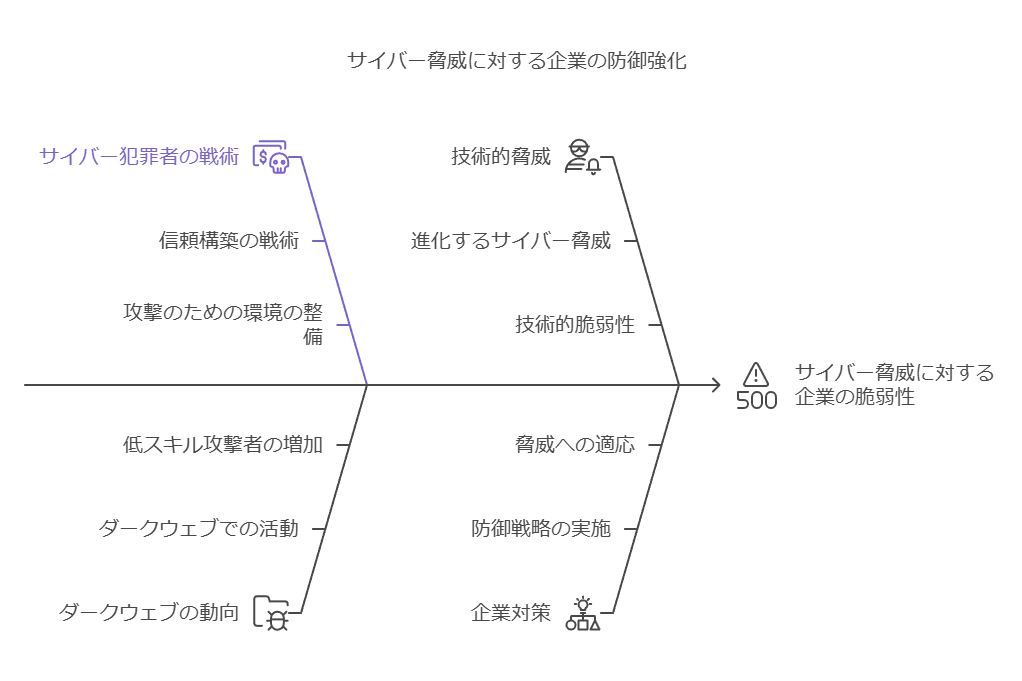

サイバー犯罪者が信頼を得るための戦略と、企業が対策すべきポイント

2022年7月に発表されたHPのレポートでは、ダークWeb(通常の手段ではアクセスできない匿名化されたWebサイト群)上でのサイバー犯罪者の動向に焦点を当てています。特に、サイバー攻撃ツールやマルウェアが低価格化しているだけでなく、攻撃者同士の「信頼構築」がビジネスモデル化されている点が明らかになりました。これらの要素が、サイバー攻撃の増加と被害の広がりを後押ししています。

サイバー犯罪者が信頼を築く「テクニック」とその影響

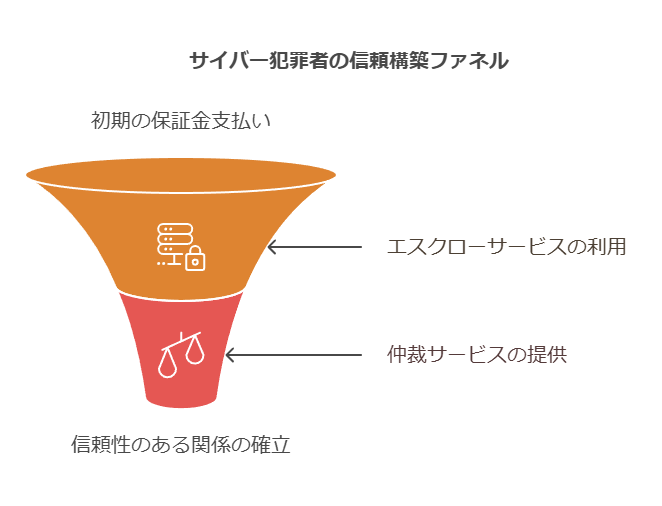

調査では、サイバー犯罪者がいかにして他の攻撃者や顧客から信頼を得ているかについても触れられています。攻撃者が使用する「信頼の仕組み」は、正規の電子商取引(EC)サイトでの顧客信頼を築く手法と類似しています。

ダークWeb上の77%の攻撃ツール販売サイトでは、売り手が最大3,000ドルの保証金を支払うことが求められています。これは、ツールの質や取引の安全性を担保し、信用を高めるための仕組みです。

さらに、売り手の85%は、取引の安全性を確保するためにエスクロー(第三者預託)サービスを利用しており、92%は取引トラブルの際に第三者による仲裁サービスを提供しています。

売り手には、フィードバックスコアが適用され、信頼性を数値化し、次の取引に活かすことができるシステムが整備されています。これにより、攻撃者間でも信頼が可視化され、リピーターを生むビジネスモデルが形成されているのです。

攻撃者の低スキル化と企業への影響

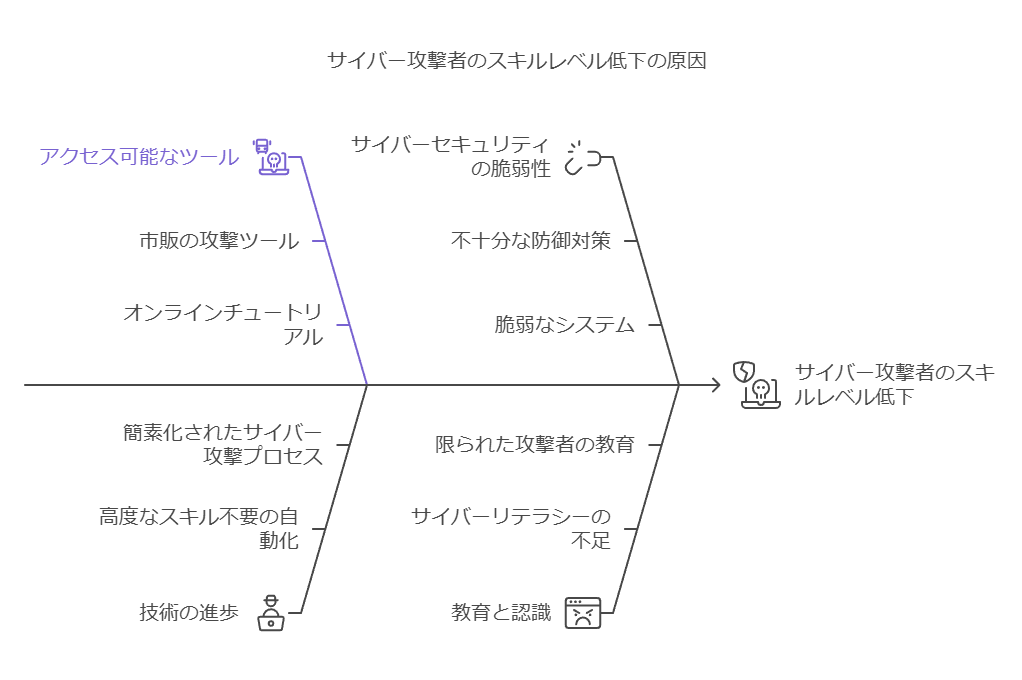

このような環境が整っていることで、サイバー犯罪に参加するハードルが劇的に下がっています。実際、HPの調査によれば、サイバー攻撃を実行するために高度なコーディングスキルを持つ攻撃者はわずか2~3%であり、ほとんどの攻撃者は市販のツールを利用して簡単に攻撃を仕掛けることが可能です。

企業にとって、こうした低スキル攻撃者が増加することは、新たなリスク要因となります。技術力のある少数の攻撃者が脆弱性を突くだけでなく、多数の低スキルの攻撃者が容易にツールを入手し、複数の攻撃が頻発する可能性が高まります。

企業が取るべき対策

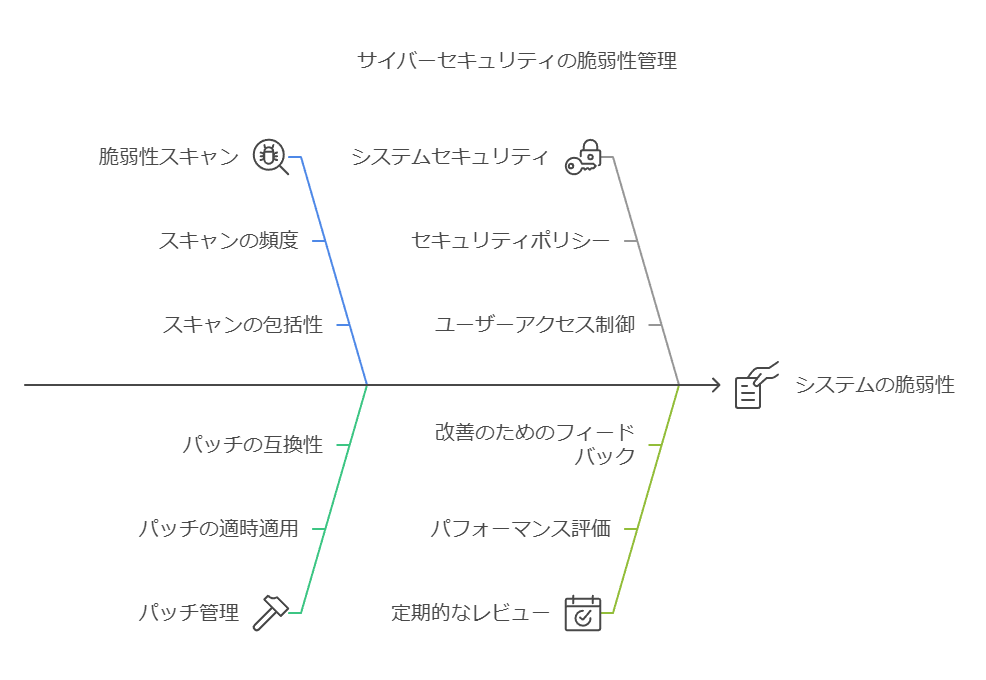

脆弱性の迅速な管理と修正

攻撃者が低スキルであっても、脆弱なシステムは容易にターゲットになります。企業は、脆弱性スキャンやパッチ管理を定期的に行い、システムのセキュリティを強化することが不可欠です。

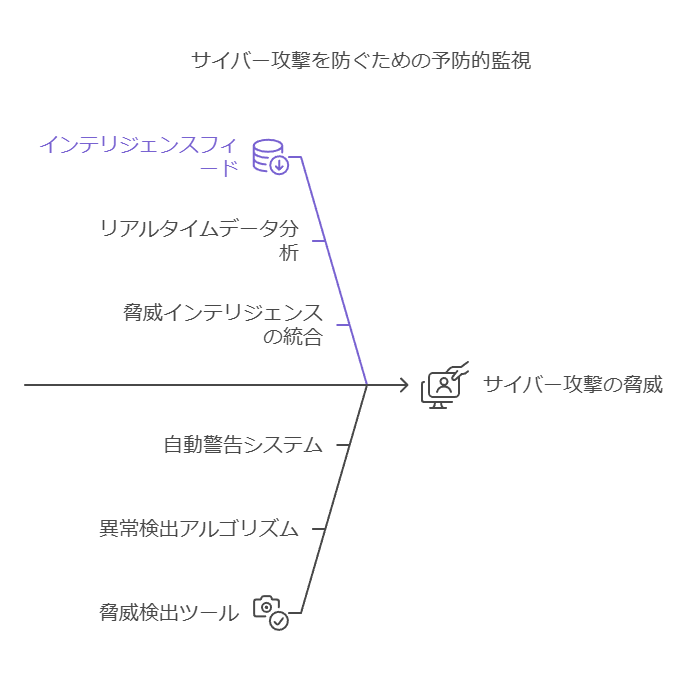

セキュリティリスクの予防的監視

攻撃ツールの低価格化により、企業はサイバー攻撃のリスクをリアルタイムで監視する必要があります。インテリジェンスフィードや脅威検出ツールを活用し、攻撃者が利用する技術や手口を早期に特定することが効果的です。

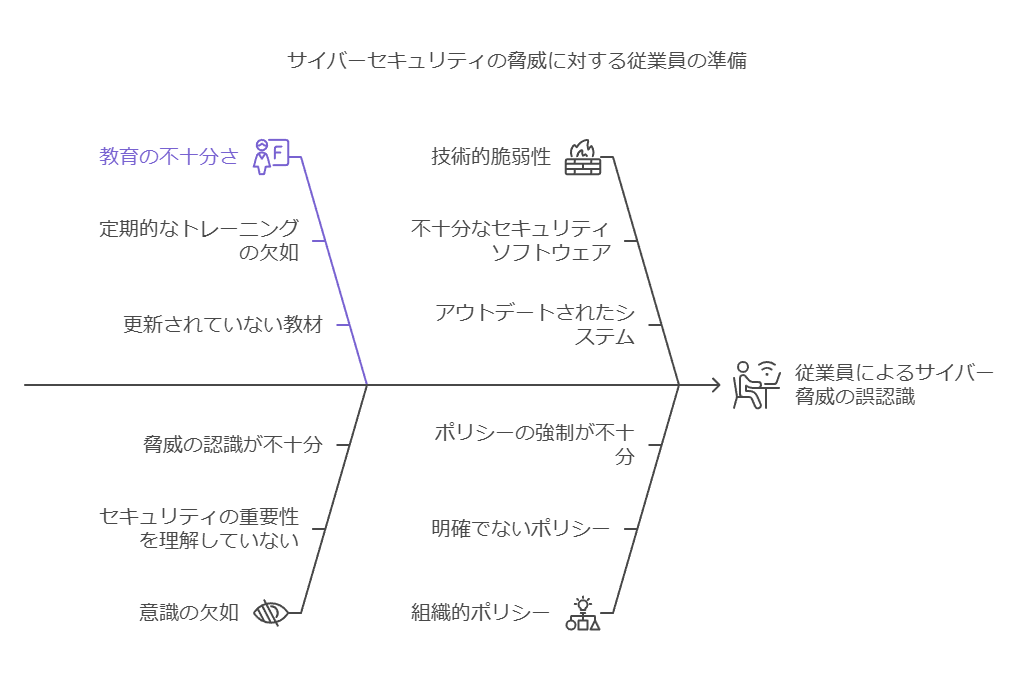

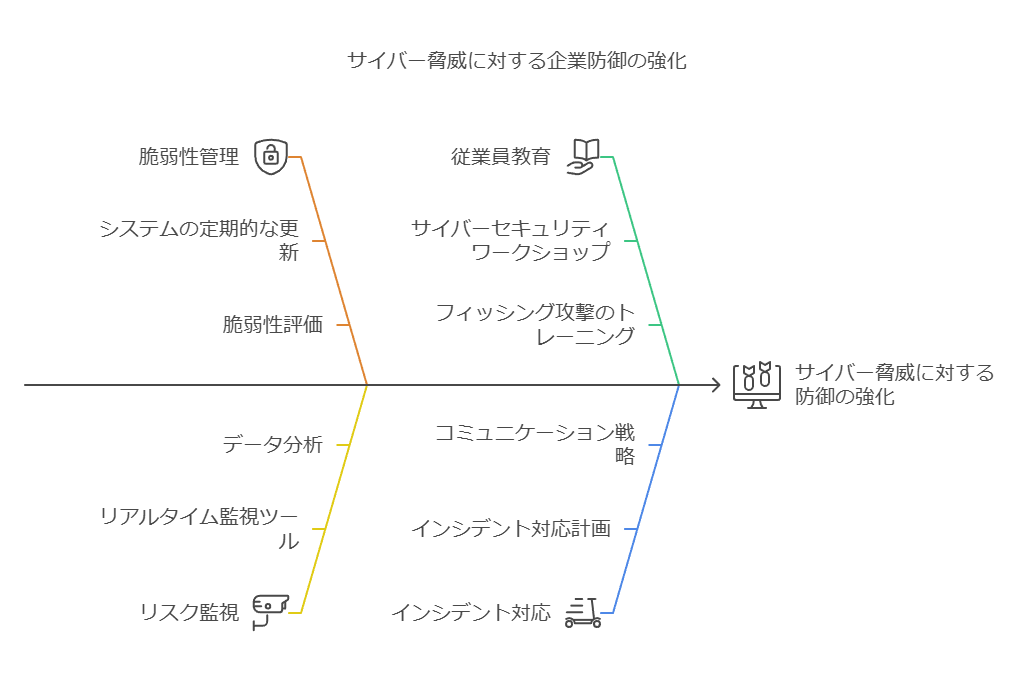

従業員教育の強化

サイバー攻撃の入口となりやすいのが人的ミスです。従業員が不審なメールやリンクを開かないようにするためのトレーニングや、セキュリティ意識を高める施策が重要です。

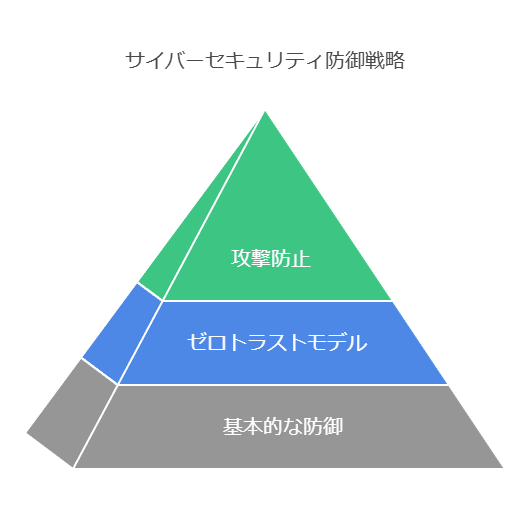

多層防御とゼロトラストの導入

システムへのアクセスを常に監視し、誰も信頼せずにアクセス制御を行う「ゼロトラストセキュリティモデル」を導入することで、攻撃の侵入を防ぐだけでなく、万が一の被害も最小限に抑えることができます。

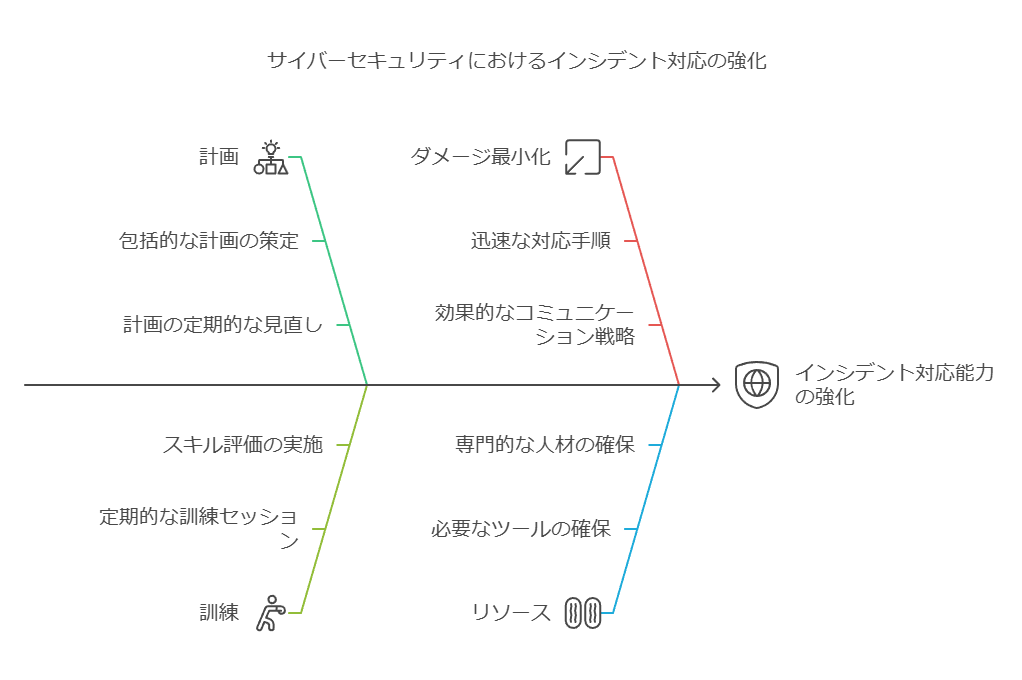

インシデント対応能力の強化

攻撃を受けた際に迅速に対応できるよう、インシデントレスポンスの計画を整備し、定期的な訓練を実施することで、ダメージを最小化します。

結論として、サイバー犯罪者が攻撃ツールを容易に入手できる環境が整うことで、企業はより一層のセキュリティ対策が求められます。信頼を得るためのビジネスモデルがダークWebに存在する今、企業は脆弱性管理、リスク監視、従業員教育、インシデント対応を強化し、より高度な防御態勢を構築する必要があります。

データコンサルタントの視点で、この文章を再構築し、ビジネスにおけるリスク管理やデータ戦略の重要性を強調します。

「マルウェアの低価格化」がもたらす脅威と企業が取るべき対策

近年、ダークWebにおいて低価格でマルウェアが簡単に入手できる状況が続いており、サイバー攻撃のハードルが下がっています。このような状況では、技術的スキルの低い攻撃者でも容易に犯罪に手を染めることができ、攻撃の数や複雑さが増加しています。企業がこの急速に拡大する脅威に対してどのように対策を講じ、セキュリティを強化すべきかが課題です。

HPの2022年のセキュリティレポートによると、脆弱性を突く攻撃ツールやエクスプロイトがダークWebで安価に取引され、攻撃者が「工場のように」次々と生み出されるサイバー犯罪の生態系が出来上がりつつあります。特に、ランサムウェアをサービスとして提供する「RaaS(Ransomware as a Service)」は、個人でも攻撃を行いやすい環境を提供し、企業にとってリスクが大きくなっています。

では、企業がこのような脅威に対抗し、システムやデータを保護するために取るべき5つの対策は何でしょうか?

1. ゼロトラストセキュリティモデルの導入

ゼロトラストモデルを導入し、ネットワークへのアクセスを常に検証することで、攻撃が発生しても被害を最小限に抑えることができます。従業員、デバイス、アプリケーションに対して、厳格なアクセス制御を設定し、すべてのアクセスを監視することで、リスクを低減します。

2. サードパーティリスクの管理

多くの攻撃はサプライチェーンを経由して行われるため、外部パートナーやサプライヤーとの連携を強化することが重要です。サードパーティリスク管理システムを導入し、継続的に監視・評価することで、予期しない攻撃経路を封じることが可能です。

3. ランサムウェア対策の強化

ランサムウェア攻撃に備えるためには、データの定期的なバックアップを自動化し、重要なデータの暗号化を徹底する必要があります。また、従業員教育を通じて不審なメールやリンクを避ける習慣を徹底させ、攻撃の入口を減らすことが求められます。

4. リアルタイムな脆弱性評価と監視の強化

脆弱性スキャンツールやリスクインテリジェンスを活用し、システムの脆弱性を定期的に評価します。これにより、潜在的なリスクをリアルタイムで特定し、攻撃を未然に防ぐことができます。

5. インシデント対応能力の向上

サイバー攻撃が発生した場合に迅速かつ適切に対応するため、インシデントレスポンス体制の整備が不可欠です。定期的な訓練とシミュレーションを通じて、関係者が迅速に対応できるスキルを養い、被害を最小限に抑えます。

結論として、マルウェアの低価格化とRaaSの普及は、企業のセキュリティ対策に新たな課題を突きつけています。しかし、ゼロトラストセキュリティの導入やランサムウェア対策、インシデント対応の強化などの施策を実施することで、これらの脅威に対抗し、システムを安全に保つことが可能です。

データコンサルタントの視点から、下記の文章を再構築し、標的型攻撃に対する予防策をシステム的かつ戦略的に強化するためのアプローチを示します。

標的型攻撃からの保護に向けたデータ主導の予防策

標的型攻撃への防御を強化するためには、単なるセキュリティの強化にとどまらず、データガバナンスと運用体制の見直しが必要です。攻撃のリスクを軽減するためには、リアルタイムデータの活用や組織全体での連携が重要であり、複数の層にわたるセキュリティ対策が求められます。以下は、効果的な標的型攻撃対策を構築するためのアプローチです。

ログの収集と監視の自動化 まず、全てのシステムからのログデータを一元管理し、リアルタイムで監視する体制を整備する必要があります。セキュリティインシデントの初期兆候を早期に検出できるよう、SIEM(セキュリティ情報およびイベント管理)ツールを導入し、不正なプログラムの活動を自動的に識別します。これにより、リスクの迅速な対応が可能となります。

サイバー攻撃対象領域の可視化 攻撃対象領域の把握は極めて重要です。インターネット上に公開されているサーバー、名前空間、クラウドインスタンスの可視化を行い、脆弱性を確認します。自動化された攻撃対象領域分析サービスを活用することで、インターネット攻撃リスクを視覚化し、ゼロトラスト戦略に基づいて脆弱な領域を排除するアプローチを取り入れます。

不審メールへの対応と従業員教育 社内でのメール管理ルールを徹底することも重要です。単に「不審なメールを開かない」といったルールだけでなく、従業員教育と訓練を通じて、標的型攻撃に対する意識を高めます。セキュリティソフトに過度に依存するのではなく、インシデント発生時の対応手順や関係者との連携体制を強化し、定期的なシミュレーショントレーニングを実施します。

インターネット分離によるリスクの低減 高度な攻撃リスクを軽減するために、ネットワークセグメンテーション(インターネット分離)を採用します。特に、機密データを扱う端末とインターネットに接続する端末を分離することで、万が一の侵害時にもリスクを局所化し、被害の拡大を防止します。

セキュリティ対策状況の可視化と管理 組織全体のセキュリティ状態を把握するために、統合運用管理ツールを用いてPCのソフトウェア更新やセキュリティパッチの適用状況をリアルタイムで監視します。これにより、更新漏れや脆弱性を可視化し、迅速な対策を講じることが可能です。

インシデント対応の連携強化 セキュリティインシデントに対応する際、外部のセキュリティベンダーや専門家との迅速な連携体制が不可欠です。適切なコミュニケーションチャネルと連携方法を定期的に確認し、インシデント発生時に即座に対応できる体制を構築します。

推奨アクションプラン

ログ監視の自動化とインシデント対応フローの整備

SIEMツールの導入と従業員教育により、リスクの早期検出と対応体制を強化。

攻撃対象領域の継続的な監視と脆弱性管理

サイバー攻撃対象領域の可視化ツールを用い、脆弱性を早期に特定し、対策を講じる。

従業員教育とトレーニングの強化

従業員が標的型攻撃に対して適切に対応できるよう、定期的な訓練を行い、意識の向上を図る。

ネットワークセグメンテーションの実装

機密データを扱うシステムとインターネット接続端末を分離し、万が一のリスクを局所化。

このアプローチにより、標的型攻撃に対する防御を多層的に強化し、組織全体でのセキュリティレベルを向上させることが可能です。

サイバー攻撃説明の明確化と要約

現状の問題を明確化しつつ、解決策を分かりやすくする

ユーザーエクスペリエンスの測定は、監視ツールを活用して行います。このツールは、組織内で発生するユーザーエクスペリエンスの問題を把握し、診断し、改善するためのデジタル体験に関するインサイトを提供します。ツールは機械学習を使用して異常なパフォーマンスを検出し、実用的なアラートを発信することに役立ちます。

一方、攻撃者はフィッシングやマルウェアなどを介して、組織のネットワークに侵入します。侵入後、攻撃者は横方向の移動を行い、機密データにアクセスしようとします。目的はデータの窃取や暗号化による金銭要求、またはその他の混乱を引き起こすことです。このような横方向の移動によって、最初の侵入が検知されても攻撃者は回避行動を取ることができ、長期間にわたってネットワーク内に潜伏し続けます。結果として、データ漏洩が侵入から数週間、あるいは数か月後に発覚するケースも少なくありません。

従来のセキュリティアーキテクチャでは「キャッスルアンドモート」アプローチ、または境界セキュリティに依存してきました。これは中世の城のように、ファイアウォールやその他のツールを用いてネットワークの外部境界を強化し、内部は比較的安全とみなす考え方です。しかし、こうしたアーキテクチャでは、一度侵入されたユーザーは信頼された存在と見なされ、あらゆるアプリケーションにアクセスできるため、攻撃者の横方向移動を阻止することはできません。ネットワークのセグメント化を行うことで対策が可能ですが、管理の複雑さが増し、根本的な問題の解決には至りません。

データコンサルタント視点での改善案提示

データコンサルタントの視点から、問題の明確化と改善策を強調

組織のユーザーエクスペリエンス(UX)を効率的に測定するためには、適切な監視ツールの導入が重要です。このツールは、デジタル体験に関する詳細なインサイトを提供し、ユーザーインタラクションの問題を把握、診断、そして改善することを支援します。特に機械学習技術を用いることで、パフォーマンスの異常検知が可能となり、迅速かつ実用的なアラートを通じて問題の予防や早期対応が実現します。

しかしながら、セキュリティの観点では、外部からの脅威(例:フィッシング、マルウェア)に対する防御だけでは不十分です。攻撃者は侵入後、ネットワーク内を横方向に移動し、機密データにアクセスしようと試みます。これに対処するためには、単に外部の防御を強化するだけでなく、内部のネットワーク構造やアクセス権の見直しが必要です。

従来の「キャッスルアンドモート」型の境界セキュリティモデルは、外部の攻撃に対しては有効な部分もありますが、内部に侵入された後の動きを制御することが難しい点があります。ネットワークを細かくセグメント化し、アクセス制御を厳格化する方法もありますが、運用負荷が高まり、柔軟性を失うリスクがあります。

そこで、次世代のセキュリティアプローチとして、ゼロトラストモデルが注目されています。このモデルでは、内部も外部も常に検証と監視を行い、すべてのアクセス要求を厳しく審査するため、攻撃者が横方向に移動するリスクを低減できます。

データ駆動型アプローチとソリューション提案

データを活用した解決策と、測定・改善の方法を提案

現代のデータ駆動型ビジネスにおいて、ユーザーエクスペリエンスの改善にはリアルタイムの監視と分析が不可欠です。監視ツールを用いて、ユーザーのインタラクションに関する詳細なデータを収集し、機械学習を活用してパフォーマンスの異常を検出することで、迅速な対応が可能となります。また、これにより、組織内でのユーザーエクスペリエンス向上に向けたデータ駆動型の意思決定をサポートします。

一方、セキュリティ対策としては、従来の境界防御モデルを見直し、データを中心とした次世代のセキュリティアーキテクチャにシフトすることが求められます。攻撃者が侵入後に横方向に移動するリスクに対しては、ゼロトラストモデルの導入が有効です。このアプローチでは、すべてのアクセスをデータとリスクに基づいて評価し、組織全体のセキュリティを強化します。

具体的には、以下の施策を推奨します:

リアルタイム監視と分析:ユーザーエクスペリエンスのデータを継続的にモニタリングし、異常な挙動やパフォーマンス低下を早期に発見。

ゼロトラストモデルの導入:内部ネットワークに対してもすべてのアクセスを疑い、動的な認証とアクセス制御を実施。

機械学習を活用した異常検知:従来の境界型防御では対応しきれない内部侵入や横方向移動を検知するための技術的支援。

これらの取り組みにより、組織のデータセキュリティとユーザーエクスペリエンスを包括的に向上させることが可能です。

巧妙化するサイバー攻撃に対処するための戦略—未知のセキュリティ脅威への備え

1. サイバー攻撃の進化と企業の機密情報保護の必要性 近年、サイバー攻撃は手口を巧妙に変化させ、企業の機密情報を標的とするケースが増加しています。ランサムウェアによるデータ暗号化と身代金要求といった、営利を目的とした被害報告も後を絶ちません。これらの攻撃に対して、企業は迅速に適応し、変化する脅威に対する防御策を講じることが求められています。

2. 未知の脅威に備えるための防御戦略 サイバー攻撃の手法が進化する中で、従来のエンドポイントセキュリティでは、未知の脅威に対する防御が難しくなっています。攻撃を完全に防ぐことが理想ですが、未知の脅威に対しては、被害を受ける前提の対策も不可欠です。特に、既存のアンチウイルスやEDR(Endpoint Detection & Response)のみでは、十分な防御が難しい状況です。

3. 従来のエンドポイントセキュリティの限界 従来型のアンチウイルスは、既知の攻撃に基づいてシグネチャを作成し、それに基づく検知を行いますが、未知の脅威には対応しきれないリスクがあります。さらに、機械学習型AIを実装した次世代のアンチウイルスも、過検知や誤検知が多発し、実態として脅威を見逃すケースが増加しています。EDRにおいては、サイバー攻撃の発生を前提に被害を最小限に抑えることを目的としていますが、攻撃そのものを未然に防ぐことは困難です。

4. 未知の脅威に対する新たなアプローチの必要性 未知のセキュリティ脅威に対して、従来のエンドポイントセキュリティが十分でないことが明らかです。今後の対策として、攻撃を完全に防止するための新しいアプローチが求められます。被害を前提とした対応だけでなく、未然に脅威を防ぐための新しい技術や戦略を検討することが、企業のセキュリティ強化に不可欠です。

ここでは、サイバー攻撃の進化に対応するための必要な戦略を明確にしました。

従来のエンドポイントセキュリティの限界を指摘した上で、今後必要となる新しいアプローチを提案しています。

巧妙化するサイバー攻撃—一度のセキュリティ事故で多額の損失リスク

1. サイバー攻撃の進化とその影響 サイバー攻撃は年々巧妙さを増し、一度セキュリティ事故が発生すると、その影響は甚大です。原因調査やデータ復旧、被害者への補償、損害賠償、さらには弁護士費用など、多額の費用がかかることが予想されます。特に、データ侵害インシデントの対応コストは増加傾向にあり、2021年3月~2022年3月の1年間では、平均で435万ドル(約6億3,000万円)にも達しています。このような事態に備え、企業はリスクヘッジ戦略を見直し、ビジネス環境の変化に適応する必要があります。

2. SIEM運用における課題の増加 しかし、セキュリティ対策として導入されているSIEM(セキュリティ情報およびイベント管理)にも運用上の課題が指摘されています。特に、SIEMが管理するセキュリティデバイスやネットワーク機器、認証サーバなどが生成するログ情報の量は、日々膨大化しています。これに加え、ハイブリッドクラウドや複雑なシステム環境が普及し、収集対象のデータ範囲が広がることで、運用コストが上昇しています。さらに、複数のログを相関分析し、脅威を早期に検知するには高度なデータ解析スキルが求められ、管理工数の増大が避けられません。結果として、「SIEMを導入したものの、使いこなせていない」という企業の声が多く聞かれます。

3. 次世代型SIEMによる課題解決へのアプローチ 既存のSIEM運用における課題を解決するためには、次世代型SIEMの導入が効果的です。従来のSIEMが抱える問題を分析し、改めてその有効性と構築のベストプラクティスを見直すことが重要です。高度化するサイバー攻撃に対抗するためには、膨大なシステムやログデータにも対応できる次世代型SIEMソリューションが必要です。これにより、セキュリティ運用の自動化を実現し、運用コストや負荷を軽減することが可能です。効果的なSIEM活用法を学び、セキュリティ体制を強化したい方は、ぜひご参加ください。

ここでは、サイバー攻撃のリスクとそれに対する適切な対策の重要性を強調しつつ、SIEM運用における現状の課題と次世代型SIEMの導入による解決策を提示しています。これにより、企業が直面するセキュリティ運用の課題に対する理解を深め、具体的な解決策を提示しています。

サイバー攻撃の歴史と現在の脅威動向から得られる洞察

2010年代以降、サイバー攻撃は高度化・大規模化し、個人や企業、組織に甚大な被害をもたらしてきました。これらの攻撃事例を分析することで、年代を問わず被害に遭った組織に共通する脆弱性が浮き彫りになります。この共通点を理解することは、組織が未来の脅威に対して適切に備えるための重要な手掛かりとなります。

さらに、最新のセキュリティ脅威の動向を綿密に分析することで、今後警戒すべきセキュリティの「落とし穴」を予測し、対策を強化するための指針を提供することが可能です。

サイバー攻撃対策の難しさと今後のセキュリティ強化へのアプローチ

過去のサイバー攻撃事例を振り返り、その中で特に攻撃に遭いやすかったポイントを解説することは、組織が同様の攻撃を避けるために有益です。特にIPA(情報処理推進機構)が2023年1月に発表した「情報セキュリティ10大脅威 2023」(組織編)では、最新のセキュリティリスクの動向を踏まえ、今後リスクが高まる可能性のある脅威を特定することが求められます。

データコンサルタントとしては、こうしたリスクに対する実践的な対策や方針を提案することで、組織が効果的にセキュリティを強化できるよう支援します。特に「専門的なスキルやノウハウが不足しているため、効果的なセキュリティ運用が困難」という課題を抱える企業に対しては、アウトソーシングや専門支援の活用を含めた戦略を提案します。

IT業界における人材不足の課題と対応策

パンデミックや国際紛争、円安や原材料の高騰といった社会情勢の変化により、多くの企業がコスト増加に直面しています。この影響は特にIT業界で顕著であり、慢性的な人材不足が企業の成長や事業継続を妨げる要因となっています。

複雑化するシステムを自社で運用することが難しくなる中、データコンサルタントとしては、IT運用サポートサービスの活用や、効率的な運用体制の構築を支援します。特に、中小企業やSIer、IT機器販売業者における人材不足に対応するための戦略的支援を通じて、企業が抱える運用課題を解決することが求められます。

ここでは、過去のサイバー攻撃の傾向を分析し、今後の脅威に備えるための戦略を提案することを重視しています。また、IT業界における人材不足に対する具体的な対応策を示すことで、組織全体のセキュリティ強化に寄与する内容としました。

脅威インテリジェンスで攻撃側と防御側の情報格差を埋める方法

サイバー攻撃者と防御者の間には、しばしば情報量の差が存在します。この差を埋めるための有効な手段として注目されるのが“脅威インテリジェンス”です。脅威インテリジェンスを活用することで、攻撃者の動向を先読みし、適切かつ迅速な対策を講じることが可能になります。

この手法は、脅威インテリジェンスに初めて触れる方から、既に活用している方まで、企業の経営層やセキュリティ部門の責任者にとって必須の知識となるでしょう。

サイバー攻撃の頻発とその影響

現代において、サイバー攻撃は中小企業から大企業、地方自治体まで、あらゆる組織にとって現実的な脅威となっています。情報漏洩、システム障害、ビジネスの中断など、その影響は甚大であり、サイバーセキュリティ対策は今やどの組織にとっても避けられない課題です。

限られたリソースで複雑化するサイバー攻撃に対応するには

複雑化するサイバー攻撃に対抗するためには、限られた予算とリソースをいかに効率的に使うかが鍵となります。最も重要なのは、効果的な対策ポイントを正確に把握し、日常的に適切な管理と運用を行うことです。

しかし、これを具体的な行動に落とし込むことは容易ではありません。多くの企業が、どこから手を付けるべきかに悩んでいるのではないでしょうか。

IPAの「情報セキュリティ10大脅威」を基にした実践的対策

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威」は、今直面している脅威に対する具体的な対策を考える上で貴重なガイドラインです。これに基づき、各組織が直面するリスクに対してどのように対応すべきかを明確にし、実践的な対策を解説します。

現在の対策が十分であるか不安に感じている方や、社内やパートナーにセキュリティの専門知識が不足しているとお悩みの情報システム部門の方に向けて、CSIRTやSOCなど社内のセキュリティチームが取り組むべき具体的な方策をご提案します。

ここでは、脅威インテリジェンスの重要性を強調し、具体的な対策への落とし込みを支援する内容にしました。また、各セクションでデータコンサルタントとしての視点から、実践的な対策を提案することを重視しています。

中小企業に求められる多様化するサイバー攻撃対策とセキュリティガイドライン対応の重要性

近年、サイバー攻撃の標的が大企業から中小企業へと移行しており、特にサプライチェーンを狙った攻撃が増加しています。しかし、多くの中小企業は依然としてセキュリティ対策が不十分であり、これに伴い、各種セキュリティガイドラインへの適切な対応が急務となっています。加えて、これらのガイドラインの実施には、運用負荷やコスト、必要なスキルの不足といった課題が浮上しています。

セキュリティ対策の実効性とコストの妥当性に対する疑問

中小企業が現在行っているセキュリティ対策が本当に効果的か、かかるコストが適正かどうかを見直すことは不可欠です。多くの企業が、自社のセキュリティ対策が実効的であるか、第三者の評価を受けているか、攻撃を受けた際の対応能力が十分であるか、そして投資したコストに見合う効果が得られているかどうかに疑問を抱いていることでしょう。

中小企業に最適な「セキュリティ診断/調査」の活用方法

セキュリティ対策の専門家が提供する「セキュリティ診断/調査」サービスを紹介します。このサービスでは、自社のセキュリティ対策を第三者の視点から評価することで、改善すべきポイントや優先順位を明確にします。さらに、サイバー攻撃を想定した「ペネトレーションテスト(侵入テスト)」を実施し、セキュリティ対策の実効性を具体的に評価することが可能です。

これらの診断と調査の手法について、具体的な事例を交えながら詳しく解説します。予算とリソースに制約がある中小企業において、効果的なセキュリティ対策を構築し、自社の脆弱性を把握して優先順位をつける方法を知りたいと考えている方に最適な内容となっています。

ここでは、サイバー攻撃のリスクが中小企業に移行している現状を強調し、具体的な解決策として「セキュリティ診断/調査」のサービスを紹介する形で文章を再構成しました。これにより、中小企業が直面する課題に対して、データコンサルタントとしての具体的かつ実践的な解決策を提示しています。

多発するサイバー攻撃と運用現場の漠然とした不安、その解決策とは?

デジタル技術の普及に伴い、サイバー攻撃の手法や侵入経路は年々多様化・高度化しています。2023年には、世界的に発生したサイバー攻撃件数は前年比40%増加し、特に「ランサムウェア攻撃」は最も深刻な脅威とされています。この攻撃による被害は、企業規模や業種を問わず発生しており、被害額も増加傾向にあります。データによると、ランサムウェア被害による平均的な損害額は2022年に比べて約25%増加しています。

こうした状況下、情報システム部門やセキュリティ運用担当者の多くは、「セキュリティインシデントがいつ起こるか分からない」「どこからセキュリティ対策を始めるべきか分からない」「現在の対策が適切かどうか判断できない」といった漠然とした不安を抱えています。この不安は、サイバー攻撃の多様化や被害規模の拡大と相まって、現場にさらなるプレッシャーを与えています。

「いかに早く対応するか」よりも、まずは現状の把握が重要

漠然とした不安から「いかに早くセキュリティインシデントを検知し、防御するか」に焦りが生じ、上層部からも迅速な対応が求められることがあります。しかし、急いでセキュリティ対策を実施することで、期待した効果が得られず、結果的にコストやリソースの負担が大きくなる可能性もあります。

例えば、セキュリティ対策の導入に焦った結果、導入コストが20%増加した事例や、過剰な対策により運用負荷が35%増えたケースも見られます。まずは、冷静に自社のIT環境や脅威の状況を把握し、どこにリスクが集中しているのかを定量的に評価することが無駄な投資を防ぐ第一歩です。

セキュリティ対策の「本質」を理解した上で迅速な防御・検知を実現する

サイバー攻撃対策において、最新のツールやメディアが取り上げる表面的な情報に過度に依存していないでしょうか? 例えば、最新のセキュリティツールを導入しても、実際に企業のリスクプロファイルと合わない場合、効果が薄いことがデータで示されています。実際のところ、ツール導入だけでは、全体的なセキュリティ対策の効果が10%程度しか改善されないケースもあります。

セキュリティ対策の「本質」は、自社に最適化された施策を設計し、脅威を迅速かつ的確に検知・防御することです。組織固有のリスクプロファイルを把握し、データに基づいた対策を講じることで、リソースの最適化とコストの削減が実現可能です。例えば、統合的なリスク管理システムの導入により、年間セキュリティコストが15%削減された企業もあります。

本当に必要なセキュリティ対策とは何か?

外的要因に惑わされることなく、自社に適したセキュリティ対策を選ぶためには、リスクの定量的評価が重要です。自社のIT資産、脅威モデル、セキュリティ運用の実態を把握し、その上で最適な対策を選定することで、過剰な対策や不必要なコストを避けることができます。

最新のデータ分析手法やリスク評価ツールを活用し、現状のセキュリティ対策が効果的であるかを評価することが、長期的なセキュリティ強化の第一歩です。