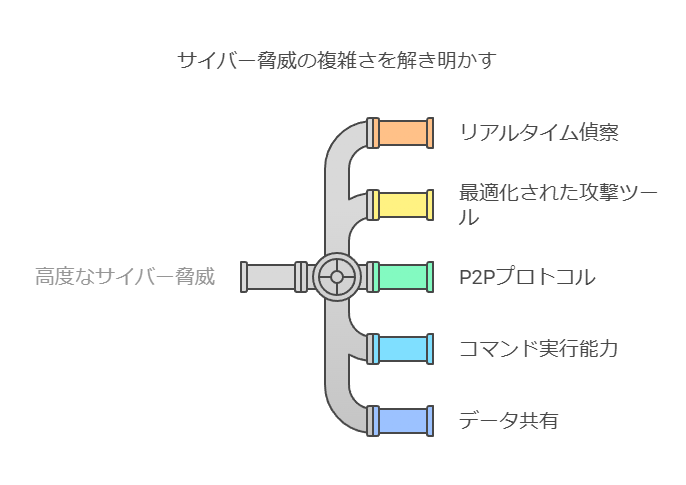

近年のサイバー攻撃は、ポットベースのスウォーム攻撃など、高度な戦術を用いることで、ネットワーク防御を容易に突破し、重要なデータを迅速に特定・抽出する能力を持っています。特にフォレンジックデータが消去されるリスクは、企業にとって重大な脅威です。このような攻撃は、リアルタイムで偵察を行い、状況に応じて最適な攻撃ツールを選択する高度なマルウェアによって実行されます。企業は、このようなマルウェアが収集したデータをもとに攻撃の手法を動的に変更し、指示に従ってコマンド&コントロールセンターと情報を共有できるという現実に直面しています。

特に、HEHのような新しい脅威は、感染したデバイスを独自のP2Pプロトコルで追跡し、攻撃者が任意のシェルコマンドを実行できるように設計されています。さらに、このようなボットネットはGo言語で開発されており、クロスプラットフォームでの動作が可能であるため、異なるシステム間でも攻撃を展開できます。また、感染デバイスからデータを完全に削除するワイパー機能も備えており、被害を受けた企業にとって取り返しのつかない損害を引き起こす恐れがあります。

HEHや類似の脅威は、マルウェア開発者がC言語のような従来のプログラミング言語から、Goのようなクロスプラットフォームツールへの移行を進めている一例と言えるでしょう。これにより、今後は機能別にクラスタリングされた数千から数百万もの専用ボットが、高度なリアルタイムインテリジェンスを活用して標的を効率的かつ高速に攻撃することが予測されます。

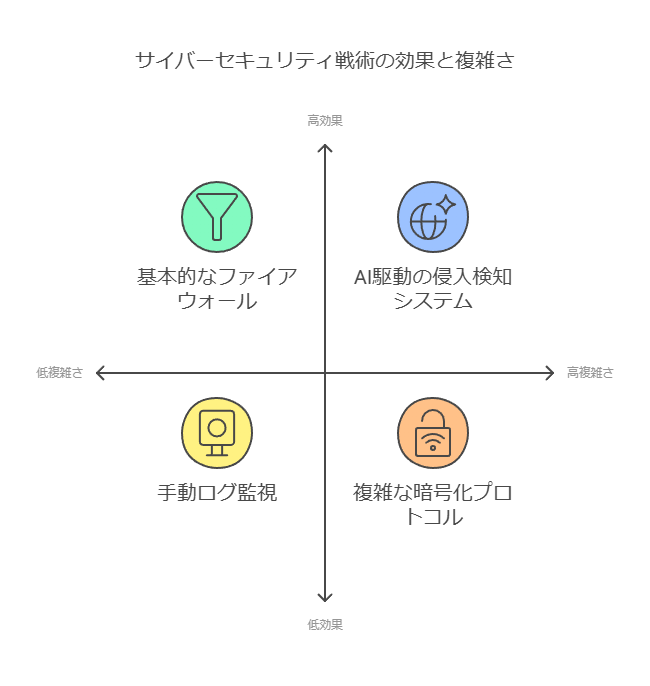

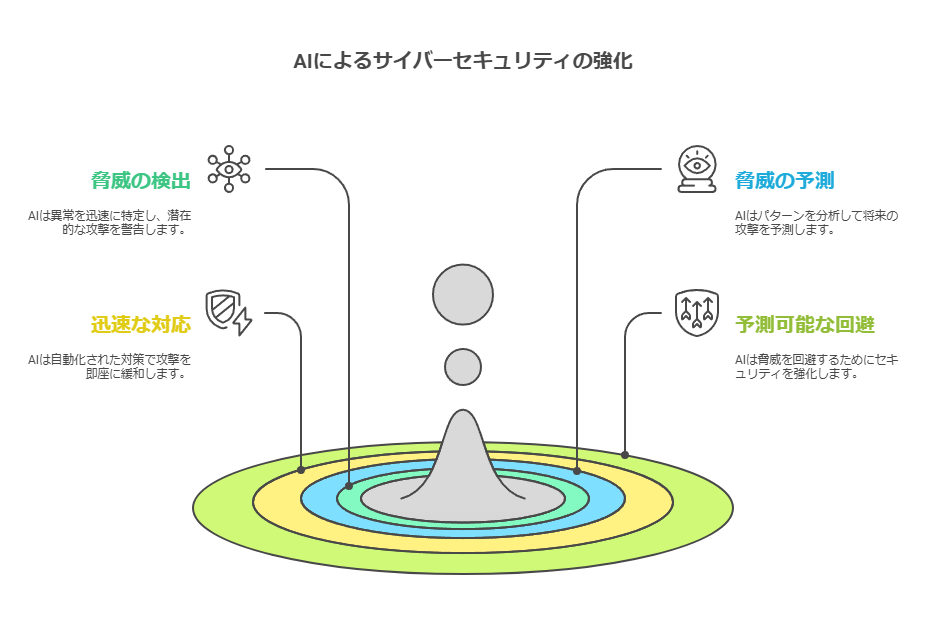

このような高度な攻撃に対する唯一の効果的な防御策は、AIを活用したテクノロジーです。このテクノロジーは、攻撃の兆候を検知・予測し、迅速な対策を実行することが求められます。未来のサイバー戦争は、マイクロ秒単位で進行するため、人間の役割はセキュリティシステムに適切なインテリジェンスを供給し、進行中の攻撃を未然に防ぐことです。企業は、こうしたAI技術を導入することで、次世代のサイバー脅威に対抗するだけでなく、予測して回避する能力を備えることが急務です。

ここでは、サイバー攻撃の脅威を具体的に説明し、企業が直面するリスクとその対策について焦点を当てています。企業に対するアドバイスや、AIを用いた防御の必要性を強調することで、実践的なコンサルティング視点を反映させています。

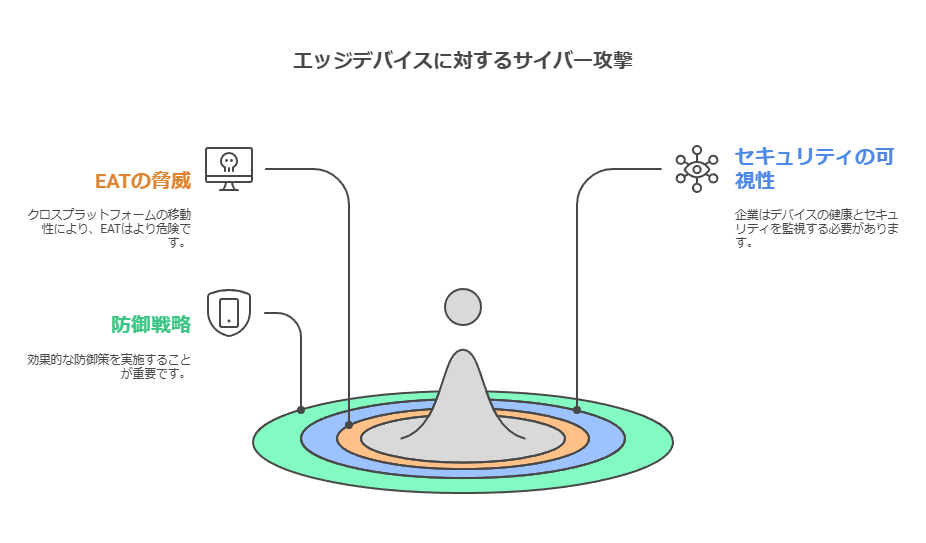

現代のサイバー攻撃では、ローカルネットワークを介して音声要求を傍受し、システムに侵入したり、コマンドインジェクションを行う可能性があります。特に、EAT(Edge Access Trojans: エッジにアクセスするトロイの木馬)は、Go言語のようなクロスプラットフォームのプログラミング言語を使用することで、基盤となるOSに依存せず、デバイス間を自由に移動できるため、従来よりも遥かに危険な脅威となっています。

大規模な組織が豊富なセキュリティリソースを持つ一方で、サイバー犯罪者は限られたリソースでこれらの組織に対抗しなければなりません。しかし、5Gなどの先進的なテクノロジーが普及する中で、攻撃者はこれらの技術を逆手に取り、エッジデバイスをターゲットにするようになっています。エッジデバイスの処理能力を乗っ取ることで、犯罪者は大量のデータを密かに処理し、デバイスの使用状況を監視・把握することが可能となります。こうしたエッジデバイスへの攻撃により、従来のモノリシックシステムに比べ、遥かに効率的にクリプトマイニングなどの不正行為が実行できるのです。

さらに、感染したPCノードのリソースが乗っ取られた場合、CPUの使用率が高騰し、エンドユーザーのワークステーションにもその影響が反映されやすいため、比較的早期に発見されることが多いです。しかし、二次的なエッジデバイスであれば、その感染は気付かれにくく、攻撃が長期にわたって継続する可能性があります。

こうした背景から、企業がエッジコンピューティング戦略を採用する際には、エッジデバイスの健全性やセキュリティ指標の可視性を確保することが重要です。特に、エッジデバイスやエッジネットワークの数が増加し、それが企業ネットワーク全体で重要な役割を果たすようになる中で、その基盤となるデバイスが既に侵害されているリスクを無視することはできません。

したがって、企業はエッジデバイスを含む包括的なセキュリティ対策を早期に導入し、これらのデバイスの可視性と健全性を常にモニタリングすることが不可欠です。また、これらのデバイスを狙ったサイバー攻撃に対抗するため、AIやML(機械学習)を活用した高度なセキュリティソリューションを検討する必要があります。

ここでは、エッジデバイスやネットワークの拡大に伴う新たな脅威と、その対策の必要性を企業に向けて強調し、データコンサルタントの視点でアドバイスを提示する内容になっています。

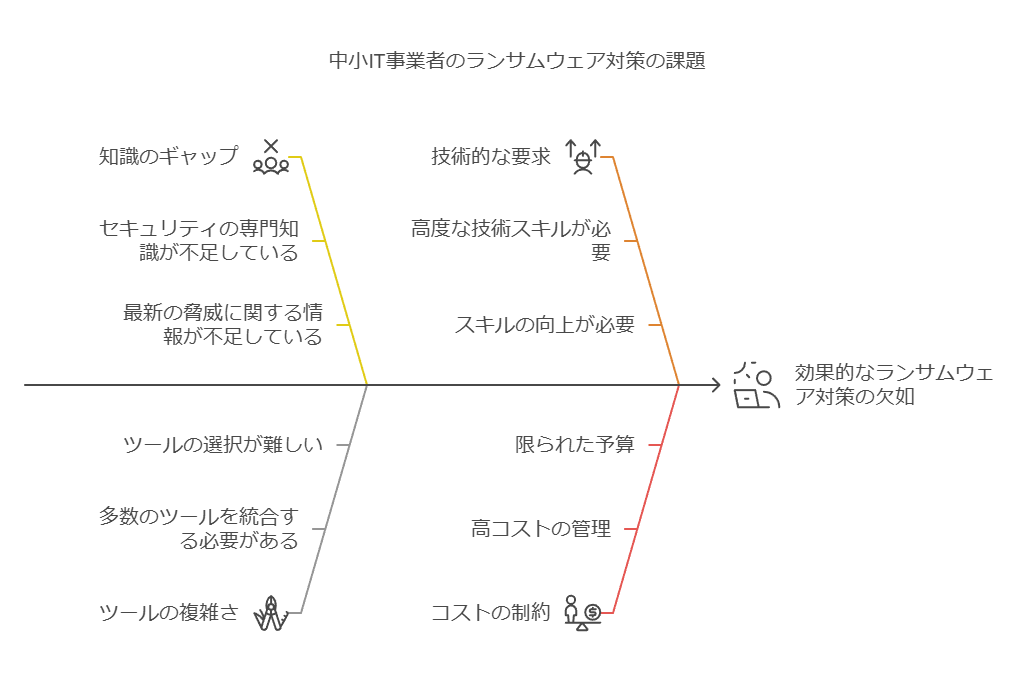

中小IT事業者が直面するセキュリティニーズ対応の課題

近年、サイバー攻撃はますます高度化・多様化しており、企業が直面するセキュリティリスクは増大しています。この複雑な状況において、顧客からセキュリティ対策の相談を受けても、知識不足や商品選定の困難さから最適な提案を行えない中小IT事業者も少なくありません。例えば、顧客が単体のアンチウイルスやファイアウォールを求めた際、より効果的なランサムウェア対策やバックアップソリューションの重要性を理解しながらも、最終的に顧客の要求に従い、単一のソリューションを提案してしまうことがあるでしょう。

効果的なランサムウェア対策が提案できない理由

実際に、効果的な包括的セキュリティ対策を提供することは容易ではありません。従来、多数のツールを組み合わせてセキュリティ対策を実施することが求められましたが、これには高い技術力が必要で、価格も高額になりがちです。さらに、複雑な設定に伴うミスがセキュリティリスクを引き起こすケースも多発しています。その結果、顧客に真に効果的な対策を提案する必要性を感じながらも、単機能のソリューションに頼らざるを得ない状況が続いてきました。

包括的なセキュリティソリューションの提供の提案

このような課題を解決するためには、顧客のセキュリティ状況を可視化し、AIによる脅威検出やパッチ管理、バックアップ、災害対策など、必要なすべてのセキュリティ対策を統合した強力なソリューションが求められます。例えば、アクロニスの統合クラウドセキュリティ製品は、世界中の50万社以上で利用されており、各機能が理解しやすく、使いやすい形で提供されています。これにより、習得期間を短縮し、工数を抑えつつ、多くの顧客に高品質なセキュリティサービスを提供することが可能です。

マネージドサービスビジネスモデルの導入と成功事例

このような統合型のセキュリティソリューションを自社ブランドで提供することにより、中小IT事業者は顧客の多様なセキュリティニーズに応え、信頼性の高いサービスを提供できます。また、マネージドサービスビジネスモデルの導入や成功事例を学び、自社のビジネス拡大につなげることが可能です。これにより、顧客満足度を高めると同時に、持続可能な成長を実現するための基盤を構築できます。

高度化するサービスにおけるネットワークの脆弱性とその影響

ネットワーク、デバイス、アプリケーション、ワークフローが相互に連携し、より高度なサービスを提供する現代のシステムでは、ネットワークの一部が故障するだけで、重要なプロセス全体に影響を及ぼすリスクが高まっています。特に、システムの重要インフラへの統合が進むにつれて、リスクにさらされるデータやデバイスが増加し、サイバー攻撃の対象となる可能性が高まります。

クリティカルインフラストラクチャへの攻撃の深刻な影響

パワーグリッド、医療システム、交通管理インフラなど、クリティカルなリソースが標的にされた場合、その影響は人命に直結する可能性があります。特に、多くの患者がいるICUを標的とするランサムウェア攻撃は、早晩発生する可能性が高く、その被害は犯罪行為の域を超えて、テロリズムに近いものになるでしょう。

実際に、最近のランサムウェア攻撃では、病院の予約システムが新規患者を受け付けられなくなり、救急車で運ばれてきた患者が他院へ移送されることを余儀なくされ、その結果、患者が移送中に死亡するという悲劇的な事例も報告されています。

このような攻撃が重要なインフラに対して行われ、たとえば原子力発電所の安全制御システムが無効化されたり、ダムのゲートが開放されたりする可能性も十分に考えられます。

エッジシステムとAIを悪用した高度なサイバー攻撃のリスク

サイバー犯罪者がランサムウェアの脅威をさらにエスカレートさせる能力は、エッジシステムやその他のシステムをどれだけ活用し、悪用できるかにかかっています。脆弱なデバイスを利用して新たなエッジネットワークが構築されると、サイバー犯罪者はこれらの複雑なシステムに存在する脆弱性を検出し、AIを活用したマルウェアを開発して、複数の攻撃ベクトルを標的にする高度な攻撃を実行する可能性があります。

さらに、サイバー犯罪者が大規模なネットワークに匹敵する処理能力を手に入れた場合、スウォームベースの攻撃のように複数の攻撃要素を同時に調整する高度な攻撃を仕掛けることも可能となります。これにより、従来のセキュリティ対策では対応しきれない、新たな脅威が企業やインフラに迫っているのです。

対策と今後の展望

これらのリスクを軽減するためには、エッジシステムのセキュリティを強化することはもちろん、AIや高度なデータ分析を活用して、潜在的な脅威を事前に検知し、迅速に対応する体制を整えることが求められます。データコンサルタントとして、こうした複雑化するサイバーリスクに対応するための最適なソリューションを提案し、企業や組織のデジタル資産を守る支援を提供することが重要です。

サイバー攻撃の脅威が拡大する中での対応策

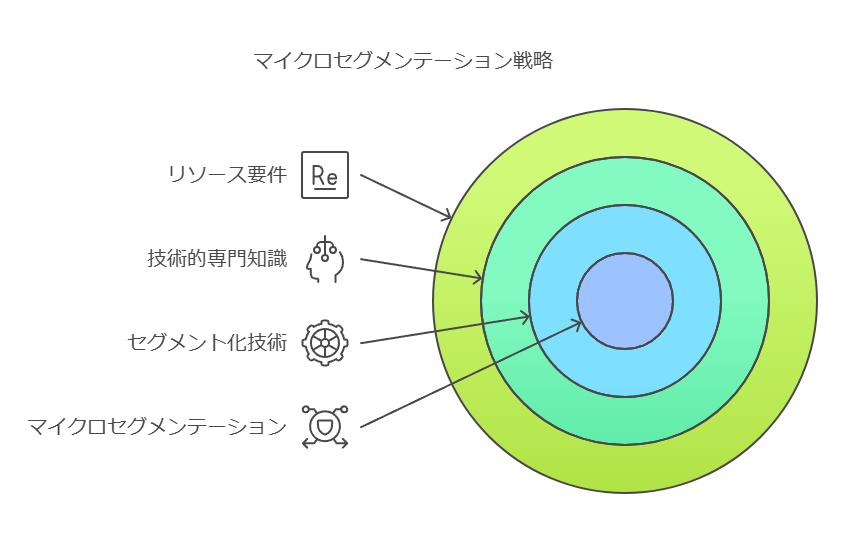

近年の緊迫した社会情勢に伴い、ランサムウェア攻撃やEmotetといったサイバー攻撃は、ますます巧妙かつ激化しています。その結果、企業ネットワークへの侵入を完全に防ぐことは困難であり、「万が一侵入された際に、どのようにして被害を最小限に抑えるか」がセキュリティ対策の主要テーマとなっています。こうした課題に対する有効な対策の一つとして、近年「マイクロセグメンテーション」が注目を集めています。

マイクロセグメンテーションの概要

マイクロセグメンテーションとは、企業ネットワークを論理的に細かいセグメントに分割することで、不正アクセスが発生した場合でも被害を特定のセグメント内に限定することを目的としたセキュリティ戦略です。例えば、最近のランサムウェア攻撃では、VPNを通じて企業ネットワークに不正侵入され、広範囲にわたって攻撃が展開される事例が報告されています。しかし、マイクロセグメンテーションを実施することで、被害を限定的な範囲に留め、ネットワーク全体への影響を最小限に抑えることが可能となります。

マイクロセグメンテーションの実現に向けた課題

しかしながら、マイクロセグメンテーションを実現することは容易ではありません。企業ネットワークを細かくセグメント化し、各セグメント間の通信を常時モニタリングし、必要に応じて通信を制御することが求められます。このプロセスには、高度な技術的知識とリソースが必要であり、効果的な導入には戦略的なアプローチが不可欠です。

マイクロセグメンテーションを支える技術と実装戦略

マイクロセグメンテーションを成功裏に実現するためには、いくつかの技術的要素が必要となります。まず、ネットワーク内のトラフィックを詳細に分析し、異常な活動を即座に検知するためのセキュリティ分析ツールが不可欠です。さらに、セグメント間の通信制御を自動化するためのソフトウェア定義ネットワーク(SDN)技術の活用が効果的です。また、セグメント化の戦略的計画には、企業全体のセキュリティポリシーと一致させることが求められます。これにより、企業のセキュリティインフラを強化し、サイバー攻撃による被害を最小化することが可能となります。

データコンサルタント/データアナリストの視点:データに基づいたプロアクティブなセキュリティ対策と脆弱性管理

データ分析が示す通り、サイバー攻撃は巧妙化を増しており、特に脆弱性データを悪用した攻撃が増加傾向にあります。最近、「特定の脆弱性データが公開された」という報告をデータソースとして目にすることが増加しています。攻撃影響度データが高い(データ侵害リスクが高い)脆弱性は早期のデータに基づいた対処が必要であり、関連データの収集・分析に注力しているIT管理者の方も多いでしょう。ここでは、サイバー攻撃者が脆弱性データをどのように悪用するのか、脆弱性利用後の攻撃者の行動データパターン、および組織側が講じるべきデータに基づいた対策について説明します。

脆弱性とは、セキュリティリスクデータとして認識される、ソフトウェアにおけるバグデータや設定に関する不備データを指します。外部のセキュリティ研究者によって発見されることもあります。外部のセキュリティ研究者が脆弱性データを発見した場合、一般的にソフトウェアメーカーおよび脆弱性データの一元的な把握・管理を行う団体(日本国内ではIPA)にデータとして報告されます。その後、セキュリティ研究者は脆弱性やバグに関するデータの存在を証明するため、一定期間の経過後、脆弱性やバグを悪用する方法を概念実証コード(PoC)という形式のデータとして公開します。一般的に、PoCデータ公開前にソフトウェアメーカーは脆弱性データに関する情報を公表し、セキュリティパッチ(ホットフィックス)という形式の対応データを作成・リリースします。しかし、データが示す通り、PoC公開後はその脆弱性を悪用したサイバー攻撃がユーザーの想定を超える容易さで実行されるリスクが高まります。

こうした状況に対応するため、データに基づいたプロアクティブな脅威ベースの防御戦略の実現が不可欠です。Randoriによる組織のIT資産データ収集を開始することで、IPv4 および IPv6 アドレス空間における資産データ、さらには組織自身が把握していない、クラウド環境やオンプレミス環境におけるシャドーITに関する資産データをも高精度で特定・取得することが可能です。Randoriは、外部に露出している攻撃対象領域のデータを特定し、可視化データを提供します。

収集した資産データと脆弱性データを組み合わせ、攻撃シミュレーションデータや影響度データに基づき、対応すべき脆弱性に優先順位を付けます。これにより、限られたリソースの中で、攻撃による潜在的影響が大きい箇所から迅速にデータに基づいた対策アクションを実行できます。Randoriは、子会社の露出ポイントに関するデータを含む組織全体の攻撃対象領域データを収集・分析し、統合的なリスクデータとして特定できるため、M&Aにおけるセキュリティリスク評価データとして活用することも可能です。Log4jのような緊急度の高いセキュリティイベント発生時においても、関連する資産データや露出状況データを迅速に特定し、データに基づいた緊急対応プロセスを支援する機能を提供しています。

Randoriは、攻撃対象領域データ収集、シャドーIT検出データ、リスクデータに基づいた露出箇所の優先順位付け、M&A関連リスク評価データ、そしてリアルタイムな脅威データへの俊敏な対応支援といった、セキュリティに関する多様な要素を統合したデータ分析・提供を可能にする攻撃型セキュリティープラットフォームです。Randoriから得られるデータに基づいた対策を実行することで、組織のサイバーレジリエンス強化を実現できます。

Randoriの導入およびデータ活用を支援する上で強みを発揮するのが日本情報通信です。同社は、Randoriと、組織のセキュリティ対策において重要なデータソースとなるEDR、SIEM、SOARといったIBM製品とのシームレスなデータ連携に関する豊富な知識と実績を有しています。これにより、これらの製品間でデータを統合し、より高度な分析を可能にします。Randori製品自体のデータ活用に関する知見に加え、セキュリティ全般、各種システムデータ、ネットワークデータに関する深い理解を持っています。攻撃対象領域管理(ASM)ツールであるRandoriの導入をデータ収集・分析基盤構築の起点とし、プロアクティブなリスク特定と、検知データに基づいたリアクティブな対応までをデータ駆動型で一貫した環境構築を支援することが可能です。

データ収集・分析基盤の構築開始が容易である点も、Randoriの大きな特長です。データに基づき自社のIT環境が抱えるセキュリティリスクを定量的に把握し、データに基づいた効果的な次なる対策へと繋げ、巧妙化するサイバー攻撃へ備えていきたいとお考えの企業は、ぜひ日本情報通信へデータ活用に関する相談を検討ください。Randoriが何かしらのリスクを検知した際に、過去に収集したログデータとの相関分析や、異常行動データに対するより深い調査といった、データに基づいたインシデント対応フローのトリガーとして機能することで、組織のセキュリティ対策プロセスにおける、データに基づいたアクションを誘発するトリガーデータ提供源となります。

データコンサルタント/データアナリストの視点:製造業・重要インフラにおけるデータ駆動型セキュリティ対策

データ分析が示す、事業継続性に対する重大なリスクとなったサイバー攻撃は、特に製造業においてその脅威を増しています。スマート工場化の進展やIoTデバイス導入による攻撃対象領域データの急速な拡大に伴い、サイバーセキュリティに関する脆弱性データが増加し、データに基づいたサイバー攻撃の被害事例も多数報告されています。データが示す通り、工場やプラントのOT/ICS(産業用制御システム)環境を狙ったサイバー攻撃は増加傾向にあり、国内製造業に関するデータでは約9割の組織がサイバー攻撃による制御システムの中断を経験しているという統計データが出ています。これはOT/ICS環境におけるデータに基づいたリスク管理の重要性を明確に示しています。データに基づいたセキュリティ対策の強化は、もはや経営戦略上の不可欠な要素となりました。

一方で、「データに基づいたセキュリティ対策の強化の必要性は認識しているものの、リスク評価や優先順位付けのためのデータ収集・分析手法が不明確である」といった課題を抱える組織も多く存在します。主に製造業や重要インフラ事業者などにおける、データに基づいたセキュリティ対策強化の効率的な進め方について解説します。

まず、OT/ICS環境におけるデータ収集と「資産・リスクの可視化」をご提案します。データに基づいた可視化は、脆弱性データやサイバー攻撃の兆候を示す異常データの早期発見・分析のための第一歩です。次に、ネットワークトラフィックデータのリアルタイム収集・分析、異常データパターンの検知、そしてデータに基づいた自動対応を可能にするソリューションの導入を推奨します。

OT環境における全ての資産データやリスクデータをデータに基づき可視化・把握し、ネットワークトラフィックデータのリアルタイム監視・分析、脆弱性データに基づいたリスク管理を行うことで、データに基づいた早期の脆弱性特定・対応が可能となり、サイバー攻撃のリスクをデータに基づき大幅に軽減できます。さらに、定期的なデータに基づいたセキュリティ診断の実施、および早期に脆弱性データやインシデント関連データを特定・分析し、データに基づいた対応を行うインシデント対応体制の構築も併せて必要です。

そうしたOT/ICS環境におけるデータに基づいたセキュリティ対策強化を支援する具体的なソリューションとして、高千穂交易が提供する「OT/IoTセキュリティ・データ可視化・分析ソリューション」をご提案します。「工場の制御システムにおけるマルウェア関連データの分析に基づく対策」「ネットワークトラフィックデータの分析による現状把握とリスクのデータ可視化」など、同ソリューションによってデータに基づいたサイバー攻撃対策を実践した製造業や重要インフラ企業の具体的なデータ活用事例をご紹介します。

また、OT/ICS環境のデータ収集・現状分析を伴う初期診断から、具体的なデータ収集・分析基盤の導入方法、データに基づいた継続的な監視・分析・改善を支援する運用サポートまでをトータルで提供する高千穂交易のサービスについても説明いたします。

「データ分析が示すサイバー攻撃増加の現状において、データに基づき自社のリスク優先順位をどのように判断すべきか」「OT/IoT環境のデータ可視化とリスク分析を実現したい」「自社の環境データに基づいた最適なセキュリティ対策をデータ駆動型で実現したい」と、データに基づいたリスク優先順位付け、OT/IoT環境のデータ可視化、自社環境に最適化されたデータ駆動型セキュリティ対策にご関心のある企業・組織のご担当者は、ぜひご検討ください。「データに基づいた可視化なくして、データに基づいた対策は不可能」データ駆動型セキュリティ対策の第一歩となるデータ可視化・分析ソリューションを紹介します。

データコンサルタント/データアナリストの視点:OT/ICS環境からアタックサーフェス全体に至るデータ駆動型セキュリティリスク管理

OT/ICS環境における、データに基づいたセキュリティ対策強化をどのように進めるべきでしょうか。特に製造業や運輸業などでは、OT/ICS環境におけるサイバー攻撃に関するデータ分析から見えてくる現状のリスクと、データに基づいたセキュリティ強化における課題が山積しています。データが示すサイバー攻撃被害増加傾向にあるOT/ICS環境のセキュリティをデータに基づき強化したいが、データ収集・分析の第一歩をどのように踏み出すべきか不明である、といった課題を抱える組織も多いのが現状です。

現在、あらゆる資産データが攻撃対象領域を構成し、攻撃経路となる「アタックサーフェス(攻撃対象領域)」データが拡大しています。データが示す、拡大する攻撃対象領域(アタックサーフェス)と脆弱性データ・設定不備データを狙うサイバー攻撃は急増しています。さらに、マルチクラウド環境に関するデータや分散アーキテクチャの拡大などで、組織のITシステムデータが複雑化する中、ランサムウェアデータやゼロデイ攻撃データのような高度な脅威データが増加しています。また、外部からの脅威データに加えて、通常は業務上の正規の権限データを持つ従業員による機密情報データや個人情報データの持ち出しといった内部不正に関するインシデントデータも継続して発生しており、データに基づいた内部リスク管理の必要性が高まっています。これらの多様なリスクが、統合的なデータ分析に基づいたセキュリティ対策を必要としています。

こうした状況に対応するため、データに基づいたプロアクティブな統合的リスク管理の必要性が高まっています。データコンサルタントの視点から見れば、アタックサーフェス管理とは「データに基づいたリスク管理」そのものであると言えます。インターネットに露出しているネットワーク機器データ、IoT機器データ、サーバーデータといった外部アセットデータ、そして組織内部のIT資産データを含め、データに基づいたリスク管理は、主に「アセットデータ管理」「脆弱性データ管理」「セキュリティポスチャデータ分析」の3つの取り組みから成り立っています。経済産業省も「ASM導入ガイダンス」を公表し、サイバー脅威データに対し、自社が保有するIT資産データを適切に管理し、データに基づいたリスクを洗い出すことを推奨しています。自社のIT資産データをアセットデータ管理で把握し、IT資産が抱える脆弱性データを脆弱性データ管理で理解・分析し、これらのデータを統合して適切なセキュリティ対策状態(セキュリティポスチャデータ)を実現する方法が「エクスポージャー管理」です。エクスポージャー管理は、アタックサーフェスデータ管理とアイデンティティ関連データ管理などを統合した概念です。データが示す巧妙化するサイバー攻撃に先手を打つ「エクスポージャー管理」のデータ駆動型実現方法について解説します。

特にOT/ICS環境におけるデータに基づいたセキュリティ対策の進め方として、データ収集と「資産・リスクの可視化」をご提案します。データに基づいた可視化は、脆弱性データやサイバー攻撃の兆候を示す異常データの早期発見・分析のための第一歩です。OT環境特有のデータ収集・分析課題を解決する、OT/IoT環境における資産データ・リスクデータ可視化ソリューションとして「Nozomi Networks Guardian」をご提案します。同ソリューションのデータ収集・分析機能の概要や、データに基づいたリスク評価・運用効率化といった導入メリットなどを紹介します。OT環境における全ての資産データやリスクデータをデータに基づき可視化・把握し、ネットワークトラフィックデータのリアルタイム監視・分析、脆弱性データに基づいたリスク管理を行うことで、データに基づいた早期の脆弱性特定・対応が可能となり、サイバー攻撃のリスクをデータに基づき大幅に軽減できます。

そのため、組織システムのネットワーク内に潜む既知・未知のセキュリティ脅威データ、マルウェア感染データ、さらに通常と異なるトラフィックデータや行動データといった不審な挙動データを多様なデータソースから素早く検知・分析し、データに基づいた対処を行うセキュリティ運用が不可欠となりました。これは、データに基づいたリアルタイムな脅威検知と迅速なインシデント対応体制の構築を必要とします。データに基づいたセキュリティ担当者のリソースとコストを抑え、より実践的な行動データを収集可能な全社規模でのセキュリティ教育を展開するためのデータ活用ポイントについても解説します。

これらの複雑なデータ収集・分析・対策実行を支援する具体的なソリューションとして、高千穂交易が提供する、物理セキュリティシステムおよび情報ネットワークシステムに関するデータ分析・統合管理に基づくトータルソリューションの取り組みを紹介します。高千穂交易は、OT/IoT環境におけるデータに基づいたセキュリティ対策強化を支援する「OT/IoTセキュリティ・データ可視化・分析ソリューション」を提供しています。「工場の制御システムにおけるマルウェア関連データの分析に基づく対策」「ネットワークトラフィックデータの分析による現状把握とリスクのデータ可視化」など、同ソリューションによってデータに基づいたサイバー攻撃対策を実践した製造業や重要インフラ企業の具体的なデータ活用事例をご紹介します。また、OT/ICS環境のデータ収集・現状分析を伴う初期診断から、具体的なデータ収集・分析基盤の導入方法、データに基づいた継続的な監視・分析・改善を支援する運用サポートまでをトータルで提供しています。

特に、データ分析やセキュリティに特化したリソースが限られている中堅・中小企業の情報システム部門などにおいて、データに基づいたセキュリティ強化が課題となっているケースにおいても、こうしたデータ活用ソリューションと支援サービスは有効な解決策となります。

「データが示すサイバー攻撃被害増加傾向にあるOT/ICS環境のセキュリティをデータに基づき強化したいが、データ収集・分析の第一歩をどのように踏み出すべきか不明である」「OT/IoT環境における資産データやリスクデータをデータに基づき可視化・分析したい」とお考えの企業・組織のご担当者、そしてデータが示すますます巧妙化するサイバー攻撃に対し、データに基づいた先手を打てるセキュリティ強化を実現したい企業は、ぜひご検討ください。「データに基づいた可視化なくして、データに基づいた対策は不可能」データ駆動型セキュリティ対策の第一歩となるデータ可視化・分析ソリューションを紹介します。