目次

サイバー攻撃と侵入傾向:最新動向と課題

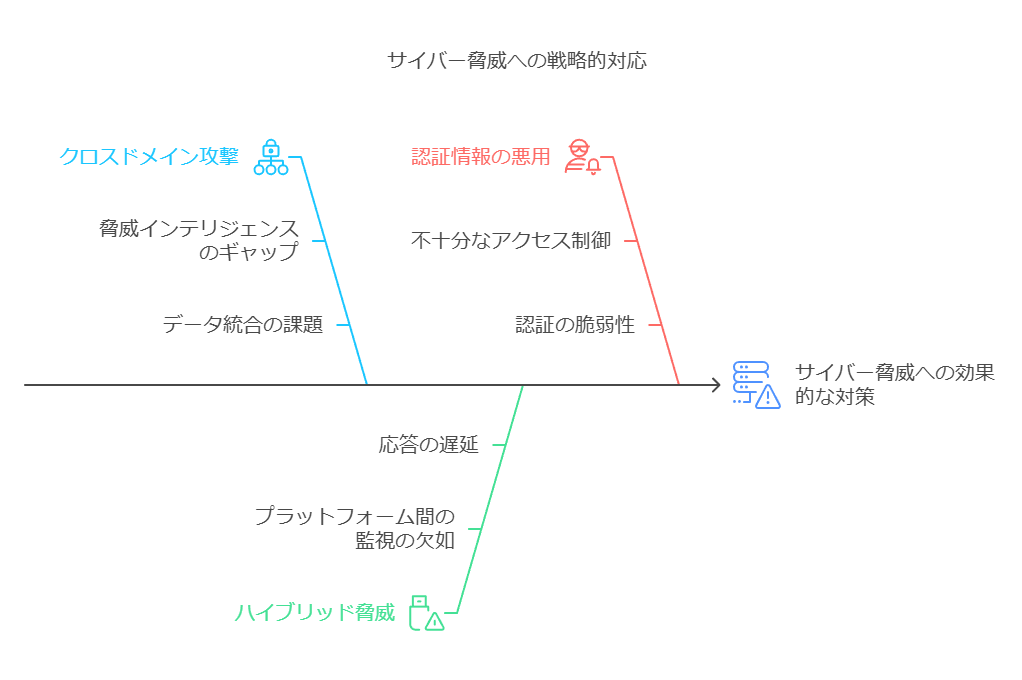

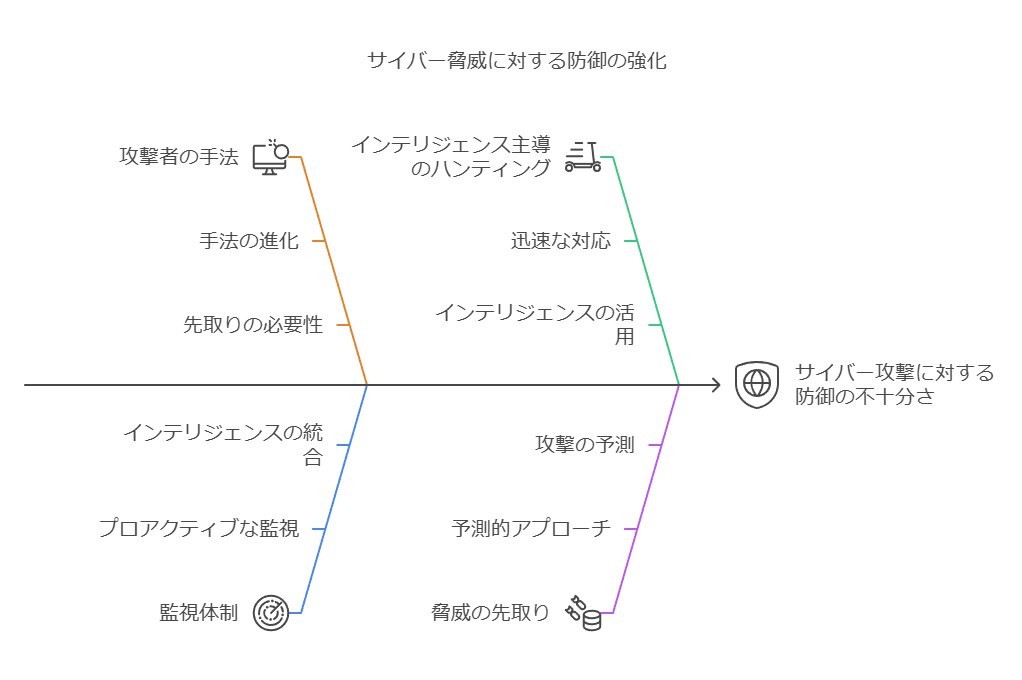

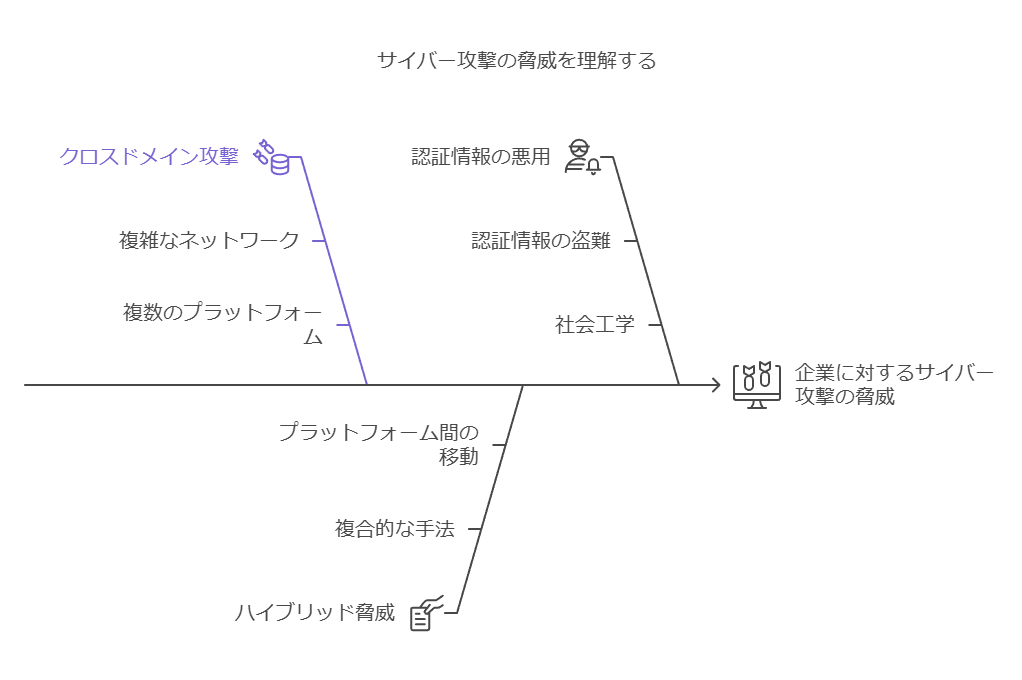

現在のサイバー攻撃は、検知を回避し、標的に侵入するための手法が高度化・巧妙化しています。本レポートでは、クロスドメイン攻撃や認証情報の悪用など、最新の攻撃傾向についての洞察を提供します。以下に、主要な侵入傾向とその背景をまとめました。

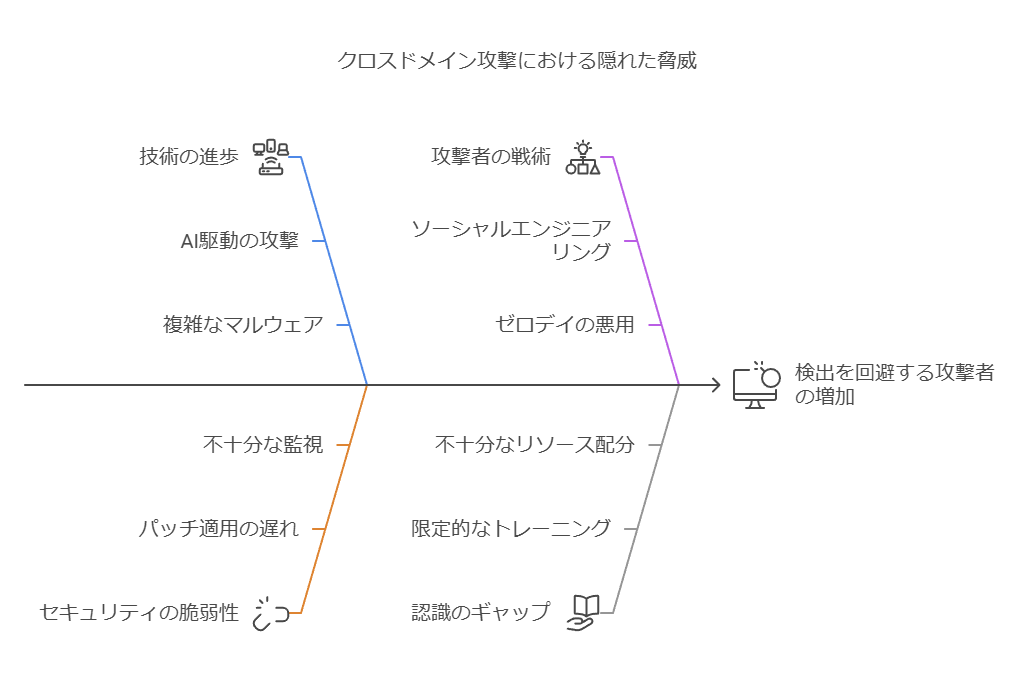

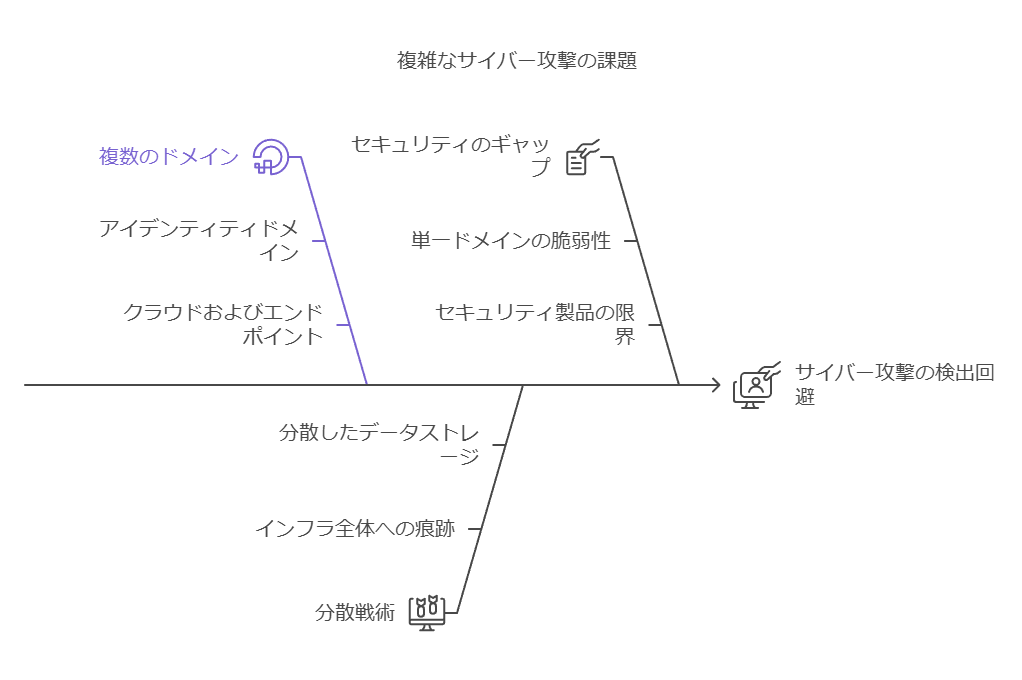

1. クロスドメイン攻撃の増加:検知を回避する高度な戦術

攻撃者は、検知されにくい「クロスドメイン攻撃」を多用する傾向にあります。

攻撃の特徴:

複数のドメイン(アイデンティティ、クラウド、エンドポイントなど)を横断的に標的とし、組織のインフラ全体に痕跡を分散させます。これにより、単一のドメインやセキュリティ製品では悪意を検知しにくい仕組みになっています。

各ドメインには最小限の痕跡しか残さないため、断片的な情報を統合しない限り全体像を把握するのが困難。

具体例:

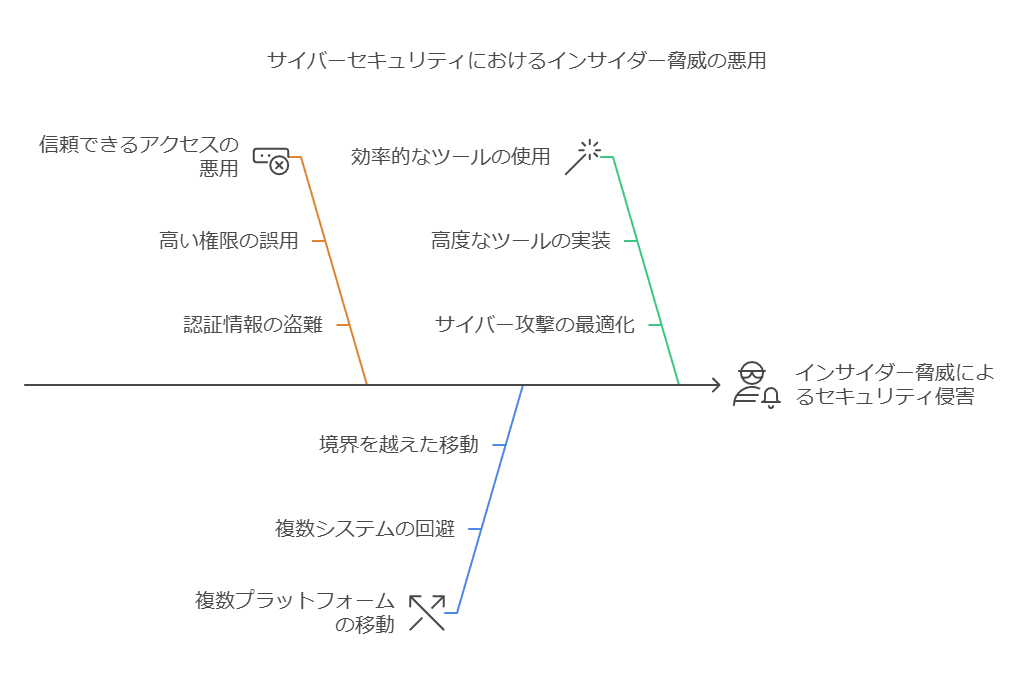

攻撃者は「インサイダー脅威」として、信頼性の高いアクセス権限を悪用し、標的に侵入します。複数のプラットフォーム間をシームレスに移動し、効率的なツールを駆使して攻撃を実行します。

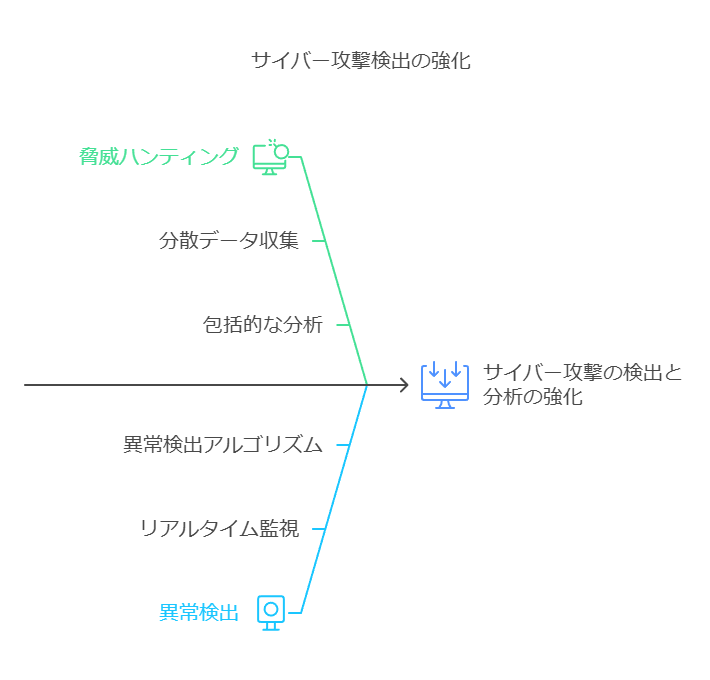

対策の必要性:

攻撃の全体像を把握するためには、分散された痕跡を収集・分析する包括的な脅威ハンティングが求められます。また、リアルタイムでの異常検知を行う仕組みが重要です。

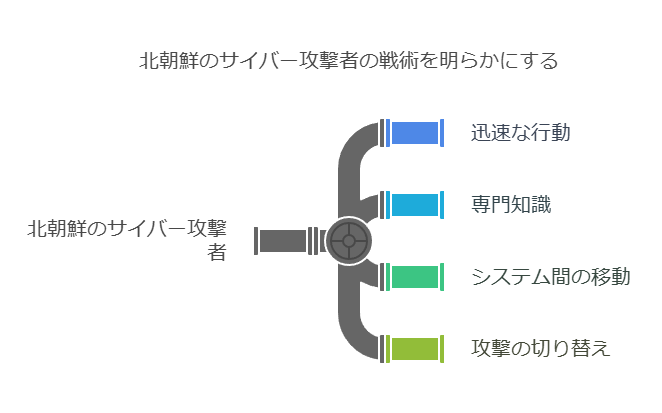

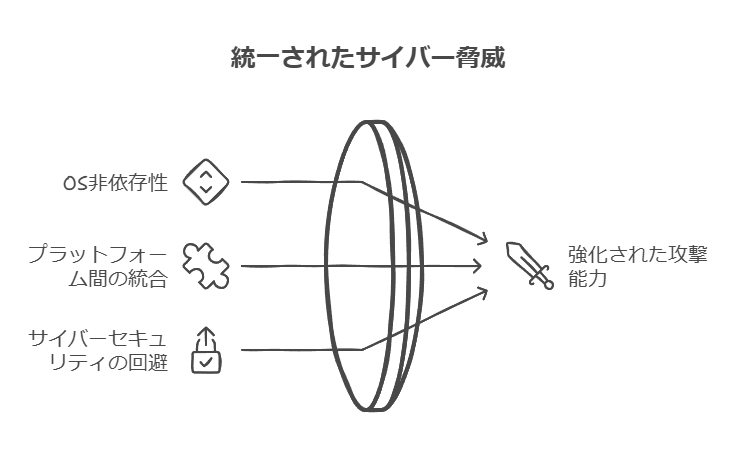

2. ハイブリッド脅威:プラットフォーム横断型の攻撃の進化

攻撃者は、特定のOSやプラットフォームに依存しない「ハイブリッド脅威」の実行能力を高めています。

特徴:

複数のプラットフォーム間を効率的に移動し、独自のカスタムツールを構築して攻撃を行います。これにより、防御側にとって複数分野にまたがる課題が生じています。

事例:

北朝鮮由来の攻撃者は、迅速な行動と専門知識を活用してシステム間を移動し、攻撃内容をリアルタイムで切り替える能力を持っています。

対応策:

迅速なインテリジェンス主導型の脅威ハンティングが必要です。攻撃者の手法を先取りするためには、プロアクティブな監視体制を構築することが不可欠です。

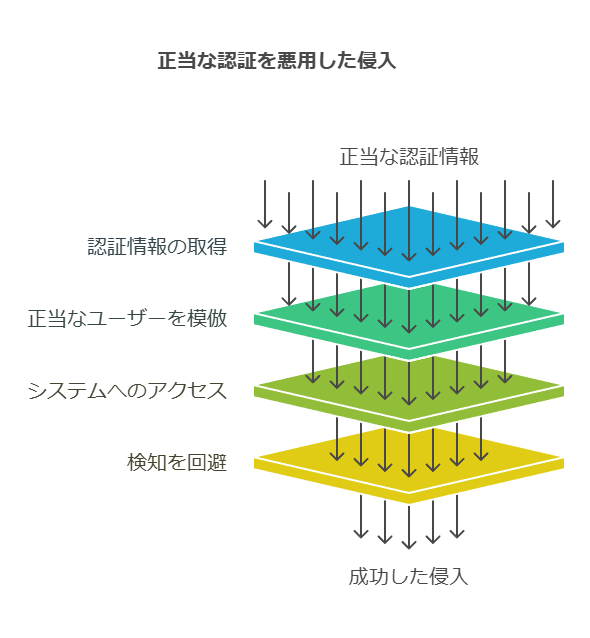

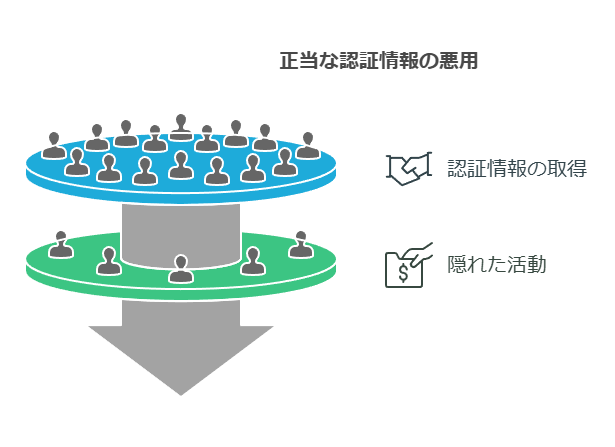

3. 正当な認証情報の悪用による侵入

攻撃者は、正規の認証情報を悪用して侵入し、検知を回避する戦術を採用しています。

方法:

取得手段:

ソーシャルエンジニアリングやアクセスブローカーを通じて、不正に認証情報を取得。

悪用方法:

組み込みのシステムユーティリティや信頼性の高いアプリケーションを利用し、通常の業務に溶け込む形で活動します。これにより、警報を発生させることなくネットワーク内で活動範囲を広げることが可能。

課題:

従来型のセキュリティ対策では、この種の攻撃を検知しきれない場合が多い。

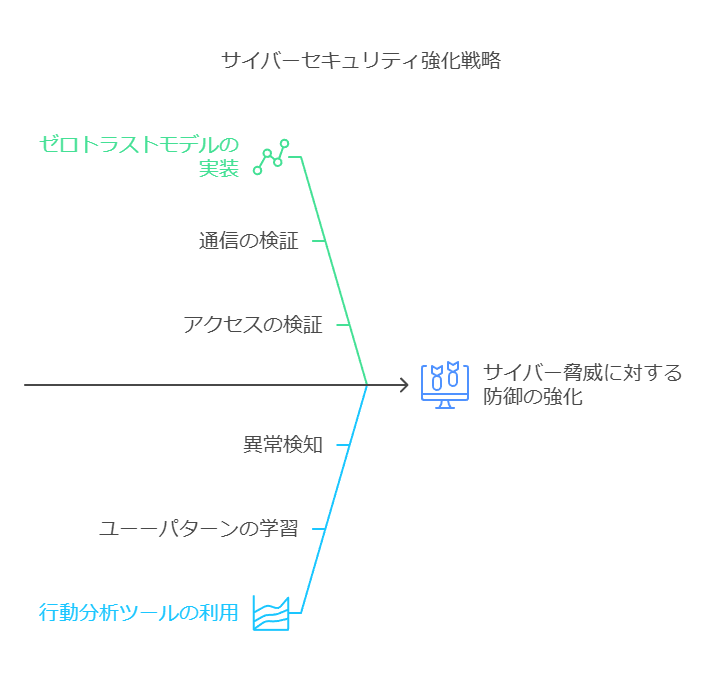

対応策:

ゼロトラストモデルを採用し、全ての通信やアクセスを検証する。

正規ユーザーの行動パターンを学習し、異常な操作をリアルタイムで検知する行動分析ツールを活用。

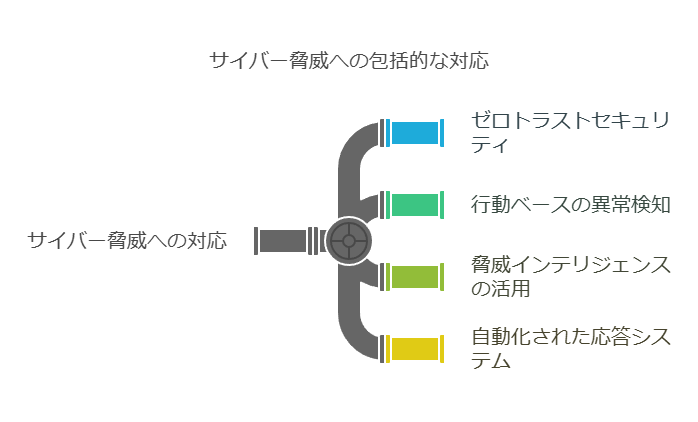

まとめ:高度化する脅威への対応策

クロスドメイン攻撃への対策: 全社的な脅威インテリジェンスとデータ連携を強化。

ハイブリッド脅威の防御: プラットフォームを超えた包括的な監視と即応体制の構築。

認証情報悪用の抑止: ゼロトラストセキュリティの導入と行動ベースの異常検知技術の活用。

これらのアプローチにより、組織は最新のサイバー攻撃にも柔軟かつ効果的に対応することができます。

巧妙化するサイバー攻撃への対応—未知のセキュリティ脅威に備えるための戦略

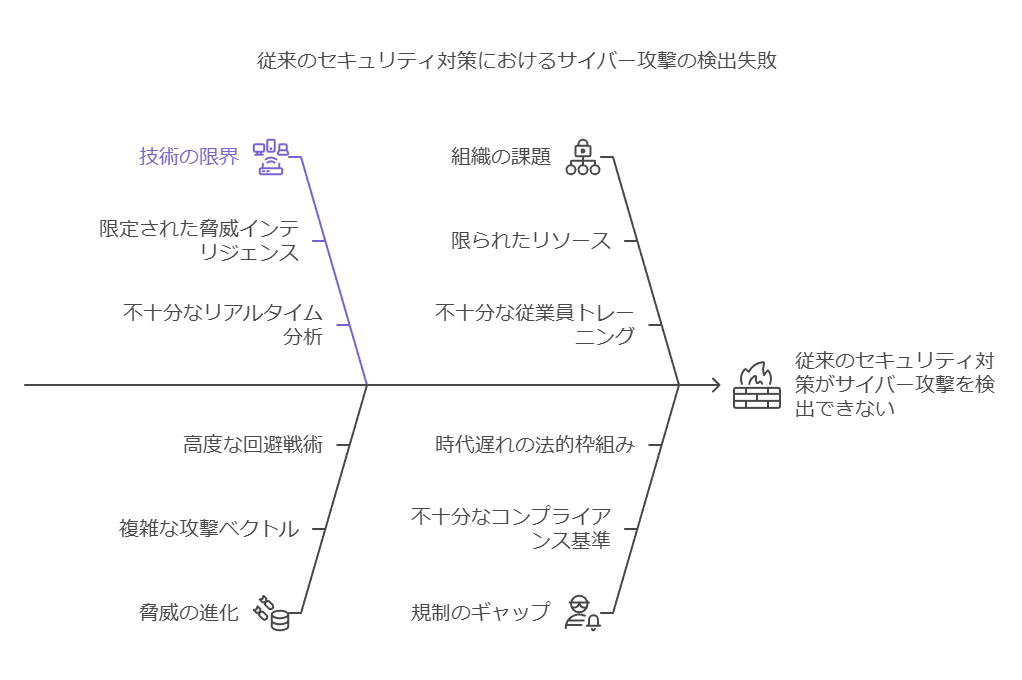

1. 巧妙化するサイバー攻撃とその影響 近年、サイバー攻撃は日々その手口を巧妙に進化させ、企業の機密情報を狙う攻撃が増加しています。特に、ランサムウェアによるデータ暗号化と身代金要求を目的とした攻撃は、企業の業務停止や重大な損失を引き起こすリスクが高まっています。このような状況では、企業は未知のセキュリティ脅威に対しての対策を急務としています。

2. 予防と防御の両面からのアプローチが必要 未知の脅威に対して、攻撃の被害を受ける前提での対策が重要であることは否定できません。しかし、最も望ましいのは、被害そのものを未然に防ぐことです。従来のエンドポイントセキュリティ対策では、このような未知の脅威に対する完全な防御が困難であるため、新しいアプローチが必要です。

3. 従来のエンドポイントセキュリティの課題 従来型のアンチウイルスは、過去の攻撃事例から作成されたシグネチャに基づく検知を行っています。このアプローチは、既知の脅威には有効ですが、未知の攻撃手法には対応できないリスクがあります。また、EDR(Endpoint Detection & Response)は、感染後の影響を最小化することを目的としており、攻撃そのものを防ぐことは難しいという課題があります。

4. 新世代のエンドポイントセキュリティ—ディープラーニングを活用したアプローチ 未知のセキュリティ脅威に対して、感染後の影響を最小限に抑えるだけでなく、被害そのものを未然に防ぐためには、新しい技術が求められます。ディープラーニングをベースとした新世代のエンドポイントセキュリティは、従来の課題を克服し、99%以上の検知率で未知の脅威を防ぐことが可能です。

5. 高精度な脅威検知の実現 具体的な対策として、ディープラーニングを活用したツールでは、未知の脅威に対しても高精度な検知能力を発揮します。この技術により、従来のエンドポイントセキュリティでは不可能だった未知の攻撃手法に対する防御が可能となります。

6. データコンサルタントからの提言—企業に適したセキュリティ戦略の構築 データコンサルタントとして、企業が直面するセキュリティの課題に対し、ディープラーニング技術を活用した新世代のエンドポイントセキュリティの導入を支援します。さらに、企業ごとのリスクプロファイルに基づき、最適なセキュリティ対策を提案し、未知の脅威に対する防御力を強化することで、企業のサイバーリスクを最小限に抑えるための戦略を構築します。

ここでは、従来のエンドポイントセキュリティの限界を強調し、ディープラーニングを活用した新しいセキュリティアプローチの重要性を明確にしました。また、データコンサルタントとして、企業に最適なセキュリティ戦略の構築を提案する視点で記載しました。

ファームウェア攻撃の魅力とサイバーセキュリティの現状

1. ファームウェアが攻撃者にとって魅力的な理由: ファームウェアは攻撃者にとって非常に魅力的な攻撃対象です。以下にその理由を整理します。

悪意のあるコードの埋め込み: ファームウェアは、システムの起動前に実行されるため、攻撃者にとって非常に有利なポイントです。ホストプロセッサによって最初に実行されるため、OSやアンチウイルスソフトウェアが起動する前に攻撃を開始できます。

パフォーマンスとアクセスのしやすさ: ファームウェアはシステムボード上のチップや、組み込み装置で実行可能であり、システムの基本的な動作に密接に関わるため、攻撃者にとって重要なコントロールポイントとなります。

検知の難易度: ファームウェア攻撃は、OSや従来のアンチウイルスソフトウェアでは検知が極めて困難です。そのため、攻撃が発覚する前に深刻なダメージを与えることが可能です。

復旧の複雑さ: ファームウェアに攻撃が仕掛けられると、通常はマザーボードの交換など、ハードウェアレベルのメンテナンスが必要となります。このため、復旧には大きなコストと時間がかかり、被害が拡大するリスクが高まります。

2. サイバー攻撃の進化とその影響: 日々繰り返されるサイバー攻撃は、国内外の企業や組織に甚大な被害をもたらしています。攻撃手法は高度化・巧妙化しており、攻撃対象も急速に拡大しています。特に、企業の規模や業種に関係なく、サイバー攻撃のリスクにさらされる現状では、すべての企業においてセキュリティ対策が最重要課題となっています。

事業継続性への脅威: サイバー攻撃による情報漏えいやシステム停止は、企業の事業存続そのものを脅かす可能性があります。これにより、セキュリティ対策の強化は、単なるIT部門の課題ではなく、企業全体の経営戦略の一環として取り組むべき重要なテーマとなっています。

3. 過去の教訓と現在の課題: サイバー攻撃の認知度は、近年のメディア報道を通じて高まっていますが、サイバー攻撃が始まったのは1990年代にまで遡ります。デジタル技術の普及に伴い、サイバー攻撃は進化を続けており、今日では凶悪化・大規模化が進んでいます。

記憶されにくい過去の被害: 過去には大々的に報道されたサイバー攻撃も、時間が経つにつれて忘れ去られてしまうことが多いです。しかし、これらの過去の事例から学び、現在のセキュリティ対策に反映させることが極めて重要です。過去の教訓を忘れることなく、未来の脅威に備えるために、継続的なセキュリティ教育と対策の見直しが必要です。

データコンサルタントとして、これらの視点を企業に提供することで、組織のセキュリティ強化と事業継続性の確保に貢献することができます。

中小企業に求められる多様化するサイバー攻撃対策とセキュリティガイドライン対応の重要性

近年、サイバー攻撃の標的が大企業から中小企業へと移行しており、特にサプライチェーンを狙った攻撃が増加しています。しかし、多くの中小企業は依然としてセキュリティ対策が不十分であり、これに伴い、各種セキュリティガイドラインへの適切な対応が急務となっています。加えて、これらのガイドラインの実施には、運用負荷やコスト、必要なスキルの不足といった課題が浮上しています。

セキュリティ対策の実効性とコストの妥当性に対する疑問

中小企業が現在行っているセキュリティ対策が本当に効果的か、かかるコストが適正かどうかを見直すことは不可欠です。多くの企業が、自社のセキュリティ対策が実効的であるか、第三者の評価を受けているか、攻撃を受けた際の対応能力が十分であるか、そして投資したコストに見合う効果が得られているかどうかに疑問を抱いていることでしょう。

中小企業に最適な「セキュリティ診断/調査」の活用方法

セキュリティ対策の専門家が提供する「セキュリティ診断/調査」サービスを紹介します。このサービスでは、自社のセキュリティ対策を第三者の視点から評価することで、改善すべきポイントや優先順位を明確にします。さらに、サイバー攻撃を想定した「ペネトレーションテスト(侵入テスト)」を実施し、セキュリティ対策の実効性を具体的に評価することが可能です。

これらの診断と調査の手法について、具体的な事例を交えながら詳しく解説します。予算とリソースに制約がある中小企業において、効果的なセキュリティ対策を構築し、自社の脆弱性を把握して優先順位をつける方法を知りたいと考えている方に最適な内容となっています。

ここでは、サイバー攻撃のリスクが中小企業に移行している現状を強調し、具体的な解決策として「セキュリティ診断/調査」のサービスを紹介する形で文章を再構成しました。これにより、中小企業が直面する課題に対して、データコンサルタントとしての具体的かつ実践的な解決策を提示しています。

攻撃リスクの特定と優先順位付け

各業界や組織が直面するサイバー攻撃の特性を理解し、自社がどのようなリスクにさらされているかを特定することが、効果的なセキュリティ戦略を策定する第一歩です。リスクを把握した上で、脅威に対する優先順位を明確にし、リソースを効率的に配分することで、限られたセキュリティ予算の最大効果を引き出すことができます。

攻撃シミュレーションと脆弱性評価の活用

攻撃サーフェス管理(ASM)や攻撃シミュレーションのツールを用いることで、攻撃者の視点に立ったリスク評価が可能になります。これにより、自社のリスクプロファイルを把握し、どの脆弱性が悪用されやすいかを特定できます。これらの手法を活用することで、リスク管理をより的確に行い、サイバー攻撃に対する予防的な対策を講じることが可能です。

インシデント対応(IR)のコスト削減効果と迅速な対応

適切なインシデント対応(IR)プロトコルやツールを備え、これらに精通したチームをあらかじめ配置することで、侵害を迅速に特定し、封じ込めるまでの時間とコストを大幅に削減できます。特に、IR計画を事前に策定し、定期的にテストを行うことは、サイバー攻撃に対する対応力を飛躍的に向上させます。

レポートの数値による効果の裏付け

2023年のレポートでは、インシデント対応(IR)の計画とテストが、コスト削減においてトップ3の要因の一つであることが示されました。特に、IRが高度に実施されている組織では、データ侵害コストが平均して149万米ドル削減され、また、インシデント解決にかかる日数が他の組織より54日も短縮されたことが報告されています。このような具体的な数値が示すように、効果的なIR体制の構築は、企業にとって極めて重要な投資です。

専任IRチームとシミュレーションの重要性

専任のインシデント対応(IR)チームを設置し、詳細なIRプレイブックを作成することが推奨されます。さらに、机上演習やサイバーレンジなどのシミュレーション環境を使ってIR計画を定期的にテストすることで、実際のインシデント時に迅速かつ効果的に対応できるスキルと体制を維持することが可能です。また、IRベンダーをリテーナーとして雇用することで、専門的な知見を活用し、インシデント対応時間をさらに短縮することができます。

ネットワークセグメンテーションによる被害の抑制

組織は、ネットワークセグメンテーションを実践することで、攻撃が発生した際にその影響範囲を限定し、被害の拡大を抑えることができます。このアプローチにより、サイバーレジリエンスを強化すると同時に、復旧作業の負担を軽減し、迅速なシステム復旧を可能にします。特に、セグメンテーションにより重要なデータ資産を隔離し、攻撃の影響を最小限に抑えることが可能です。

セキュリティ推奨の意図

セキュリティ手法に関する推奨は、情報提供を目的としています。実際の結果は、組織の具体的な状況や実行の精度に依存します。したがって、各組織においては、自社のニーズに基づいたリスク評価と、効果的な施策の実行が必要です。

データコンサルタントの視点では、サイバーレジリエンス強化には、組織が直面するリスクに対する理解を深め、インシデント対応の体制を整えることが不可欠です。また、ネットワークセグメンテーションやIRシミュレーションの導入など、複合的な対策を講じることで、全体的なセキュリティ能力を向上させることが求められます。

高度なサイバー攻撃プロファイルの検知と防御策

高度なサイバー攻撃から組織を守るためには、攻撃者の行動パターンや技術の特性を的確に把握し、それに基づいて防御策を強化することが重要です。たとえば、コンパイラの振る舞いやシンボル、APT(Advanced Persistent Threat)グループに特有の攻撃スタイルなどのプロファイルを同時に検知することで、サイバー攻撃のすべての手段を包括的に遮断できます。

プレイブックによる脅威対応力の強化

攻撃者のTTP(Tactics, Techniques, and Procedures)を詳細に分析し、それをプレイブックに反映させることで、脅威に対する組織のレスポンス力を飛躍的に強化できます。また、このプロセスにより、攻撃シミュレーションを生成し、セキュリティプロフェッショナルのスキルを強化することも可能です。これにより、防御側のチームはネットワークのロックダウンと並行して、メンバーの能力を高め、効果的な対策を講じることができます。

リアルタイムのサイバーリスク管理とプロアクティブな防御策

組織全体でリアルタイムのサイバーリスクを管理するためには、現在進行中の脅威をグラフィック表示するヒートマップに注目することが重要です。インテリジェントシステムを活用して、ネットワークトラフィックやターゲットをプロアクティブに難読化し、予測される攻撃経路に対して効果的なおとりを正確に配置することで、サイバー犯罪者を誘い込み、攻撃を未然に防ぐことができます。

防衛側の優位性と持続的なサイバーセキュリティ強化

将来的には、すべてのカウンターインテリジェンスを未然に防ぎ、組織のセキュリティを優れた状態に維持することが可能になります。特に大規模な組織では、豊富なセキュリティリソースと予算があり、この分野での競争においてサイバー犯罪者に対して優位性を持っています。これにより、防衛側がより効果的に対策を実施できる環境が整い、持続的にサイバーセキュリティの強化が図られるでしょう。

サイバー攻撃の巧妙化と未然防止の困難性

サイバー攻撃が高度化・巧妙化している現在、企業がすべての攻撃を未然に防ぐことは極めて困難です。特に、標的型攻撃は特定の組織を狙って精巧に設計されるため、従来の防御策では完全な防止が難しい状況にあります。

——————————

標的型攻撃と防御策の限界

標的型攻撃は、攻撃者が特定の組織の弱点を突いて設計されるため、従来のセキュリティ対策の強化だけでは、侵入を完全に防ぐことが困難です。

——————————

新たなセキュリティアプローチの提案

侵入前提のセキュリティ戦略の必要性

企業が情報資産を保護し、ビジネスを継続するためには、侵入を前提としたセキュリティ戦略が重要となります。このアプローチでは、攻撃者が侵入した場合でも被害を最小限に抑えることを目的としています。

——————————

ファイル暗号化によるデータ保護の強化

“侵入前提”のセキュリティ戦略の一環として、具体的なデータ保護方法が有効です。この方法により、攻撃者が侵入し、ファイルが盗まれた場合でも、被害を最小限に抑えることが可能となります。

——————————

ソリューションの導入と運用の現実的な提案

運用事例を通じた具体的な手法の紹介

さまざまな運用事例をもとに、侵入前提のデータ保護手法があります。これにより、実践的なセキュリティ対策を深めていただけます。

——————————

業務効率とセキュリティの両立

セキュリティ対策の導入に伴う業務効率の低下は、多くの企業が抱える課題です。ファイル暗号化システムを効果的に導入しつつ、業務効率を維持するための具体的な方法についても詳しく解説します。

——————————

ターゲット層の明確化

経営層、IT部門、システム管理者の皆様に向けて、攻撃者が侵入した場合でも企業の重要な情報資産を保護するための実践的なセキュリティ対策をご提案します。この機会に、効率性とセキュリティを両立させる方法を学び、組織全体の防御力を強化しましょう。

1. データ分析の導入

中小企業へのサイバー攻撃に関するデータを収集し分析することが重要です。攻撃傾向の定量化

中小企業へのサイバー攻撃件数の推移

攻撃の種類別割合

被害額の統計

これらのデータを可視化し、問題の規模と傾向を明確にします。

2. リスク評価モデルの構築

収集したデータを基に、中小企業のサイバーセキュリティリスクを評価するモデルを開発します。リスク要因の特定

企業規模

業種

セキュリティ投資額

従業員のセキュリティ意識

これらの要因がリスクにどの程度影響するかを統計的に分析します。

3. 対策効果の数値化

セキュリティ対策の効果を定量的に示すことで、投資の必要性を明確にします。ROIの算出

セキュリティ投資額と被害軽減額の比較

対策導入前後のインシデント発生率の変化

具体的な数値で対策の効果を示すことで、経営層の理解を得やすくなります。

4. 予測モデルの活用

機械学習を用いて、将来的なサイバー攻撃のトレンドを予測します。攻撃予測

時系列分析による攻撃件数の予測

新たな攻撃手法の出現確率の推定

予測結果を基に、先手を打った対策の提案が可能になります。

5. ベンチマーキング

同業他社や業界全体とのセキュリティレベルの比較分析を行います。セキュリティスコアの算出

業界平均との比較

トップ企業とのギャップ分析

自社の位置づけを明確にし、改善点を特定します。

データ駆動型のアプローチにより、中小企業のサイバーセキュリティ対策をより効果的かつ効率的に実施できます。具体的な数値とモデルに基づいた提案は、経営層の意思決定を支援し、限られたリソースの最適な配分を可能にします。また、継続的なデータ収集と分析により、常に変化するサイバー脅威に対して柔軟に対応できる体制を構築することが重要です

サイバー攻撃の現状と重要性を強調 企業が直面するサイバー攻撃の脅威を明確にし、その深刻さを強調します。

ランサムウェアなどのサイバー攻撃が企業にとって最大の課題に

サイバー脅威のランキングとその影響 サイバー脅威の現状をデータで裏付け、どのような脅威が企業に影響を与えているかを説明します。

企業規模や業種を問わず、サイバー攻撃は日常的に発生しており、その影響は計り知れません。IPA(情報処理推進機構)が2023年2月に発表した「情報セキュリティ10大脅威 2023(組織編)」によると、ランサムウェアによる被害は3年連続で最大の脅威となっており、さらにサプライチェーンの弱点を突いた攻撃や、標的型攻撃による機密情報の窃取などが、企業の事業活動に深刻な影響を与えています。

サイバー攻撃対策の重要性を強調 サイバー攻撃への対策が企業の最重要課題であることを強調し、その必要性を説きます。

このようなセキュリティ脅威は、企業・組織の運営に重大な影響を及ぼすため、サイバー攻撃への対策は、企業の存続と成長に不可欠な最重要課題となっています。

SIEMの導入の必要性 SIEM(Security Information and Event Management)の重要性を強調し、企業が導入を検討すべき理由を説明します。

高度化するサイバー攻撃に対応するため、多くの企業が、複数のセキュリティ機器やサービスを組み合わせた多層防御戦略を採用しています。しかし、攻撃者はこれらの防御をかいくぐるため、より巧妙で多様な手法を用いるようになってきています。このような状況下では、個別の製品やサービスではなく、システム全体を俯瞰的に監視し、攻撃を早期に検知・対処することが不可欠です。そこで、効果的な対策として注目されているのが「SIEM(Security Information and Event Management)」です。

SIEMの具体的な利点と実践例を提示 SIEMの利点を具体的に述べ、その導入がどのように企業のセキュリティ強化に貢献するかを示します。

SIEMは、ネットワーク全体のログを収集・分析し、異常をリアルタイムで検知することが可能です。これにより、従来のセキュリティ製品では捉えきれなかった複雑な脅威に対しても迅速に対応でき、サイバー攻撃によるリスクを大幅に軽減することができます。企業のセキュリティ体制を強化する上で、SIEMの導入は今や不可欠な選択肢となっています。

セキュリティ対策の現状と課題、企業が取るべき具体的な行動を示しました。

国内外で多発するサイバー攻撃と企業の対応

近年、国内外でのサイバー攻撃が急増しており、特にEmotetやランサムウェアによる被害が深刻化しています。2022年に入り、国際情勢の不安定さを背景に、サイバー攻撃の頻度が大幅に増加しています。また、2021年に一時的に収束したと見られていた「Emotet」が再び国内での感染拡大を見せています。IPAが2022年1月に発表した「情報セキュリティ10大脅威 2022」(組織編)でも、「ランサムウェアによる被害」が2年連続で1位となっており、その脅威が継続していることが明らかです。

サイバー攻撃による損害とその影響

高度化するサイバー攻撃は、従来のセキュリティ対策では十分に対処できない可能性があり、特にランサムウェアによる攻撃は、事業継続に多大な影響を与えます。ランサムウェア感染後の被害には、システムの停止、ビジネスの機会損失、賠償責任、ブランドイメージの失墜などが含まれ、企業の存続を脅かす深刻なリスクとなります。

データ保護の現状と今後の課題

データのバックアップは、ランサムウェア被害を最小限に抑えるための基本的な対策ですが、従来のデータ保護対策では不十分な場合が多いのが現状です。特に、多くの企業が直面している課題として、システムのサイロ化やセキュリティベンダーの撤退に伴うセキュリティ運用の難しさが挙げられます。これらの課題に対応するためには、データの統合管理と、脆弱性診断やマルウェアの振る舞い検知、デバイス管理など、先進的なセキュリティ機能を組み合わせた包括的なソリューションが必要です。

高度なデータ保護とセキュリティ対策の実践

現代の企業がサイバー攻撃から自社を守るためには、セキュリティとデータ保護の両方を強化することが不可欠です。最新のサイバー攻撃の被害実例を理解し、自社のリスクに対応するための具体的な行動を取ることが求められています。例えば、マルウェアの振る舞い検知、脆弱性診断、デバイス管理など、各種セキュリティ機能を駆使した高度なデータ保護ソリューションを導入することで、サイバー攻撃に対する防御力を高めることが可能です。

サイバー攻撃への対策に不安を抱える企業は、これらのソリューションを積極的に検討し、適切なセキュリティ戦略を構築する必要があります。サイバーセキュリティはもはや一部の企業だけの問題ではなく、規模や業種を問わず、すべての組織が取り組むべき重要課題です。

サイバー攻撃のリスクに対する認識を高め、企業が取るべき具体的な対策を提案しています。セキュリティ対策の重要性を強調しつつ、データ保護とサイバーセキュリティの包括的なアプローチを促しています。