目次

- 1 サイバー攻撃対策チェックリスト

- 2 ゼロデイ攻撃と企業が受けるリスク:データセキュリティの視点

- 3 侵入手法の傾向と高度な脅威への対応

- 4 攻撃者のクラウド専門知識活用と対策の重要性

- 5 CrowdStrike OverWatchによる脅威ハンティングの高度化とAIの活用

- 6 サイバー攻撃者の手法を活用した防御策:高度化するIT環境への対応

- 7 攻撃者視点で見つける未把握の脆弱性:ASMの導入効果と実装のベストプラクティス

- 8 攻撃者視点のセキュリティリスクと複雑化するIT資産管理の課題

- 9 IPSとWAFの導入の重要性:リスク管理と即応性強化の観点

- 10 妙化するサイバー攻撃に狙われるエンドポイント「業務PC」

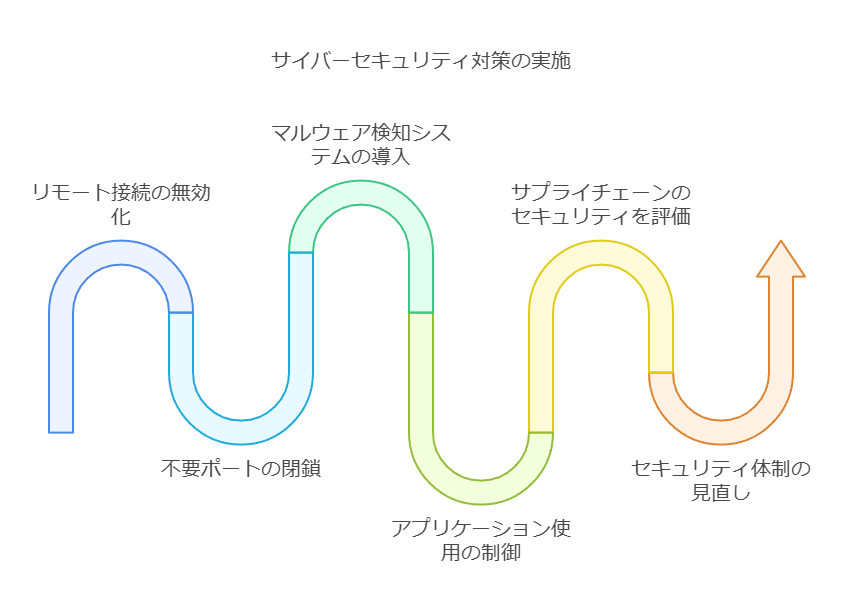

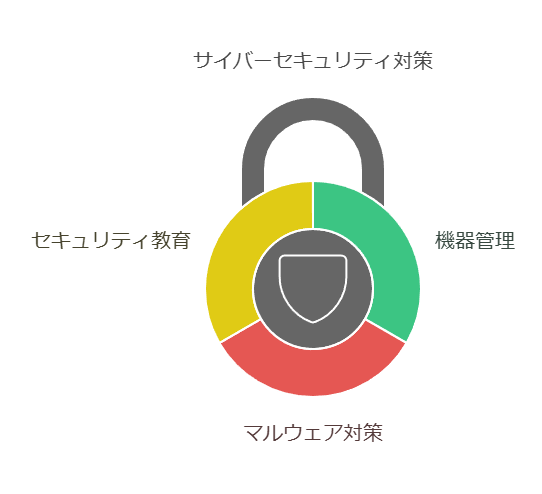

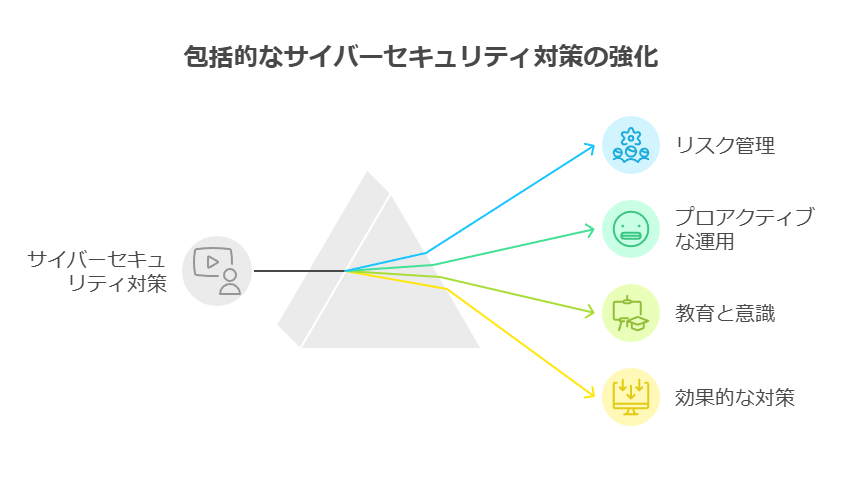

サイバー攻撃対策チェックリスト

このチェックリストは、サイバー攻撃に対する包括的な対策を評価するために、管理手法を記載しています。各項目は、特定の領域でのサイバーセキュリティ強化を意図しており、リスク管理のための適切な実施・監視が求められます。

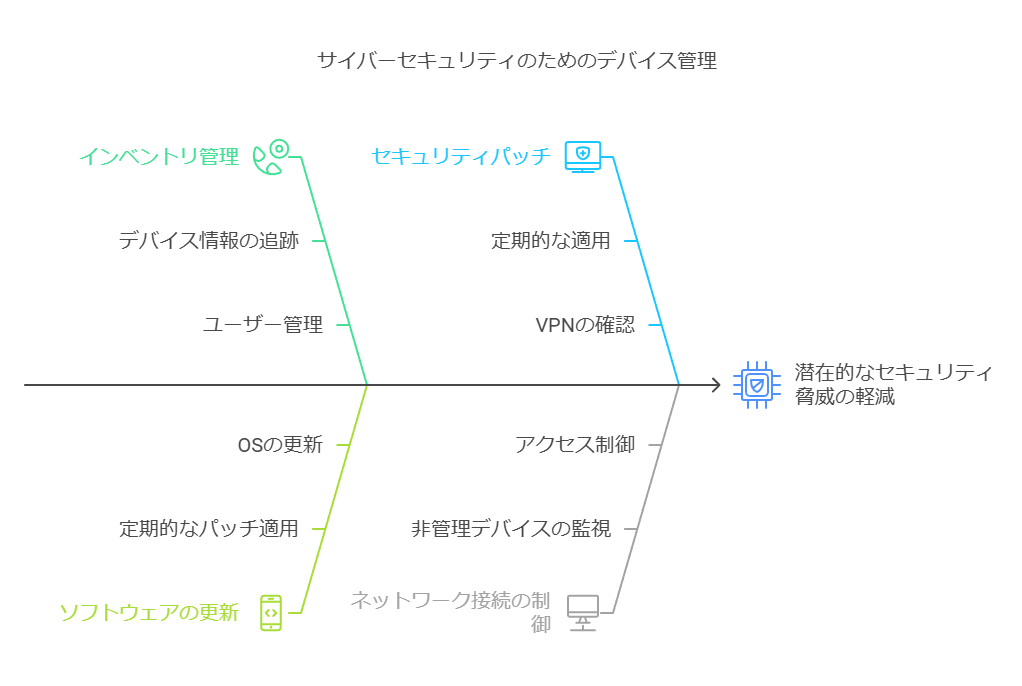

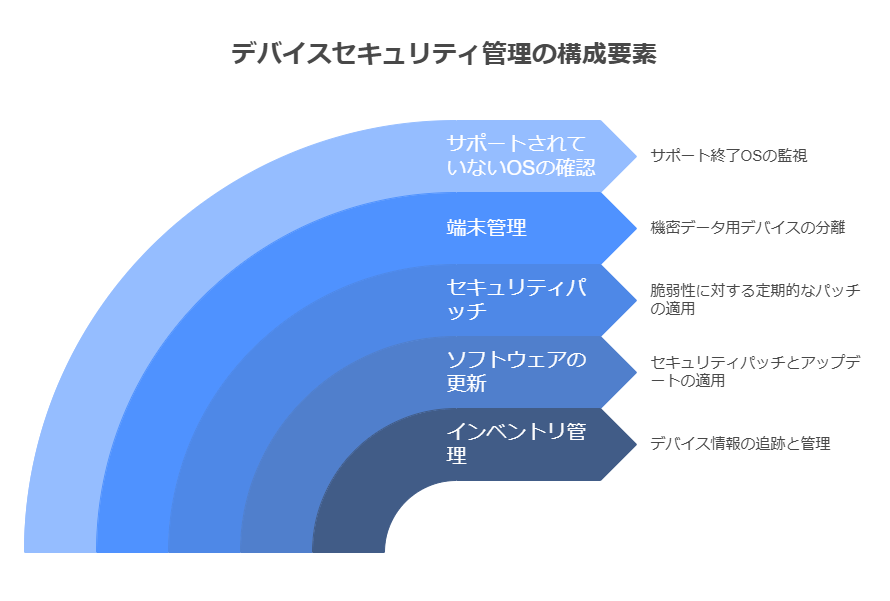

1. 機器管理

目的: 企業における全デバイスの適切な管理を行い、潜在的なセキュリティ脅威を軽減する。

インベントリ管理:

社給PCおよび社給スマホの利用者について、MACアドレスなどのデバイス情報を管理していますか?適切なインベントリ管理は、ネットワークに接続する機器の把握と制御に不可欠です。

OSとソフトウェアの最新バージョン維持:

社給PCやスマホのOSを最新バージョンに更新していますか?セキュリティパッチの適用は定期的に行っていますか?これにより、既知の脆弱性に対する保護が強化されます。

セキュリティパッチ:

定期的にセキュリティパッチを適用していますか?特に、使用しているVPN機器やソフトウェアのバージョンが最新であることを確認することが重要です。

端末管理:

機密情報を扱う端末と、操作を行う端末を分離していますか?物理的または論理的な分離により、潜在的なリスクを軽減できます。

未サポートOSの確認:

メーカーサポートが終了しているOSが利用されていないか、定期的に確認していますか?未サポートのOSは脆弱性を抱える可能性が高いため、重要なチェック項目です。

ネットワーク接続の制御:

管理外のPCが社内ネットワークに接続された際の検知と制御の仕組みを導入していますか?

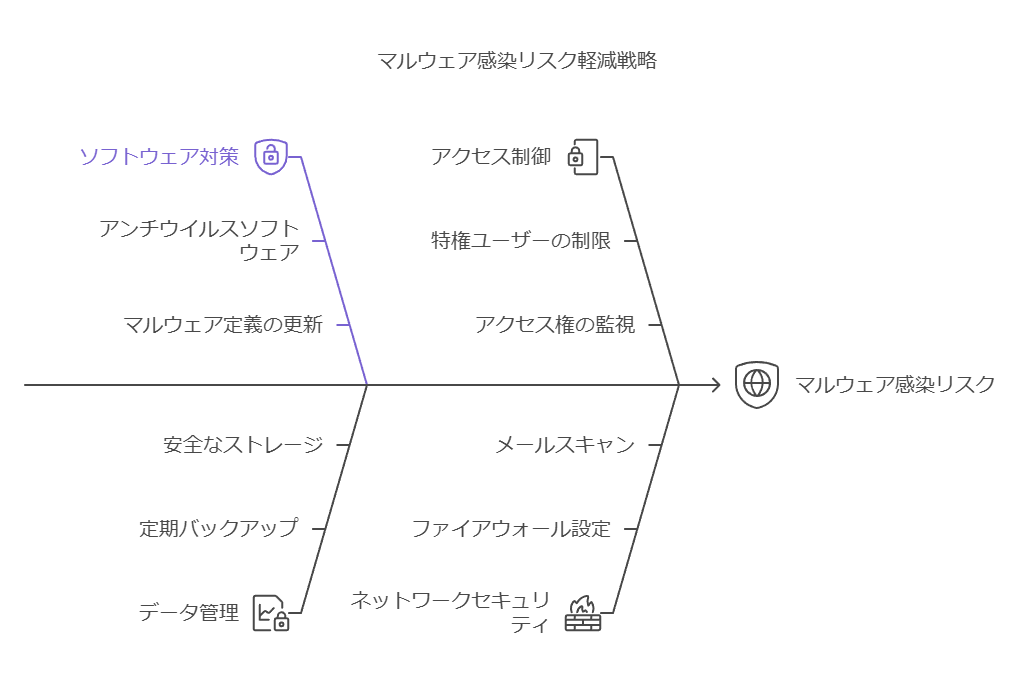

2. マルウェア感染対策

目的: マルウェア感染リスクを軽減し、迅速な対応と復旧が可能な体制を整備する。

ウイルス対策ソフト:

社給PCやスマホにウイルス対策ソフトを導入し、最新の定義ファイルを適用していますか?

バックアップ管理:

定期的にバックアップを取得し、オフラインで安全に管理していますか?さらに、バックアップ復旧手順の確認と復元テストを実施し、実際にデータを復旧可能であることを確認していますか?

特権ユーザーの制限:

特権ユーザーを厳格に絞り込み、不要なアクセスを防止していますか?

ファイアウォール設定:

不正なIPアドレスへの通信をファイアウォールで適切にブロックしていますか?外部からの不正アクセスを防ぐための最初の防御線として、ファイアウォールの設定は非常に重要です。

メールのスキャン:

スパムや不正な実行ファイルの添付をメール送受信時にスキャンし、検知・駆除していますか?

Webアクセス制御:

安全が確認できないWebサイトへのアクセスを制御していますか?

暗号化の実施:

無線LANや重要な通信を暗号化し、機密情報や電子メールの送信時にも適切に暗号化を施していますか?

クラウドサービスの評価:

クラウドサービスを導入する際、サービス基盤のセキュリティレベルを事前に確認していますか?クラウド環境は常にサイバー攻撃の対象となるため、セキュリティが高いことを確認することが不可欠です。

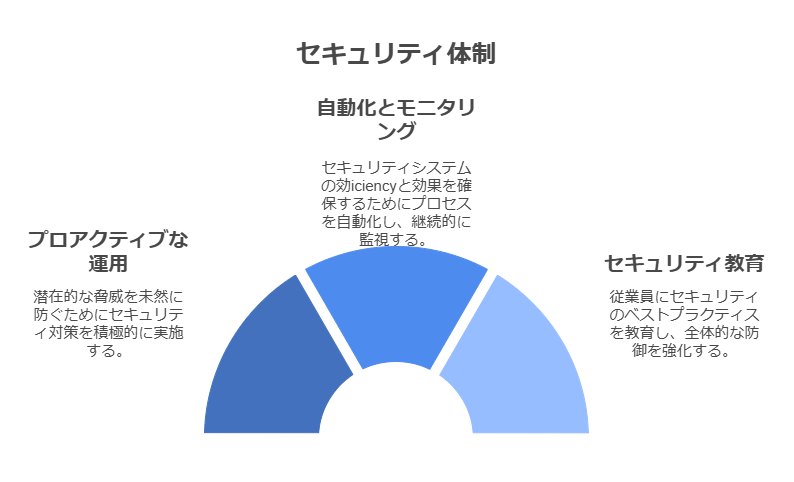

3. セキュリティ運用の最適化

目的: セキュリティ体制の継続的な運用と改善を促進し、潜在的なリスクを予防する。

リモート接続の無効化:

使用していないリモート接続ツールは無効化していますか?

不要ポートの閉鎖:

不要なポートが開いたままになっていないか確認し、閉じる運用を行っていますか?不要なポートは攻撃の入口となるため、厳格に管理する必要があります。

マルウェア検知システム:

マルウェア感染を検知する仕組みを導入し、日々の運用に組み込んでいますか?さらに、異常発生時には、管理者や従業員にアラート通知する仕組みが整備されていますか?

アプリケーション使用の制御:

許可されたアプリケーション以外は使用禁止、もしくは新規アプリケーションの使用申請承認を必須とするルールを策定していますか?

サプライチェーン攻撃対策:

サプライチェーン攻撃のリスクを軽減するため、取引先のセキュリティレベルを定期的に確認していますか?新たな取引先と契約する際にもセキュリティ対策状況を事前に確認する必要があります。

セキュリティ体制の定期見直し:

自社のセキュリティ体制を定期的に見直し、改善点を特定し、実施していますか?

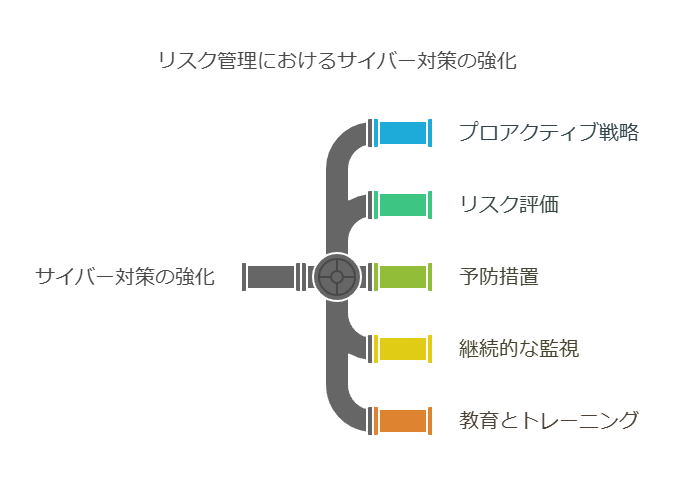

データコンサルタントとしての視点

プロアクティブな運用体制:

このチェックリストは、サイバー攻撃対策をリスク管理の観点からプロアクティブに行うことを促進します。各項目は、組織のセキュリティ体制を包括的にカバーするものであり、定期的な見直しと改善が重要です。

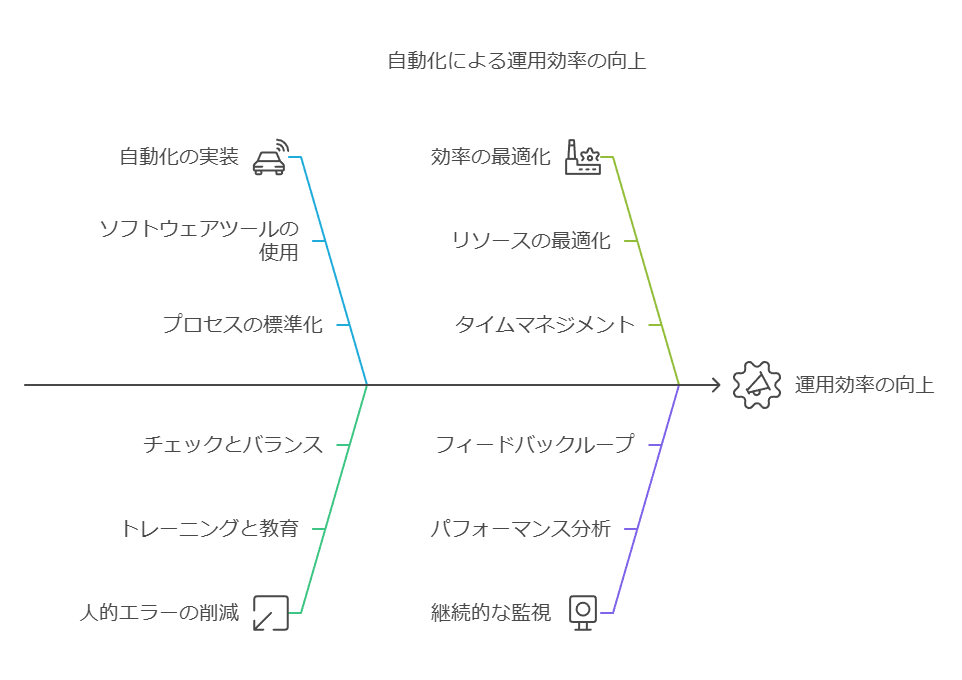

自動化と継続的なモニタリング:

一部のプロセス(例:セキュリティパッチの適用やウイルス定義ファイルの更新)は自動化し、人的ミスを防ぐと同時に運用効率を向上させることができます。また、異常検知やアラート通知の仕組みを構築し、リアルタイムでの脅威対応を可能にすることが重要です。

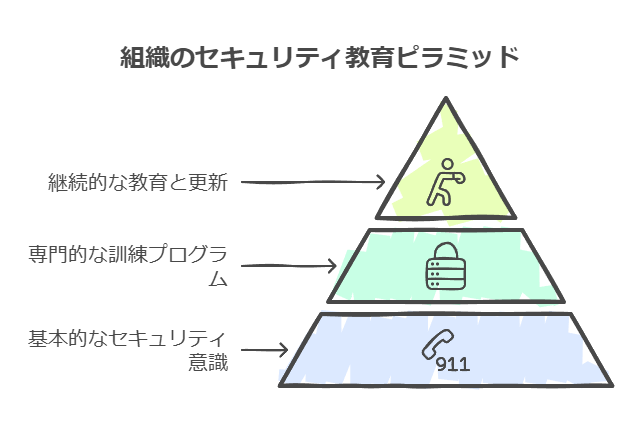

セキュリティ教育の徹底:

セキュリティに関する従業員の意識向上もこのチェックリストの一環です。全社員がセキュリティ対策に関与し、日常業務でのリスクを最小化するための教育と訓練が求められます。

ゼロデイ攻撃と企業が受けるリスク:データセキュリティの視点

ゼロデイ攻撃やその他のサイバー攻撃手法に対する防御は、データセキュリティにおいて非常に重要です。特に、企業や組織に対して行われる攻撃は、経済的損失だけでなく、ブランドや顧客信頼にも影響を及ぼす可能性が高く、リスク管理が不可欠です。ここでは、ゼロデイ攻撃の概要と、そのリスク要因、そして対策の重要性について述べます。

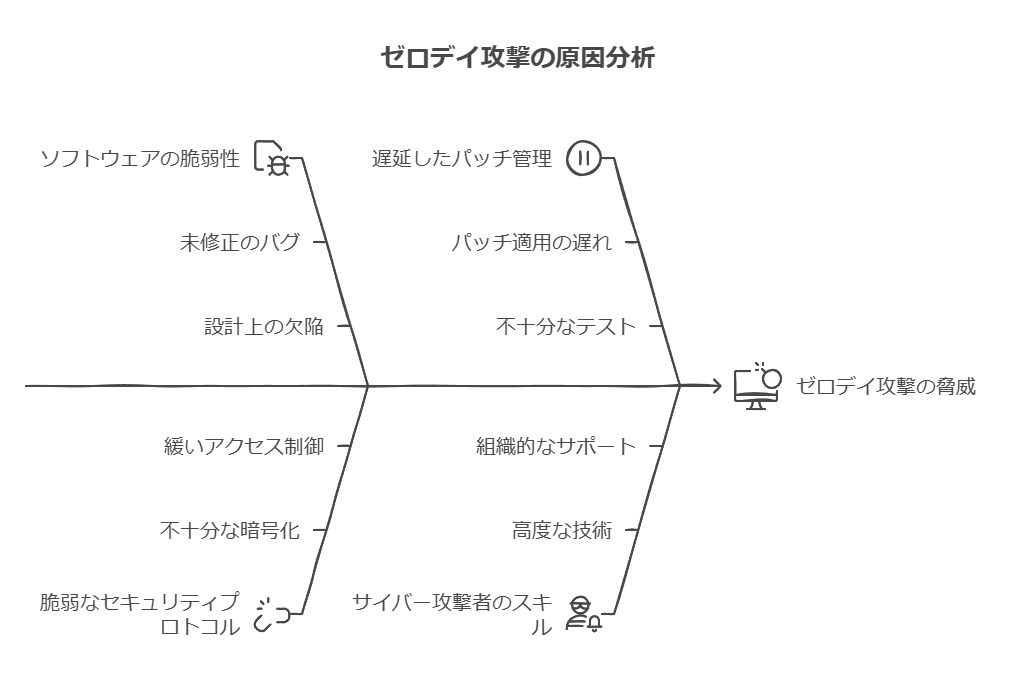

1. ゼロデイ攻撃とその特性

ゼロデイ攻撃は、脆弱性が発見され、修正パッチがリリースされる前、あるいは脆弱性の情報が公に公開された直後に行われるサイバー攻撃を指します。企業やユーザーが修正パッチを適用する前の限られた時間を狙うため、防御が難しく、非常に危険です。

脆弱性修正の遅延: 特に、修正パッチの適用が遅れると、その間に攻撃者が侵入しやすくなり、情報漏洩やシステムの破壊といった被害が広がる可能性が高まります。

自動化された攻撃: 攻撃手法も高度化しており、AI生成のフィッシングメールなどの手口がより洗練されてきています。特に生成AIを活用した詐欺手法では、人間が偽装されたメッセージや偽のサポートを信じやすくなる状況が生まれています。

2. ゼロデイ攻撃を含む主なサイバー攻撃手法

以下は、ゼロデイ攻撃をはじめとするサイバー攻撃手法の例です。これらの手口を理解し、適切なセキュリティ対策を講じることが、企業の持続的な安全を確保するための鍵となります。

セッションハイジャック: ユーザーがログイン中のウェブセッションを攻撃者が乗っ取る手法。乗っ取られたセッションを通じて、攻撃者が不正アクセスを試みることがあります。

SIMスワッピング: 攻撃者がユーザーの携帯電話番号を自分のSIMカードに転送することで、二要素認証を迂回し、セキュリティを突破する攻撃。二要素認証を狙った攻撃では、この手法が特に狙われるポイントです。

ラテラルムーブメント: 攻撃者が初期侵入後、社内ネットワーク内で権限を横移動させながら拡大していく手法。最終的にActive Directoryのドメインコントローラーなど重要な資産にアクセスし、特権IDを取得することが目的です。これにより、ネットワーク全体を支配し、機密情報を窃取することが可能になります。

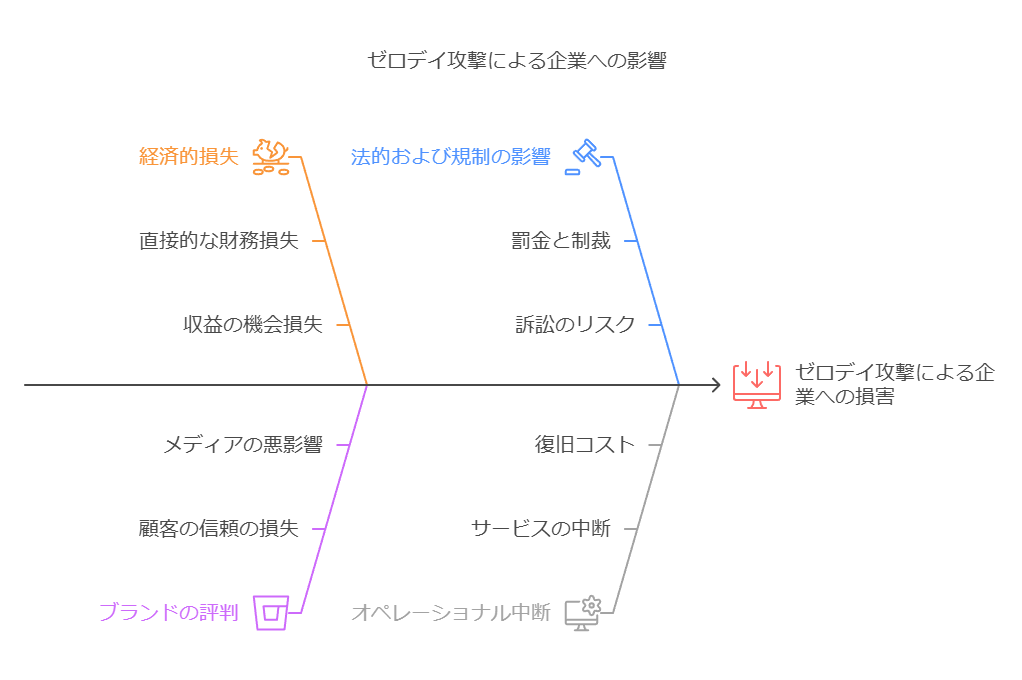

3. 企業が被るリスク

ゼロデイ攻撃やその他のサイバー攻撃が成功した場合、企業には大きな損害が発生します。日本ネットワークセキュリティ協会(JNSA)のレポートによると、企業が直面する主な損害には以下の6つのカテゴリが挙げられます。

費用損害: 攻撃対応やセキュリティ強化のためのコスト増加。

賠償損害: 被害者への損害賠償請求、弁護士費用など。例えば、情報漏洩による顧客からの訴訟などがこれに該当します。

利益損害: サイバー攻撃により事業が停止した場合の売上損失や、中断期間中の固定費(人件費など)の支出。

金銭損害: ランサムウェアや詐欺による直接的な金銭の支払い。例えば、ランサムウェア攻撃では身代金の支払いが強要されます。

行政損害: 個人情報保護法やGDPRなどの規制違反による罰金・課徴金。特に欧州ではGDPR違反に対する罰則が厳しく、多額のペナルティが課されることがあります。

無形損害: 風評被害やブランドイメージの低下、株価の下落。これらの無形資産の価値の減少も企業にとって深刻な打撃です。

4. 対策とデータセキュリティ戦略

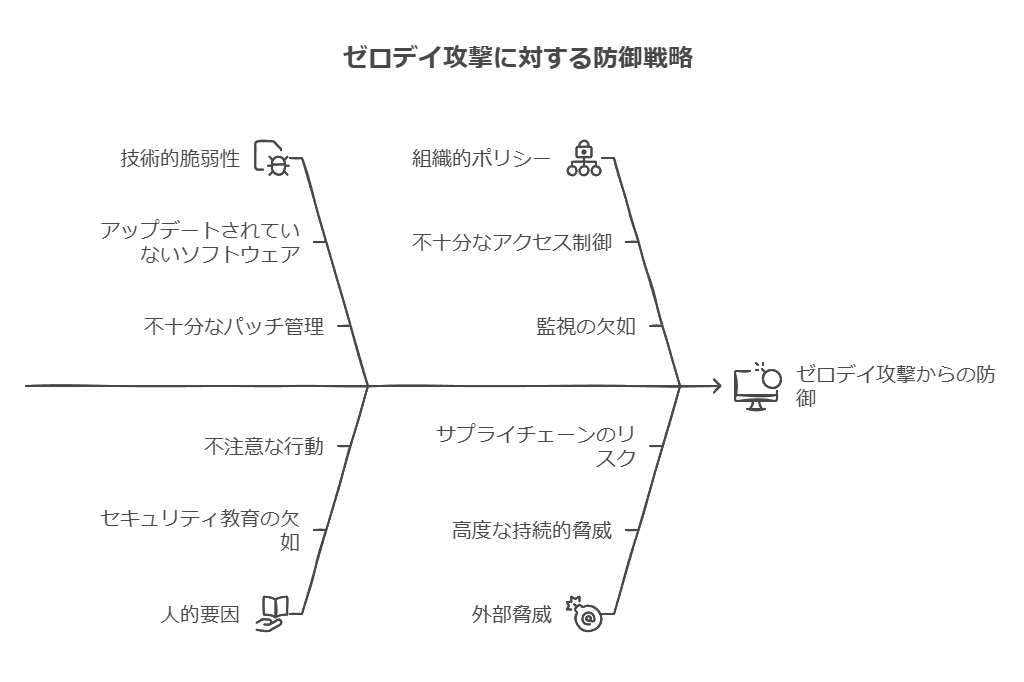

ゼロデイ攻撃をはじめとするサイバー攻撃から企業を守るためには、多層的なセキュリティ対策が必要です。以下のステップが有効です:

定期的なパッチ管理: セキュリティパッチを迅速に適用することで、ゼロデイ攻撃のリスクを軽減することが可能です。

多要素認証(MFA)の導入強化: SMSベースの認証を補完するより堅牢な認証手法を導入し、SIMスワッピングのリスクを低減します。

ネットワークセグメンテーション: 攻撃者の横移動を阻止するため、社内ネットワークを分割し、アクセス権限を厳格に管理します。

インシデントレスポンス計画の整備: 事前にインシデントレスポンスチームを組織し、万が一攻撃が発生した際に迅速に対応できる体制を構築することが不可欠です。

データセキュリティの強化は、企業の持続可能な成長に不可欠です。特に、デジタルビジネスを展開する企業にとっては、これらのセキュリティ対策を定期的に見直し、最新のサイバー脅威に対応することが求められます。

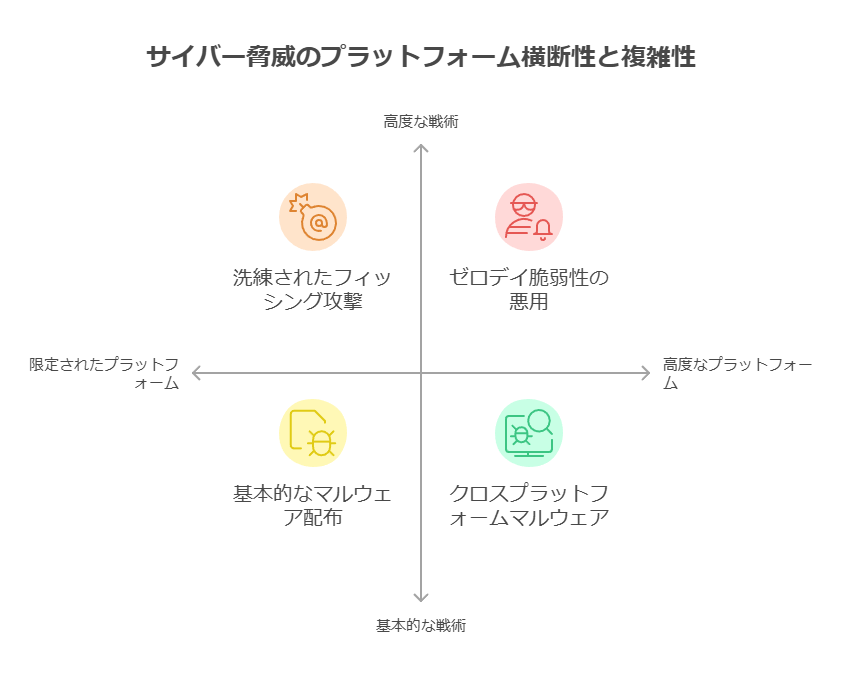

侵入手法の傾向と高度な脅威への対応

高度な侵入手法として、クロスドメイン攻撃、認証情報の悪用、クラウドコントロールプレーンへの攻撃、リモートアクセスツールの不正操作などが増加しています。こうした手法は、検知を巧みに回避する「ハンズオンキーボード攻撃」として知られており、複雑な組織環境における防御にとって大きな課題です。以下は、これらの脅威に対する傾向の概要です。

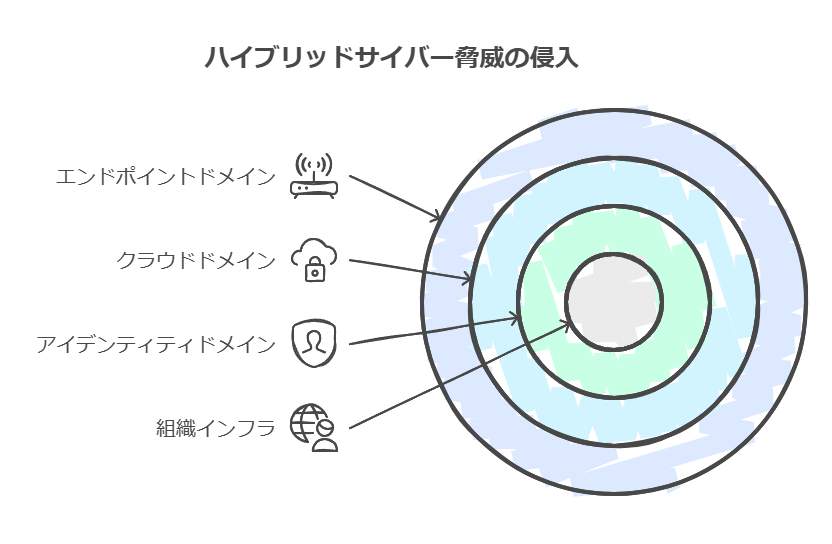

1. クロスドメイン攻撃の台頭

攻撃者は、組織全体のインフラを横断して、特にアイデンティティ、クラウド、エンドポイントといった複数のドメインを標的にする傾向があります。こうしたクロスドメイン攻撃は単一のセキュリティ製品やドメインでは検知が困難であり、統合的な監視を要するため、セキュリティチームにとっては一層の負担をもたらしています。これらの攻撃は一見しただけでは悪意が判別しにくく、ドメインごとに少ない痕跡を残しつつ組織内部に浸透します。これにより、複数の断片的なアクティビティを組み合わせた脅威ハンティングが求められています。

2. ハイブリッド脅威の進化

攻撃者は、異なるプラットフォーム間をスムーズに移動し、複数のOSで対応可能なツールを使用するなど、より高度なクロスプラットフォーム戦術を駆使しています。特に、北朝鮮系の攻撃グループは独自のツールを開発し、リアルタイムでアクションを切り替えるなど、迅速かつ柔軟な手法を採用しています。この「ハイブリッド脅威」の拡大は、セキュリティチームにとっても分野横断的な対応力の強化が求められる状況を浮き彫りにしており、インテリジェンス主導での迅速な対応が急務です。

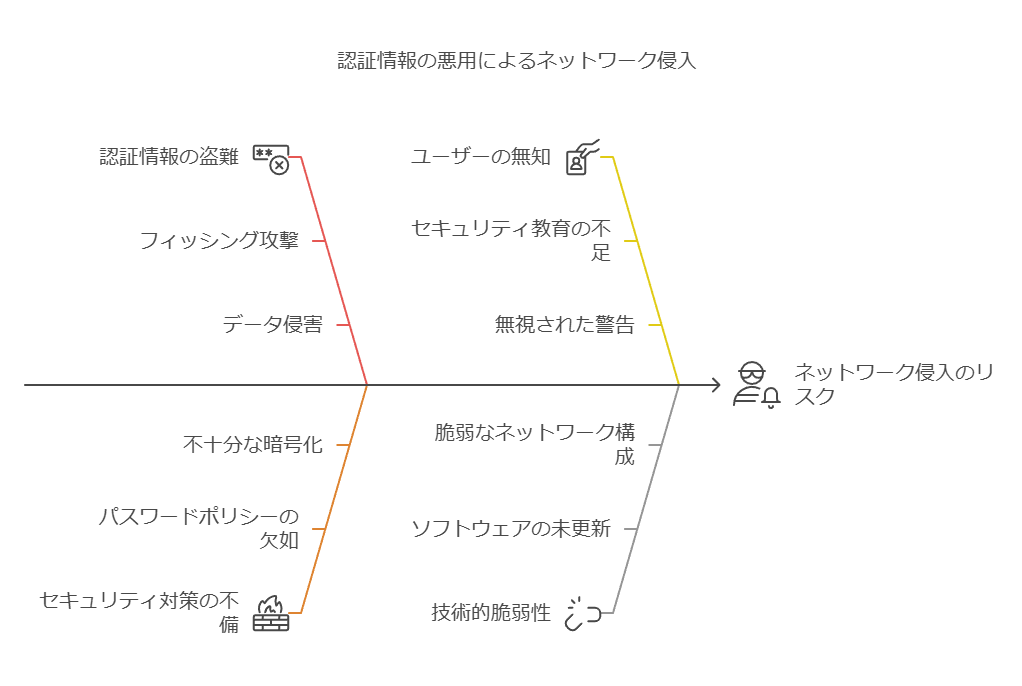

3. 認証情報の悪用によるステルス侵入

攻撃者は、ソーシャルエンジニアリングやアクセスブローカーから不正に入手した認証情報を利用し、ネットワークに侵入する傾向が強まっています。この戦術は、信頼されたシステムユーティリティや正規アプリケーションを悪用することで、従来のセキュリティ対策をすり抜け、発見やブロックを困難にしています。こうして得た権限を使用し、ネットワーク全体に影響を拡大しても目立つことなくステルス性を保つことで、侵入の継続性を確保します。

防御に求められるインテリジェンスとプロアクティブなアプローチ

これらの高度な攻撃に対応するには、統合的なインテリジェンス主導のハンティングが求められます。迅速かつ適応的なアプローチにより、環境内での異常検知を強化し、複数ドメイン間の疑わしいアクティビティの早期検出が可能になります。加えて、ゼロトラスト原則に基づく厳格なアクセス制御や、クロスドメイン脅威のシームレスな監視を通じて、企業は進化する脅威に対応したセキュリティ体制を整備する必要があります。

攻撃者のクラウド専門知識活用と対策の重要性

クラウドサービスへのデータ移行が進む中、クラウド環境における保護の重要性が一層高まっています。特に、サイバー攻撃グループ「SCATTERED SPIDER」がクラウド侵入において影響力を持っており、2023年のクラウドベースの攻撃アクティビティの約29%を占めました。2023年から2024年にかけて同グループは、スピアフィッシング、ポリシー変更、パスワードマネージャーの不正使用を通じてクラウド環境に対するアクセス権の取得や持続的な活動、データ流出を行うなど、その専門知識を駆使しています。

クラウド環境を標的とした攻撃傾向と課題

CrowdStrikeのOverWatchは、2023年7月から2024年6月にかけて、クラウド環境をターゲットにした比較的単純な攻撃手法を観察しました。クラウドに特化した一部の攻撃者は、情報収集の手段として従来のクラウド認証情報に依存せず、コマンドラインツールを駆使してクラウドのコントロールプレーンや仮想マシン(VM)を操作する新しい手法を活用しています。これにより、クラウドインフラストラクチャにおける攻撃対象を多角的に増やし、防御側にさらなる負担を与えています。

エンドポイント侵入とRMMツールの悪用

エンドポイントへの侵入手段として、ConnectWise ScreenConnectやAnyDeskといった合法的なRMMツールの悪用が増加しています。過去12か月でRMMツールを活用した攻撃が急増し、ハンズオンキーボード攻撃の約27%を占めるようになりました。この傾向は、エンドポイントだけでなくクラウド環境全体での監視や防御が不可欠であることを示しています。

統合セキュリティソリューションによる包括的な防御の必要性

CrowdStrikeの統合セキュリティソリューションは、攻撃者の活動を早期に発見し無力化するために、アイデンティティ管理やエンドポイント、クラウド、インテリジェンスといった豊富なセキュリティテレメトリを提供しています。これにより、単一の脅威検知にとどまらず、包括的な視点での脅威ハンティングが可能となり、クラウド環境における脅威に迅速に対応する基盤が整備されています。

CrowdStrike OverWatchによる脅威ハンティングの高度化とAIの活用

CrowdStrike OverWatchの脅威ハンターは、日々観察されるインタラクティブな侵入試行から重要なインサイトを得ています。テクノロジーが進化し、セキュリティ戦略が洗練される一方で、攻撃者もより巧妙で迅速な手法を取り入れており、防御側と攻撃側の技術競争は激しさを増しています。攻撃者が脆弱性を探索し検知回避を試みるのに対し、OverWatchチームも同様にスキルを磨き、脅威の特定にフォーカスを絞り、スピードと精度を両立させた対応を実施しています。

AIを活用した予測的防御の強化

攻撃と防御の迅速な対応はセキュリティの鍵となり、特にAI技術はその加速に不可欠な要素です。攻撃者がAIを活用して攻撃を強化する動きが見られる中、CrowdStrikeは長年にわたりAI技術を駆使して攻撃者の行動予測と防御力の向上に取り組んできました。2011年の創業以来、機械学習とAIのイノベーションの最前線でサイバーセキュリティ分野を牽引し続けており、プラットフォーム上の膨大なセキュリティイベントデータを活用してAIモデルをトレーニングし、OverWatchの脅威ハンターとインテリジェンス専門家によるフィードバックで日々強化しています。

AIを活用した具体的な防御戦略

CrowdStrikeのAI技術は以下の要素で防御戦略を支え、サイバー攻撃の高度化に対抗しています:

攻撃者の行動と脅威パターンの特定:AIにより、攻撃の高度化にも適応したリアルタイムの脅威検知が可能となり、侵入の兆候を早期にキャッチします。

ハイパースケールデータの分析:AIは、膨大な量の脅威インテリジェンスとテレメトリデータを大規模かつ迅速に解析し、精度の高い防御インサイトを生成します。

反復的なセキュリティタスクの自動化:繰り返し行うタスクをAIで自動化し、スピーディな検知と対応を実現することで、インシデント対応速度を飛躍的に向上させています。

レジリエントな防御への取り組み

攻撃者は活動を止めることはなく、これに対抗するためには、先進的なテクノロジーを最大限に活用することが欠かせません。CrowdStrike OverWatchは、AIをはじめとする最新の防御ツールを統合し、脅威ハンティングを支える強力な武器として活用しています。これにより、セキュリティリーダーたちは、最も巧妙な攻撃を回避し、共により強靭なサイバーセキュリティ環境を築くために尽力しています。

サイバー攻撃者の手法を活用した防御策:高度化するIT環境への対応

デジタル化が進む中、企業のIT活用はますます重要となっている一方、クラウドサービスの普及やIT環境の多様化により、サイバー攻撃の脅威も拡大しています。特に、複雑化するITインフラが攻撃対象となる範囲(アタックサーフェス)の拡大をもたらし、企業が防御すべき領域は「シャドーIT」を含め広範にわたります。この課題に対応するため、近年ではASM(Attack Surface Management:攻撃対象領域管理)への注目が高まっています。ASMは、攻撃者視点から企業のアタックサーフェスを可視化し、脆弱性を特定することで防御力を強化する手法です。

攻撃の高度化とIT資産管理の複雑化

ビジネスの多様化に伴い、企業のIT資産も多岐にわたり、システムが複雑化している中、サイバー攻撃の手法も高度化しています。特に攻撃が成功すると、業務停止や社会的影響も大きく、経営に深刻な打撃を与えるケースが増えています。例として、ある国内の自動車部品メーカーがサイバー攻撃を受け、操業停止に追い込まれた事例があります。このようなリスクを回避し、安定したビジネス運営を維持するには、IT環境の防御戦略を見直し、予測可能な攻撃シナリオに備えることが不可欠です。

ASMによる攻撃領域の可視化とリスク対策

一般的に、攻撃者はインターネットに公開された企業のIT資産から情報を収集し、攻撃の標的を慎重に選定します。ASMはこのプロセスを逆手に取り、攻撃者が視認可能な資産を可視化することで、未検出のシャドーITも含めた脆弱な領域を早期に発見する手助けをします。このように、ASMを活用することで、企業のIT資産の全体像を把握し、リスクに応じた優先的なセキュリティ対策の計画が可能になります。

攻撃者視点で見つける未把握の脆弱性:ASMの導入効果と実装のベストプラクティス

急速に拡大する企業の攻撃対象領域(アタックサーフェス)への有効な解決策として、注目されているのがASM(Attack Surface Management:攻撃対象領域管理)です。ASMは、外部からアクセス可能なIT資産を調査し、それに潜む脆弱性を継続的に評価するシステムで、従来の脆弱性診断サービスとは異なり、攻撃者の視点での調査手法を活用しています。このアプローチにより、IT部門が把握できていないシャドーITや予期せぬ構成ミスを発見しやすく、セキュリティ管理の精度向上が期待されます。

攻撃者の視点で脆弱性を発見するASMの実践

ASMのプロセスは、自社名義で登録されているもののIT部門が未把握のインフラをDNSなどから洗い出し、攻撃者が実際に用いる手法でスキャンを実行します。この結果に基づき、潜在リスクを明確にし、次の対策につなげるレポートを作成します。こうして判明するリスクには、未管理の資産や構成ミスが含まれ、継続的なASMの実施により、予期せぬ脆弱性の可視化と管理が可能となります。これにより、企業全体のリスク低減とセキュリティ管理の質的向上が期待されます。

継続的な防御力強化を支援

ASM単体では、発見した脆弱性の把握に留まりがちですが、ASMソリューションはこれを解決し、実際の防御に向けた統合的なセキュリティ運用を可能にします。脆弱なポイントの発見やリスク評価に加え、他のセキュリティ製品との連携を通じた防御体制の強化を支援します。具体的には、ゼロトラストのアプローチで防御を行うEDR(Endpoint Detection and Response)や、脅威をリアルタイムで検知するSIEM(Security Information and Event Management)、セキュリティ運用を自動化するSOAR(Security Orchestration, Automation, and Response)などと連携し、効果的なセキュリティフィードバックループを構成します。

ASMの効果を最大化するために

ASMの実装は、単に脆弱性を発見するだけではなく、継続的なリスク管理と防御体制の強化に寄与します。ソリューションを活用し、継続的なセキュリティ監視や自動化ツールと統合することで、リアルタイムな脅威対応が可能になります。これにより、企業は変化する攻撃手法に対応しやすく、攻撃者と同等の視点で守りを固めるための包括的なサイバーセキュリティ戦略が実現します。

攻撃者視点のセキュリティリスクと複雑化するIT資産管理の課題

サイバー攻撃者は企業の脆弱性を見つけるために日常的に「偵察活動」を行っており、ここで発見されたセキュリティホール(脆弱性)は攻撃対象として狙われるリスクが高まります。昨今、攻撃手法が高度化し、クラウドシフトやリモートワークの普及に伴って企業が管理すべきIT資産も一層複雑化しています。このため、企業にとっては、自社のセキュリティリスクを適切に把握・管理することがこれまで以上に困難となっています。

IT環境の複雑化と管理のギャップ

攻撃手法の進化とIT環境の多様化により、必要なセキュリティ対策の範囲を定めることは容易ではありません。ある調査では、急速なデジタルトランスフォーメーションの結果、全IT資産の30%が管理の不備や不明確な状態にあると報告されています。また、10社中7社が過去1年以内に管理が行き届いていない資産へのサイバー攻撃を受けており、2026年までには、セキュリティパッチが適用できない領域が企業の攻撃対象領域の半数以上を占める可能性があると予想されています。

脆弱性診断サービスとシャドーITの問題

こうした背景の中、企業のITインフラをリスト化し、模擬攻撃で脆弱性を確認する「脆弱性診断サービス」を提供するベンダーが増えています。これにより、企業は自社が把握していないIT資産のリスクを可視化できるようになりますが、依然としてIT部門の管理から外れているIT資産が数多く存在しています。また、クラウドサービスの普及により、事業部門がIT部門に報告せずに外部サービスを独自に利用するケースが増えています。こうした「シャドーIT」は、攻撃者にとって格好の標的となりやすいのが現状です。

インターネットに公開されたIT資産の優先的な保護

このようなリスク環境において、企業がまず取り組むべきは、インターネット上に公開されているIT資産の脆弱性を調査し、特定されたリスクに対して迅速なセキュリティ対策を施すことです。

IPSとWAFの導入の重要性:リスク管理と即応性強化の観点

前項でパッチを早期に適用することの必要性について述べましたが、現実には、サーバー停止が難しいケースや、既存システムへの影響を考慮して即時にパッチを適用できない場合が多くあります。また、攻撃が発生するタイミングによっては、パッチ適用が間に合わないことも珍しくありません。

このような場合、IPS(侵入防止システム)やWAF(Webアプリケーションファイアウォール)が重要な役割を果たします。これらのシステムは不審な通信をブロックするだけでなく、脆弱性が公開された直後に、その脆弱性を突こうとする攻撃に対するシグネチャ(攻撃の特徴を検出するルール)を迅速に提供します。当社の取り扱う製品では、翌日には最新のシグネチャがリリースされるため、IPSやWAFを導入することで、パッチ適用までのリスクを大幅に軽減し、システムの保護と管理を維持することが可能です。

サイバー攻撃による潜在的なリスクと被害

サイバー攻撃が発生した場合、金銭目的が多いとされますが、以下のような深刻なリスクと被害をもたらすことがあります。

内部攻撃の足場として利用されるリスク

攻撃者は侵入したサーバー内のデータを盗み出すだけでなく、同一セグメント内の他サーバーへの攻撃の起点にすることがあります。ネットワーク構成によっては、内部ネットワーク全体へ侵入する経路として利用されるリスクも考えられます。

Webページ改ざんと悪用

Webアプリケーションの侵害により、Webページが改ざんされ、そこを経由して訪問者にマルウェアをばらまくなどの被害が生じる可能性があります。特に公開サーバーは、他組織への侵入や攻撃ツールの配布などに悪用されやすく、被害の範囲は広がりやすいです。

外部への踏み台サーバーとしての悪用

踏み台サーバーとは、攻撃者が身元を隠すために他のサーバーや端末を不正利用するケースを指します。これにより、アクセスしたユーザーの入力情報(例:クレジットカード情報)が窃取される、SQLインジェクションによって機密データが抜き取られるといった二次被害のリスクが高まります。

IPSやWAFの導入は、これらのリスクを抑え、パッチ適用までの保護レイヤーとしてシステムの防御力を大幅に強化するための有効な手段です。

妙化するサイバー攻撃に狙われるエンドポイント「業務PC」

サイバー攻撃は、企業・組織の事業継続に深刻な脅威を与えています。特に、従業員が日常的に利用する「業務PC」が、攻撃者の主なターゲットとなっており、セキュリティ対策の不備が悪用されるリスクが高まっています。

在宅勤務の拡大に伴うセキュリティの隙

在宅勤務の急速な普及により、セキュリティが万全でない状態で業務PCが社外に持ち出されるケースが増加しています。このような状況は、攻撃者にとって格好の攻撃機会を提供しており、セキュリティの隙を突かれるリスクが高まっています。

最も警戒すべきランサムウェアの脅威

特に注意すべきは「ランサムウェア」の脅威であり、企業活動に壊滅的な影響を与える可能性があります。

——————————

データコンサルタントとしての推奨対策

メールセキュリティの強化

多くのサイバー攻撃はメールを介して開始されるため、メールセキュリティの強化は不可欠です。特にクラウドサービスを利用している企業においては、従来のオンプレミス向けのメールセキュリティ製品では不十分であり、クラウド環境に適したセキュリティ対策が求められています。

クラウドサービスのセキュリティ課題

クラウドサービス利用の増加に伴い、従来のオンプレミス型セキュリティ対策では十分に対応できない課題が顕在化しています。クラウド環境に最適化されたセキュリティソリューションを導入することで、エンドポイントとメール経由のサイバー攻撃に対する防御力を強化することが重要です。

コンサルタントとしての提案

ゼロトラストセキュリティモデルの導入

エンドポイントの保護においては、ゼロトラストセキュリティモデルの導入を検討することが有効です。このモデルは、信頼できるユーザーやデバイスであっても、すべてのアクセスを検証し、権限の最小化を実施することで、セキュリティリスクを最小限に抑えることができます。

包括的なセキュリティ教育の実施

また、従業員のセキュリティ意識を高めるための包括的なセキュリティ教育を実施することも不可欠です。特に、フィッシングメールやソーシャルエンジニアリング攻撃に対する認識を深めることで、従業員自身が初期段階で脅威を察知し、適切に対処する能力を向上させることができます。