目次

- 1 DDoS攻撃の脅威と現状

- 2 サイバー攻撃脅威の現状とその影響

- 3 サイバー攻撃の進化と組織が直面するセキュリティ課題の再考

- 4 中小企業を狙うサイバー攻撃とセキュリティ対策の課題

- 5 最新のサイバー攻撃事例と自社防衛のための実践的アプローチ

- 6 製造業が直面するサイバー攻撃の現状とリスク管理の重要性

- 7 サイバー攻撃に対する最適な対策—自組織を守るための包括的アプローチ

- 8 境界型セキュリティモデルの限界とゼロトラストへの移行

- 9 サイバー攻撃の高度化とセキュリティインシデントリスクの拡大

- 10 急増するインターネットサービスへのサイバー攻撃とそのリスク

- 11 IPA「情報セキュリティ10大脅威」に見る、サイバー攻撃のトレンド分析

- 12 サイバー攻撃が事業継続に与える脅威とその対策

- 13 サイバー攻撃とその影響

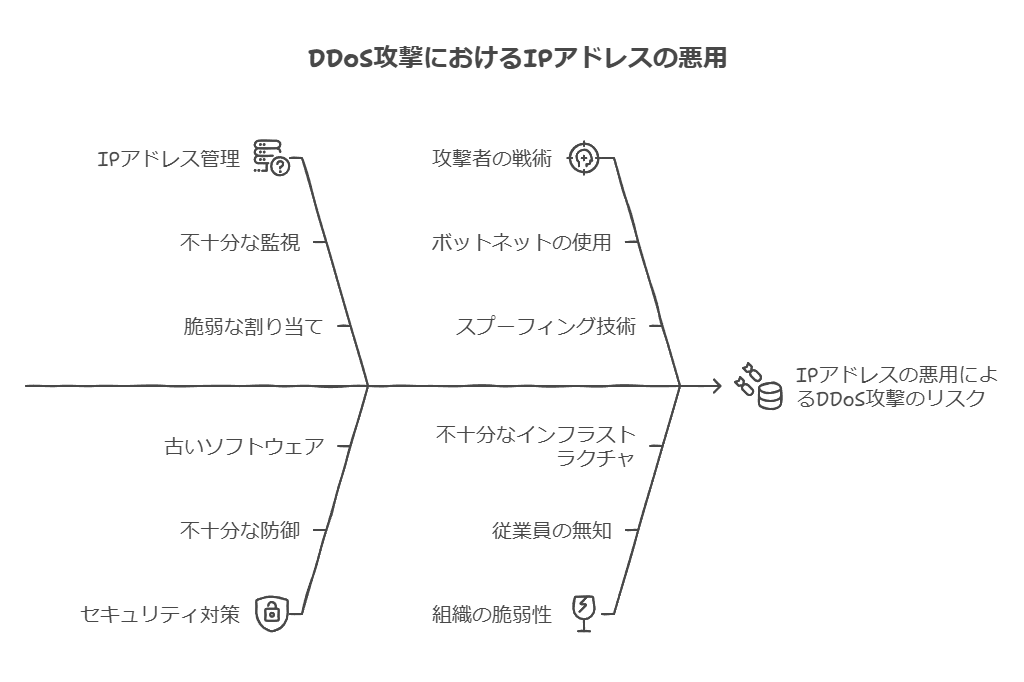

DDoS攻撃の脅威と現状

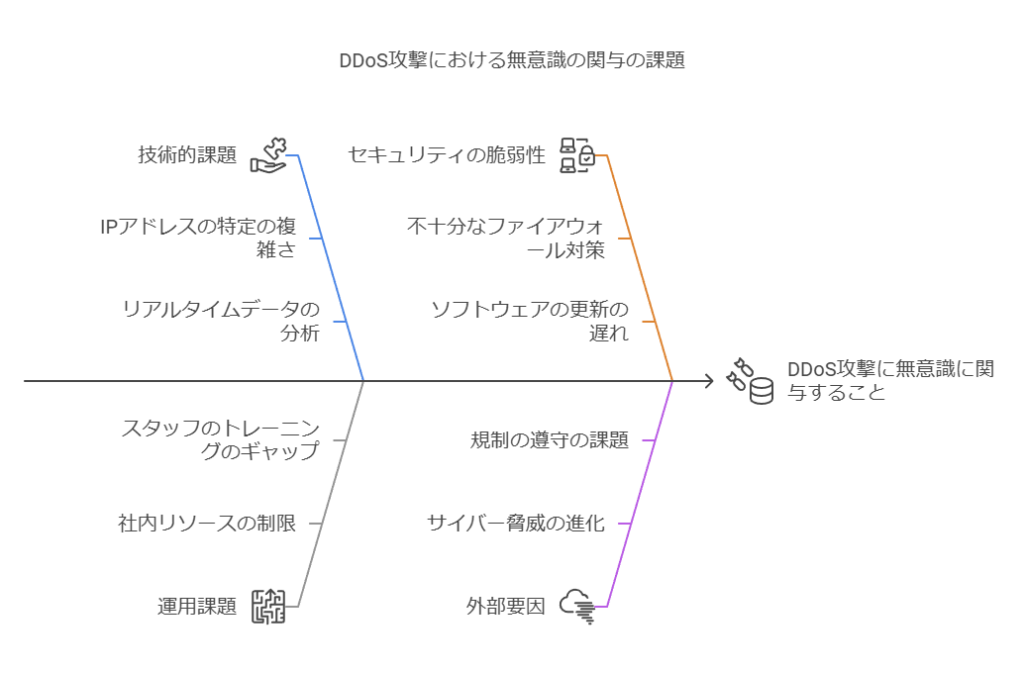

DDoS攻撃は増加の一途を辿り、企業やホスト事業者が持つIPアドレスが、気付かないうちに攻撃者に悪用されるリスクが高まっています。

DDoS攻撃の対象とリスク

多くのIPアドレスを保有する企業やデータセンターは、DDoS攻撃のリスクにさらされ、自社のIPアドレスが不正に利用されることで、攻撃の片棒を担ぐ状況に陥る可能性があります。

見えない脅威と管理の課題

DDoS攻撃に不本意に加担してしまうことは、企業の信頼性やブランド価値を大きく損なう可能性があります。

特定の困難さ

攻撃に悪用されているIPアドレスを迅速に特定することは、技術的にも運用的にも大きなチャレンジです。

——————————

課題解決へのアプローチ

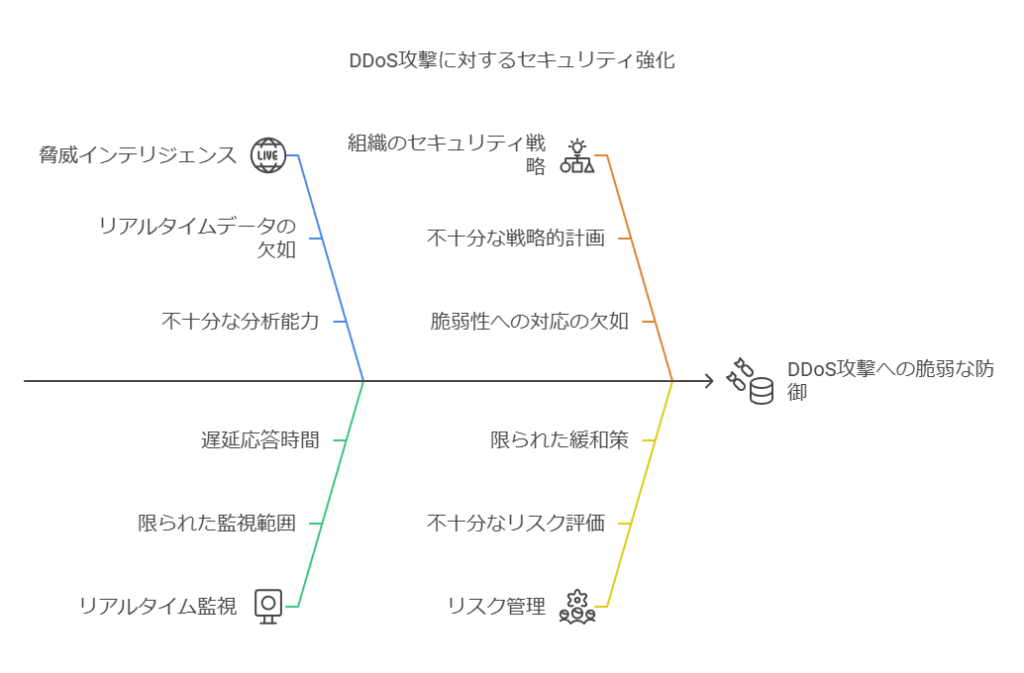

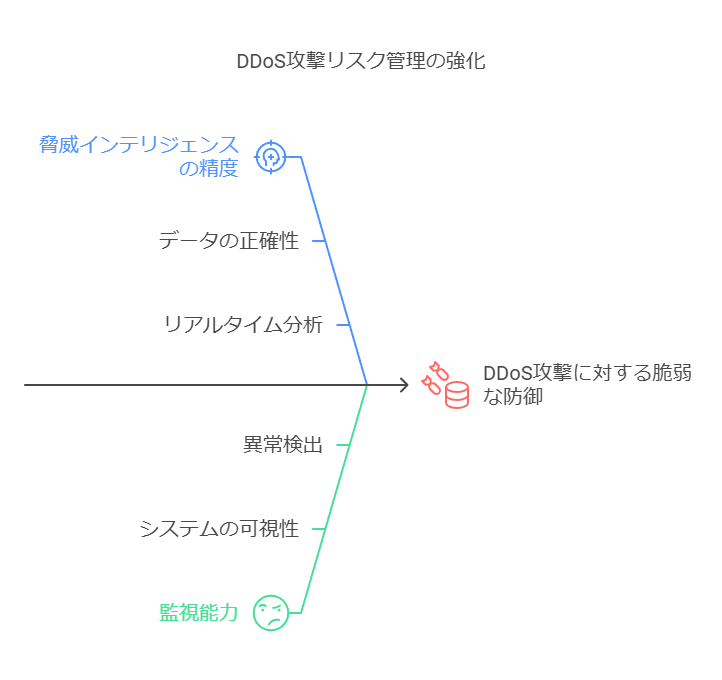

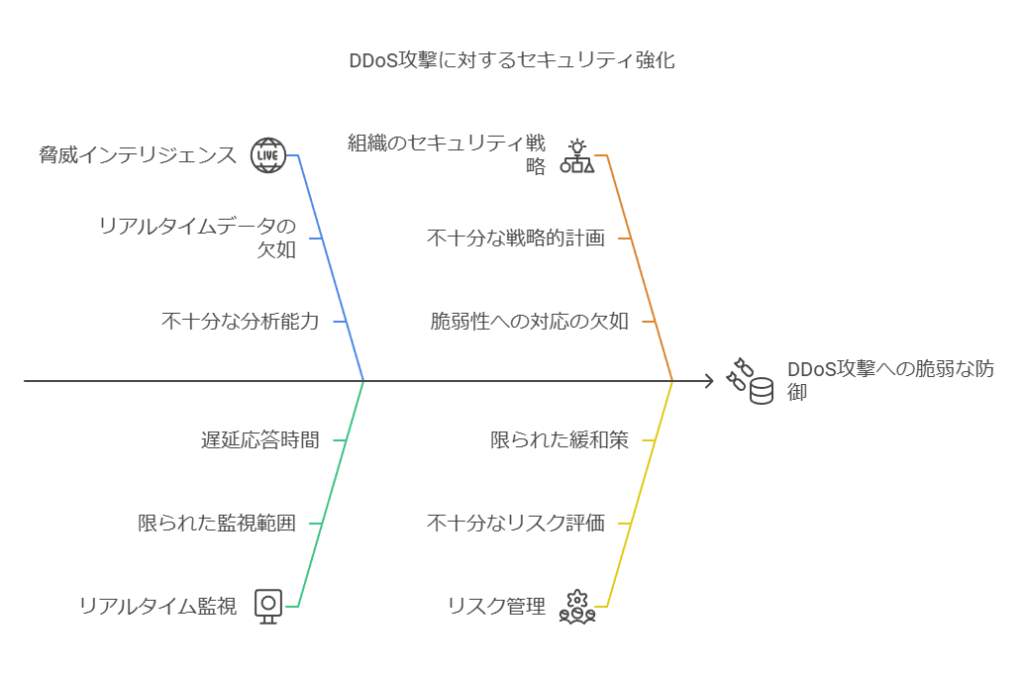

高精度な脅威インテリジェンスの必要性

高精度な脅威インテリジェンスと高度な監視機能を活用することで、DDoS攻撃リスクを可視化し、迅速な対応を可能にすることが求められています。

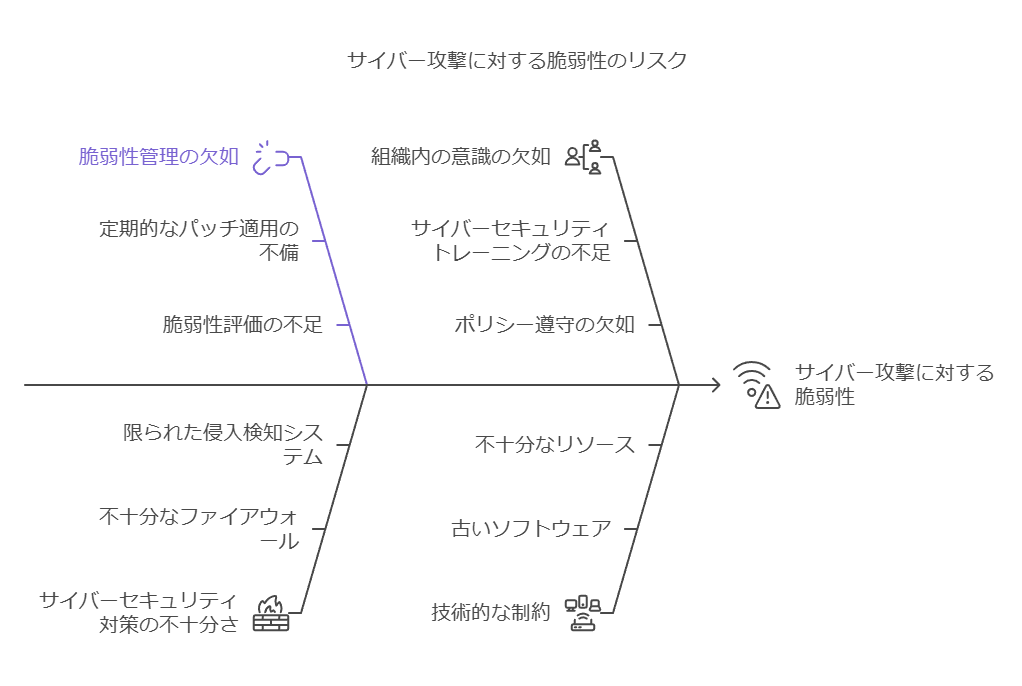

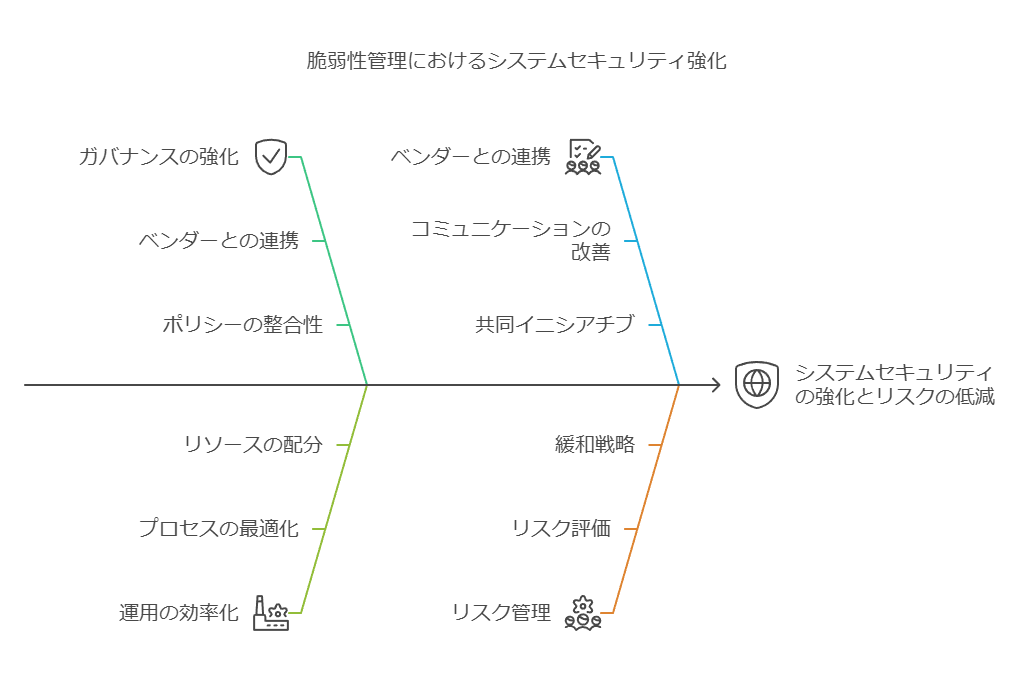

脆弱性管理の課題

脆弱性を放置することで、システムがサイバー攻撃にさらされ、情報漏洩やデータ改竄といった重大なインシデントが発生するリスクが高まります。

——————————

包括的なセキュリティ対策の提案

全社的なセキュリティ戦略の一環として、DDoS攻撃への対応策を強化し、脅威インテリジェンスを駆使したリアルタイム監視を導入することが、リスク低減と信頼性向上に直結します。

脆弱性管理の強化

脆弱性管理を包括的に実施することで、システム全体のセキュリティを強化し、リスクを低減することが可能です。特に、複数のベンダーとの連携を円滑に進めるためのガバナンス体制を構築し、運用の効率化を図ることが鍵となります。

サイバー攻撃脅威の現状とその影響

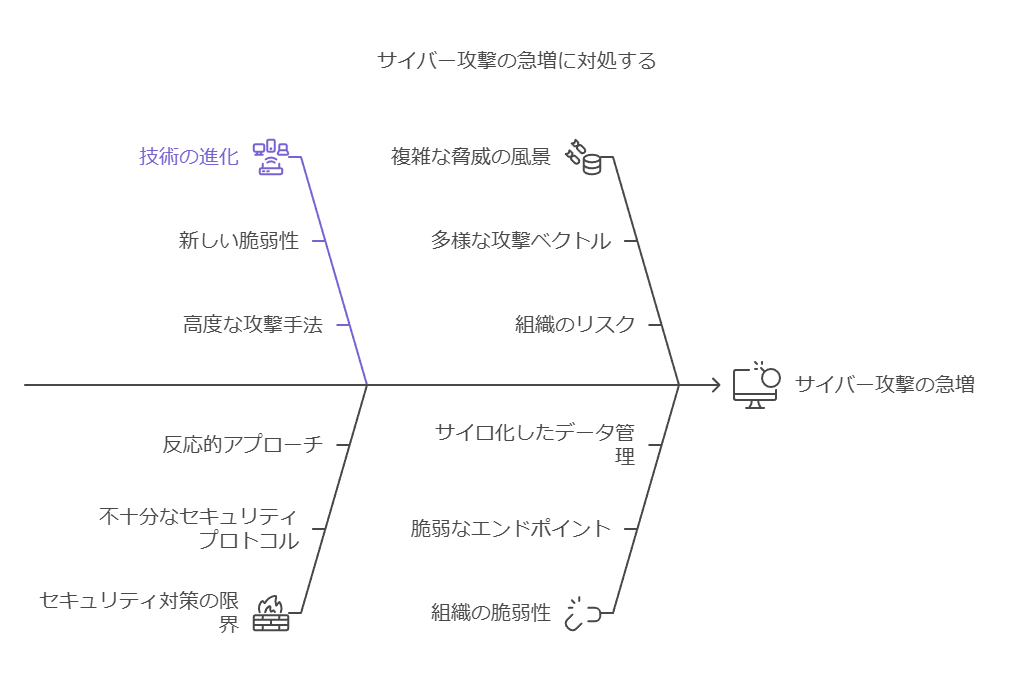

サイバー攻撃の急増とその深刻化

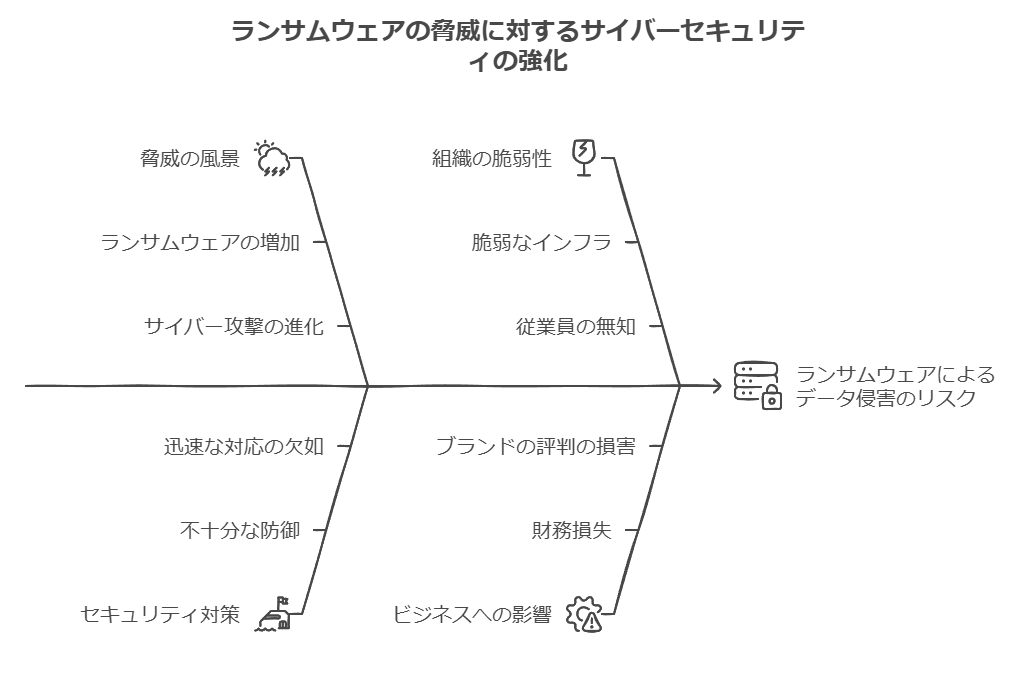

ランサムウェアの急増は、企業の機密情報や顧客データへの脅威を飛躍的に高め、サイバーセキュリティが事業継続の最重要課題として位置づけられるようになりました。

サイバー攻撃通信の増加とその意義

総務省「令和4年版 情報通信白書」によれば、2021年のサイバー攻撃関連通信数は2012年と比較して約33倍に達しました。この増加は、企業が直面するセキュリティリスクの規模と複雑さを如実に示しています。

攻撃対象の多様化と脅威の拡大

2021年に観測されたサイバー攻撃関連通信数は、各IPアドレスに対して「18秒に1回」という頻度に達しており、攻撃対象の多様化とともに、セキュリティ脅威はかつてない規模で急拡大しています。

——————————

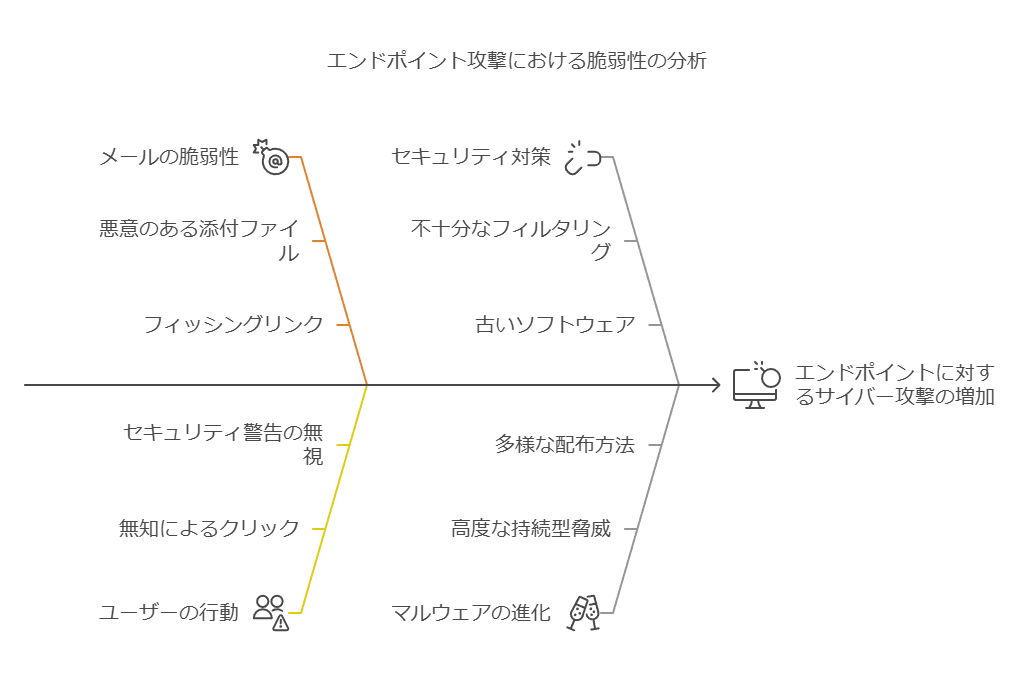

エンドポイントを狙う新たな攻撃手法の分析

多様化するエンドポイント攻撃

これまでのサイバー攻撃は、主にマルウェア感染を通じた攻撃手法が中心でしたが、近年ではその手法が一層多様化し、特にエンドポイントを狙った攻撃が増加しています。

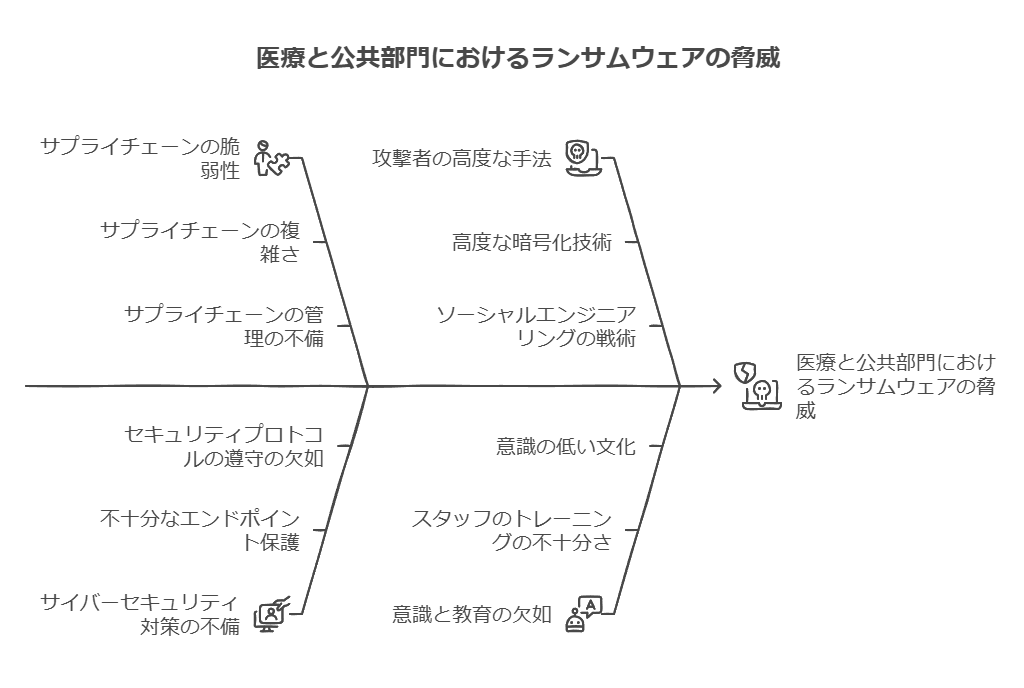

マルウェアとランサムウェアの脅威

マルウェアの侵入経路としては依然として「メール」が多く、悪意ある添付ファイルのクリックや感染サイトへの誘導が主要な手法です。また、ランサムウェアは特に医療機関や公共施設、企業間のサプライチェーンへの被害を拡大させており、エンドポイントセキュリティにおける最大の脅威となっています。

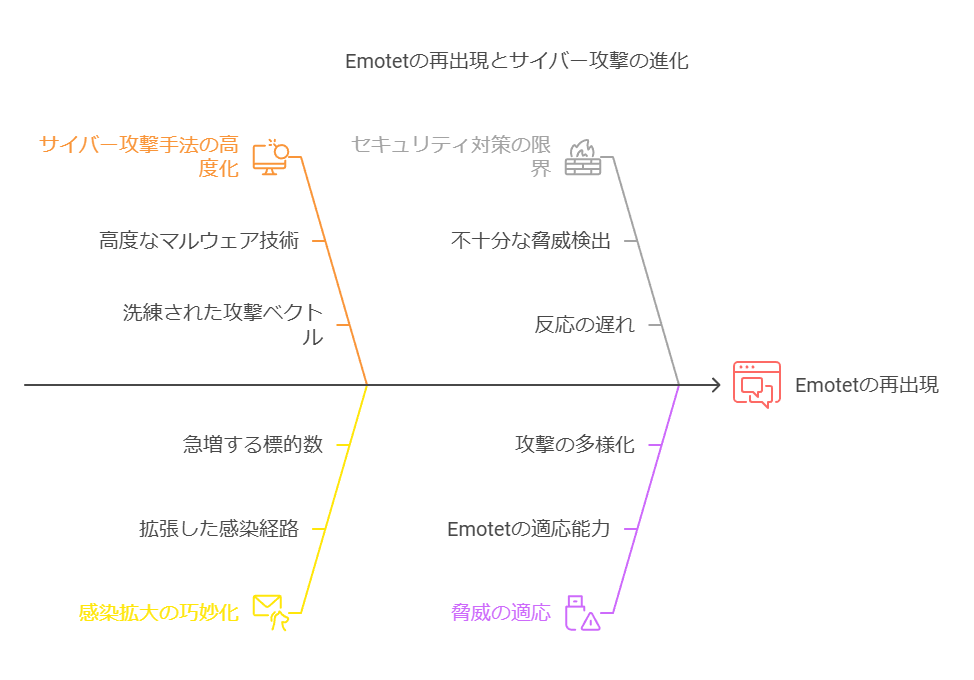

Emotetの再燃とサイバー攻撃の進化

2021年に一度沈静化した「Emotet」が2022年に再燃し、その感染拡大はサイバー攻撃手法の高度化と巧妙化を物語っています。

——————————

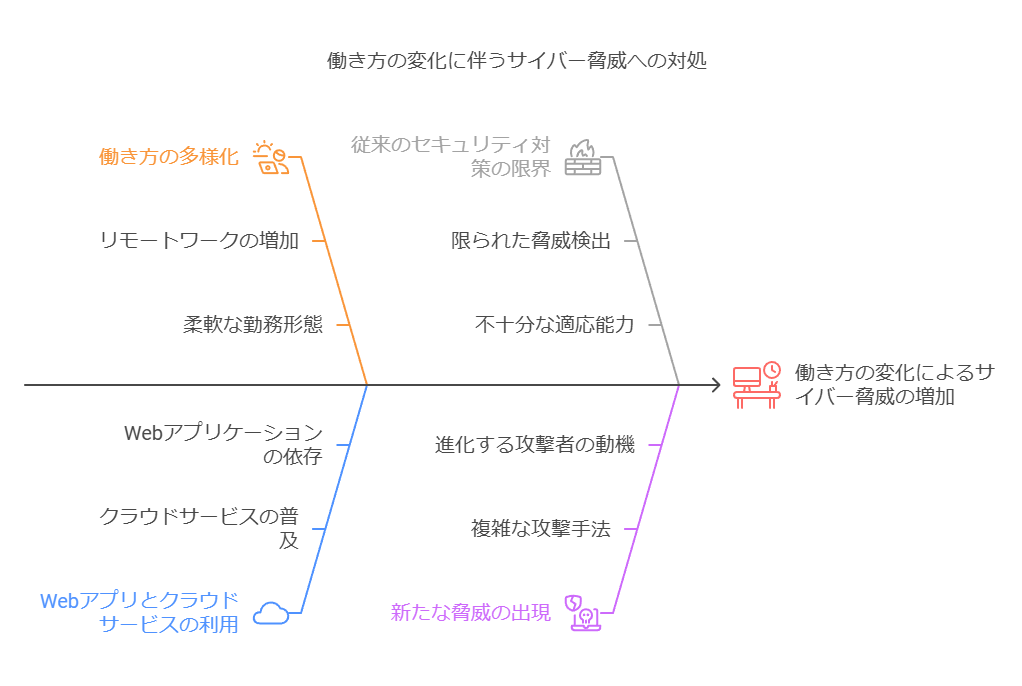

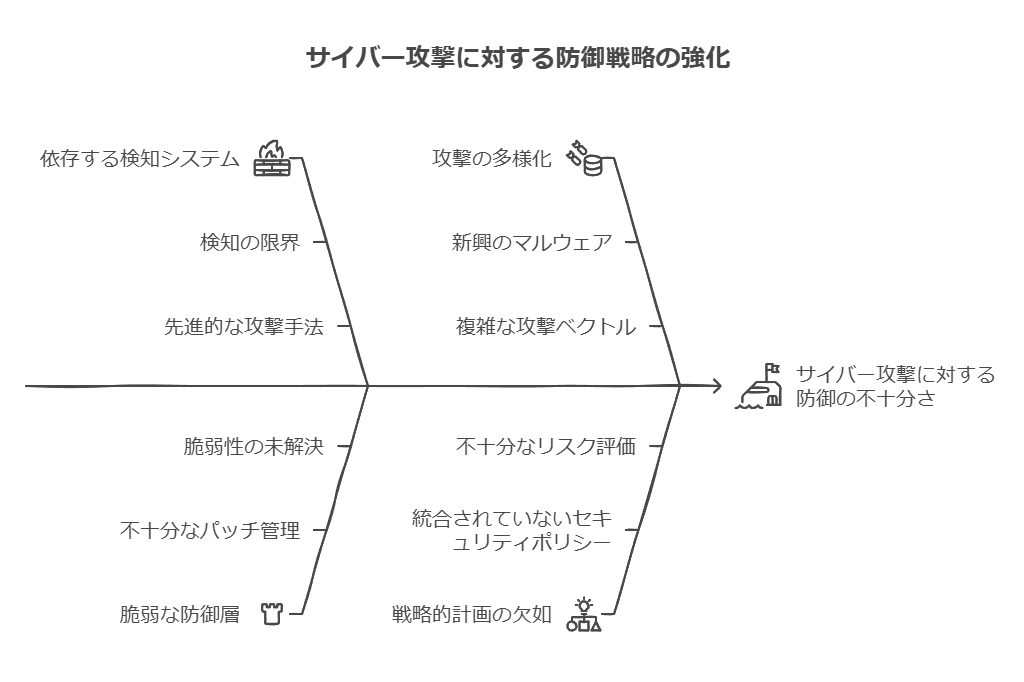

既存セキュリティの限界と新たな防御戦略の提案

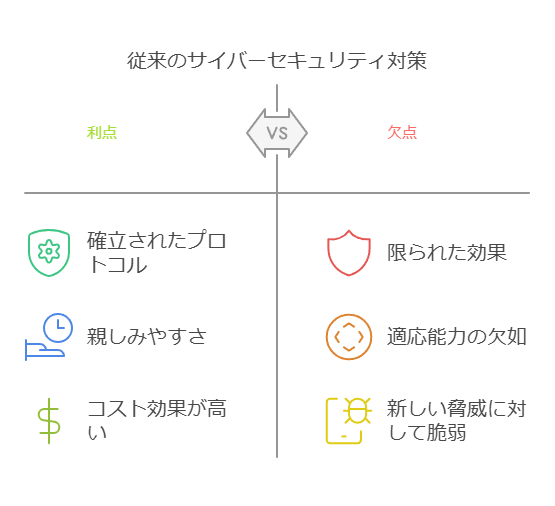

従来のセキュリティ対策の限界

働き方の多様化に伴い、Webアプリやクラウドサービスの利用が急増する一方、これらを標的とする攻撃が急増しています。従来のセキュリティ対策だけでは、こうした新たな脅威に対応するには限界があります。

検知に頼る対策の課題

セキュリティ製品も進化していますが、依然として「検知」に頼るアプローチでは、サイバー攻撃のすべてを防ぐことはできません。企業は、侵入を前提とした多層防御の戦略を構築する必要があります。

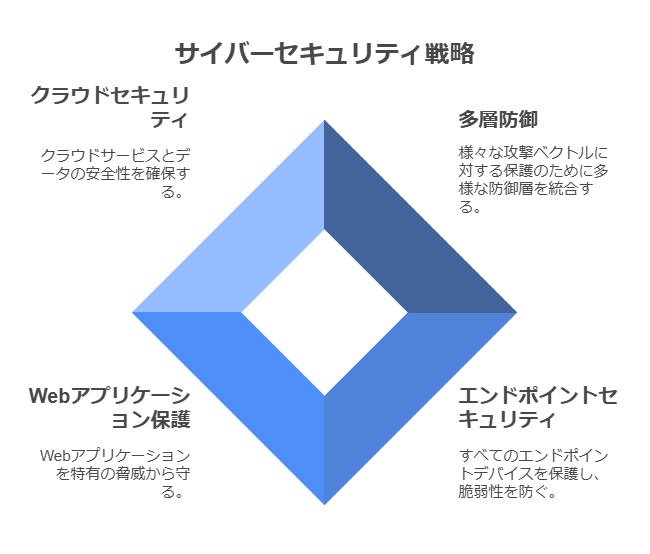

多層防御戦略と具体的対策の提案

エンドポイントを狙う多様な攻撃から組織を守るためには、多層防御の戦略を構築し、Webアプリやクラウドサービスを含む全体的なセキュリティ体制を再評価することが不可欠です。具体的には、脅威の検知と予防を統合した新たなセキュリティアプローチを採用することが求められます。

データコンサルタントの視点から現状の脅威に対する企業の課題を明確にしつつ、具体的な対策の必要性と戦略的な解決策を提案する施策を提示しました。

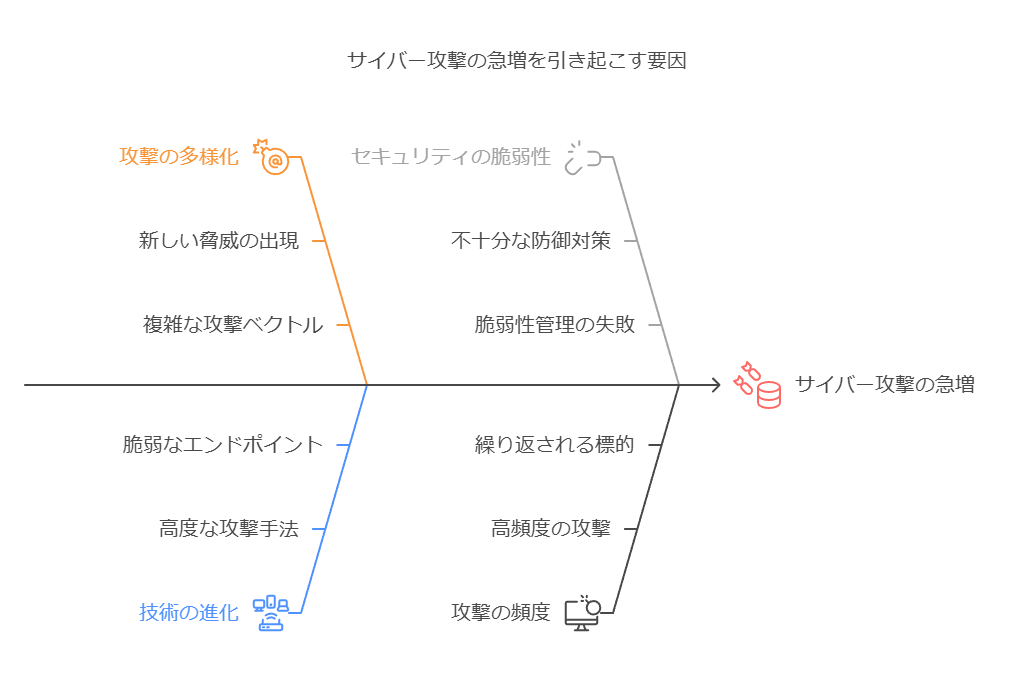

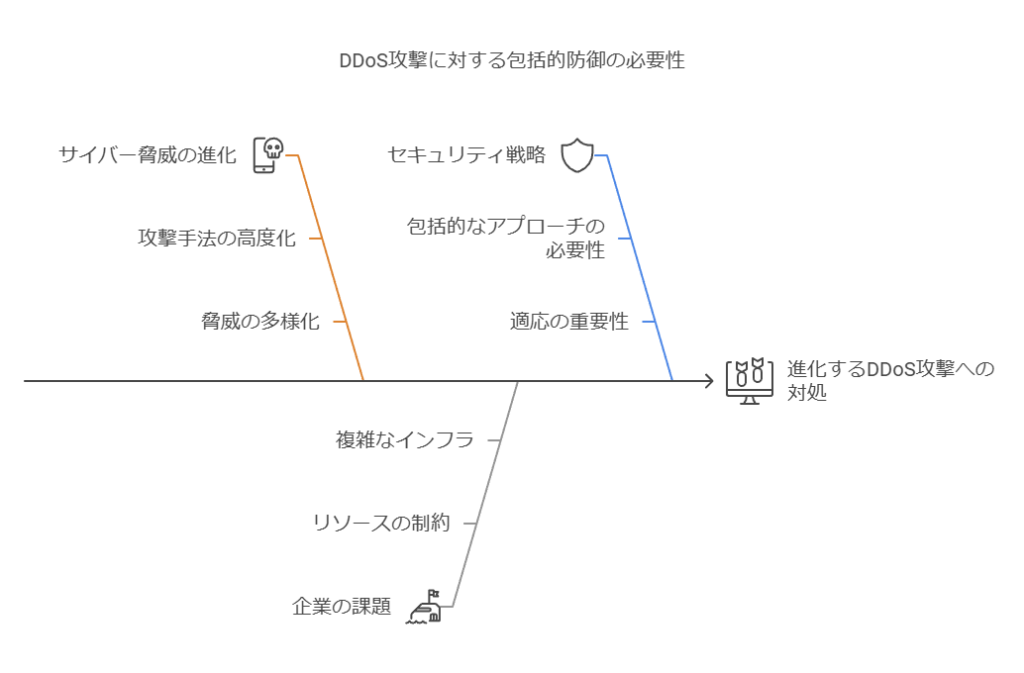

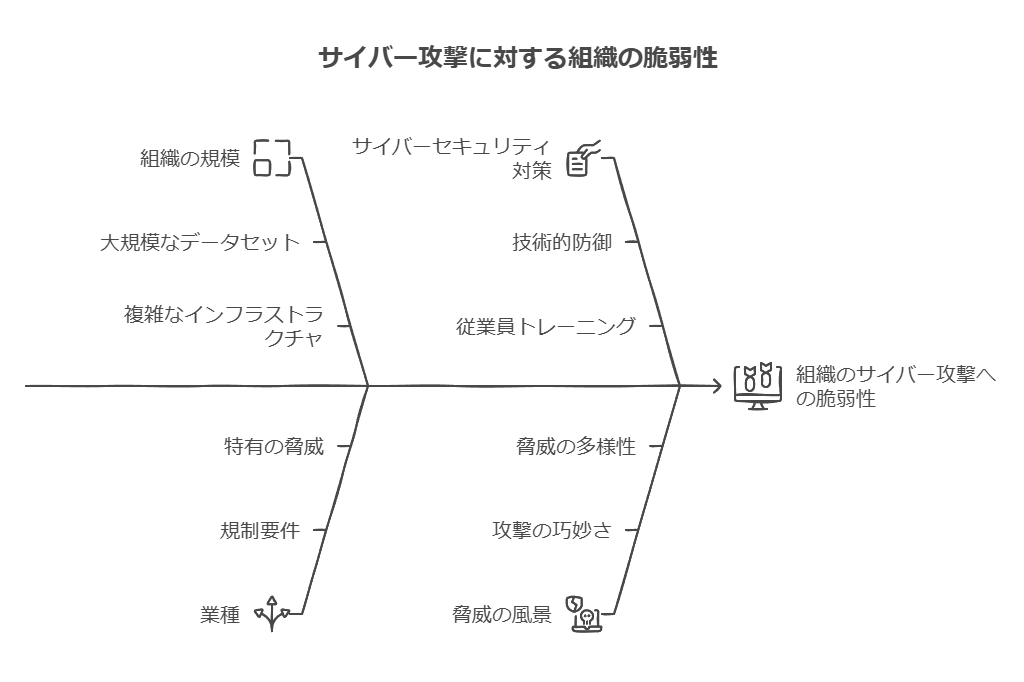

サイバー攻撃の進化と組織が直面するセキュリティ課題の再考

1. デジタル化の進展に伴うサイバー攻撃の多様化: ビジネスのデジタル化が加速する中、WebサイトやWebアプリケーションを介した取引が多様な業界・業種で普及しています。これに伴い、サイバー攻撃の手法も高度化・多様化してきています。特に、特定のWebアプリケーションに存在する脆弱性を悪用した攻撃や、サービス提供の継続を妨害するDDoS攻撃が増加しており、これらの脅威に対して多くの企業が疲弊しているのが現状です。

例えば、「クロスサイトスクリプティング(XSS)」や「SQLインジェクション」といった攻撃は、Webアプリケーションの脆弱性を直接狙い、機密データの流出やアプリケーションの乗っ取りを引き起こします。また、「DDoS(分散型サービス拒否)攻撃」は、Webサイトやサーバーを過負荷状態にしてダウンさせ、サービス停止を引き起こします。これらの攻撃は単に一時的なサービス停止にとどまらず、他のシステムへの攻撃の踏み台にされたり、データ搾取、取引の機会損失、さらには企業・ブランド価値の低下といった深刻な影響を引き起こす可能性があります。

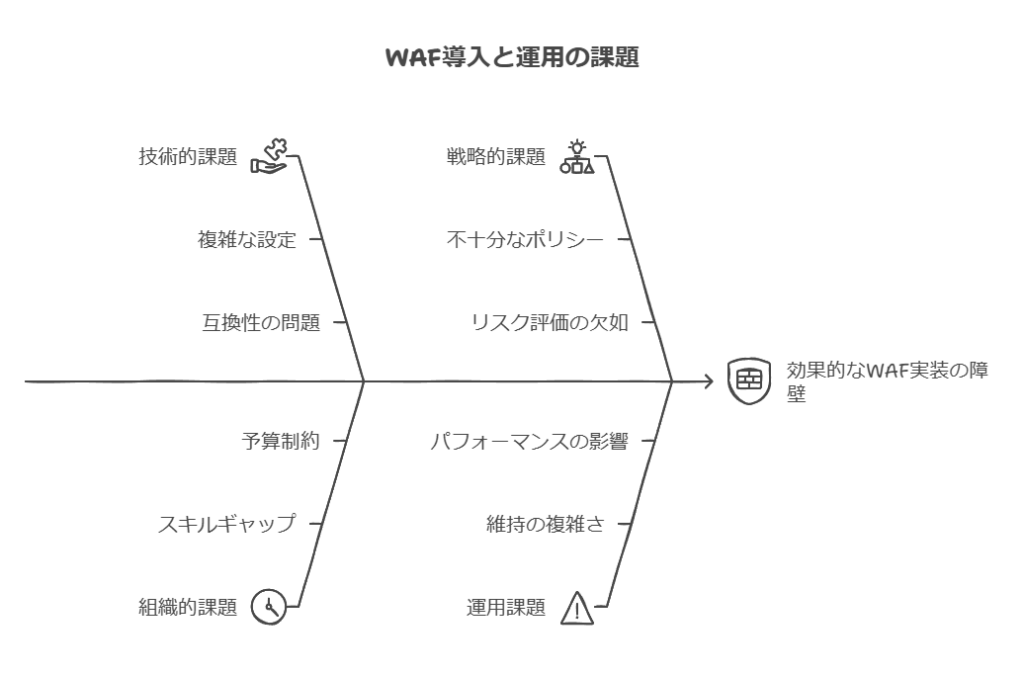

2. サイバー攻撃の継続的な脅威とその対策における課題: サイバー攻撃が日常的に繰り返される中、企業や組織はこれらの脅威に対処するために多大なリソースを割かなければならず、セキュリティ対策が大きな負担となっています。たとえば、Webアプリケーションのセキュリティを強化するために「WAF(Web Application Firewall)」を導入したとしても、運用コストや管理の複雑さなど、さまざまな新たな課題が発生することが少なくありません。

3. ファイアウォールの限界と次世代セキュリティ対策への移行: 従来、企業のネットワークセキュリティ対策の中心として「ファイアウォール」が活躍してきました。ファイアウォールは、外部ネットワークからの不正な侵入を防ぐ重要な役割を担い、サイバー攻撃に対して一定の防御を提供してきました。しかし、企業システムのネットワーク環境は、VPN、専用線ネットワーク、オンプレミス環境、データセンター、そしてハイブリッドクラウドといった多層的で統合的な大規模ネットワークへと進化しており、従来型のファイアウォールでは最新のセキュリティ脅威に対応しきれないという課題が浮上しています。

そのため、企業や組織は、従来のファイアウォールに代わる、あるいは補完する次世代のセキュリティ対策の導入を検討する必要があります。これには、ゼロトラストアーキテクチャの導入や、AIを活用した高度な脅威検知、EDR/XDR(Endpoint Detection and Response/Cross Detection and Response)など、最新のセキュリティ技術を取り入れることが求められます。

4. 組織のセキュリティ戦略に対するデータコンサルタントの提言: データコンサルタントとして、組織が直面するセキュリティ課題に対しては、以下のようなアプローチを提案します。

リスクアセスメントの再評価: 現行のセキュリティ対策が最新の脅威に対して適切であるかを定期的に評価し、必要に応じて強化策を講じる。

包括的なセキュリティ対策の導入: ファイアウォールに依存するのではなく、WAF、EDR/XDR、AIベースの脅威インテリジェンスなど、複数の防御層を統合的に活用する。

運用効率の最大化: 複雑化するセキュリティ対策に対しては、自動化ツールや管理プラットフォームを活用し、人的リソースの負担を軽減する。

これらの戦略を実施することで、企業はサイバー脅威に対する防御力を向上させ、デジタルビジネスの安全性と信頼性を確保することが可能になります。

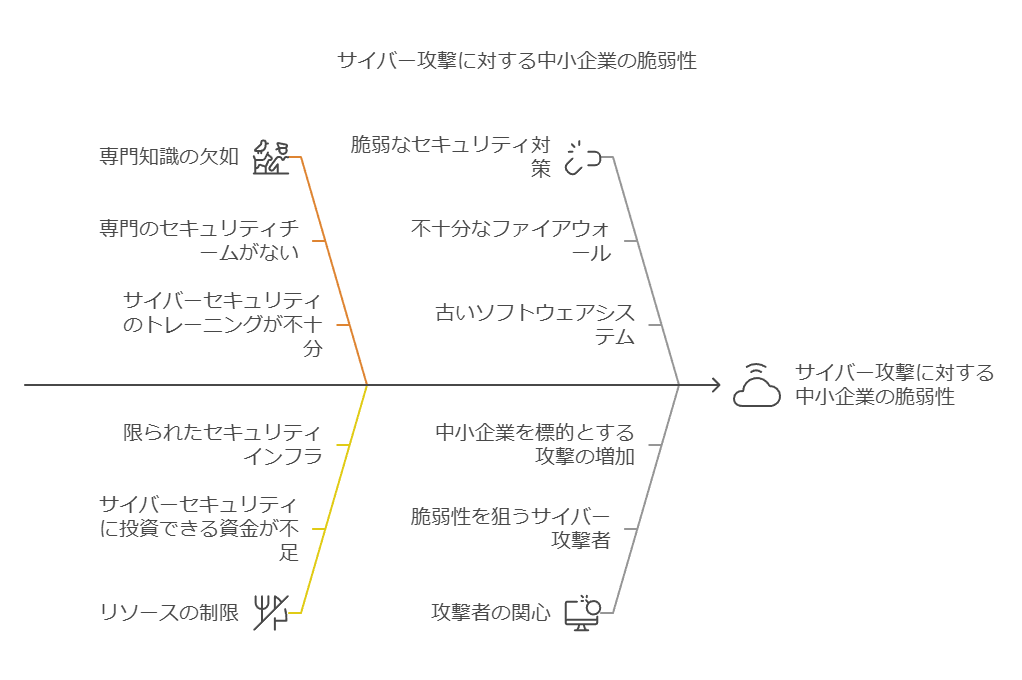

中小企業を狙うサイバー攻撃とセキュリティ対策の課題

1. 中小企業が主要な標的となる理由: セキュリティ対策が十分に整っていない中小企業は、サイバー攻撃者にとって魅力的なターゲットとなりやすいです。特に、専門のセキュリティ部門や専門人材を持たない中小企業は、その脆弱性から攻撃を受けやすくなっています。攻撃者は、中小企業を攻撃の起点とし、サプライチェーン全体に感染を広げる戦略をとることが増えています。このため、IPA(情報処理推進機構)は、あらゆる組織が被害に遭う可能性を考慮し、事前準備の重要性を強調しています。

2. 従来のサイバーセキュリティ対策の限界と新たな脅威: サイバー攻撃は進化を続けており、従来のサイバーセキュリティ対策はその新しい手口に対して限界を迎えています。特に、ウイルス対策ソフトが依存している防御技術は過去の情報に基づいているため、新しい攻撃手法や未知の脅威に対しては十分な対応ができません。これにより、セキュリティ担当者と攻撃者の間で「いたちごっこ」のような戦いが繰り広げられているのが現状です。

3. Webアプリケーションファイアウォール(WAF)の重要性と導入・運用の課題: Webセキュリティ対策の中核として「WAF(Webアプリケーションファイアウォール)」は重要な役割を果たしています。WAFは、WebサイトやWebサーバへの攻撃を遮断し、情報漏えいや改ざん、サーバダウンなどの脅威から組織を保護します。しかし、実際のWAFの導入や運用にはいくつかの課題が存在します。

導入費用と運用コストのハードル: 多くの中小企業では、WAFの導入にかかる高額な初期費用や、継続的な運用コストが大きな負担となっています。このため、WAFの導入を断念する企業も少なくありません。

専門人材の不足: WAFの効果を最大化するためには、適切なルール策定やチューニングが必要です。しかし、多くの中小企業では、これを行える専門人材が不足しており、効果的な運用が難しくなっています。

誤検知と運用上のトラブル: WAFの運用中には、誤検知や運用上のトラブルが発生することがあり、これに対応するための人的リソースが不足している企業では、運用がさらに困難になります。

4. 中小企業におけるセキュリティ戦略の再評価: データコンサルタントとして、中小企業が直面するこれらのセキュリティ課題に対処するためには、コスト効率の高いソリューションの提案や、外部パートナーの活用を含む戦略的なアプローチが必要です。また、セキュリティ対策の自動化やクラウドベースのセキュリティサービスの利用を検討することで、限られたリソースでも効果的なセキュリティを実現する方法を模索することが求められます。

最新のサイバー攻撃事例と自社防衛のための実践的アプローチ

1. すべての企業が標的に:規模を問わないサイバー攻撃の現実 近年、企業の規模や業種に関わらず、すべての組織がサイバー攻撃の標的となっています。高度化・巧妙化するサイバー攻撃から自社を守るためには、具体的な事例を理解し、自社に適した対策を講じることが重要です。本セクションでは、国内外のサイバー攻撃事例を基に、現代のセキュリティ運用における課題と解決策を詳しく解説します。

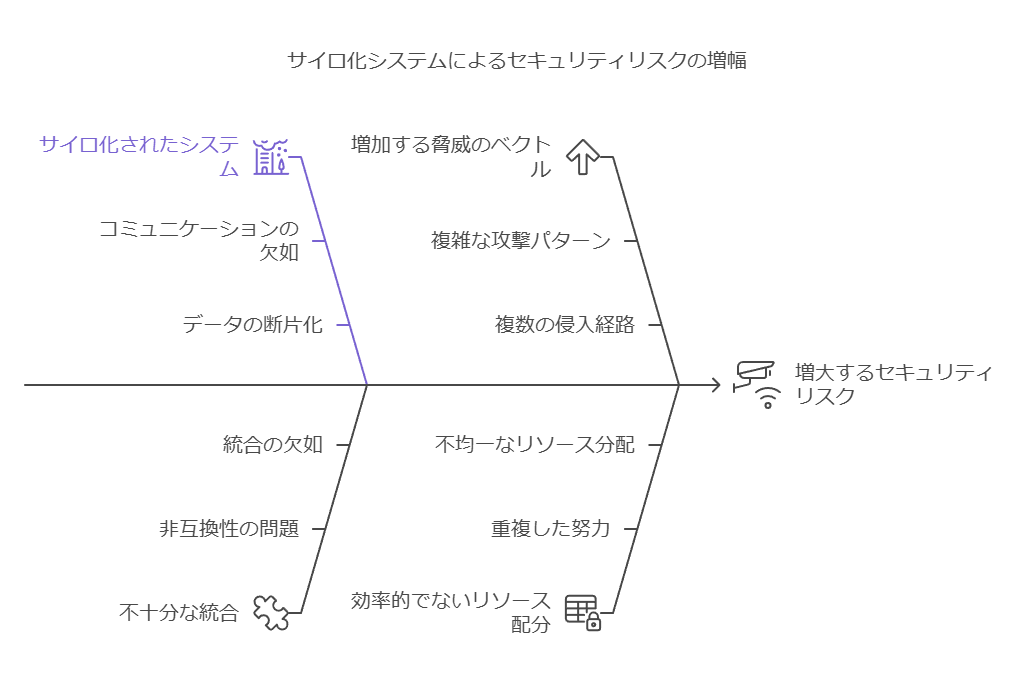

2. サイロ化したシステムとセキュリティ運用の課題 サイバー攻撃に対する防御策として、従来のシステムはサイロ化された形で構築されてきましたが、このサイロ化がセキュリティリスクを増幅させる原因となることが多く見受けられます。また、セキュリティベンダーの撤退やサポート終了による影響も無視できません。これらの課題に対処するためには、システム全体を見渡せる統合的なセキュリティ戦略が求められます。

3. エンドポイントを狙う多様な攻撃手法とその対策 サイバー攻撃の多くは、エンドポイント(PC、サーバ、スマートフォン、タブレットなど)を狙う形で実行されます。特にマルウェアは、メールを通じて侵入することが一般的であり、悪意ある添付ファイルのクリックや、感染サイトへの誘導リンクなどが主な手口です。これに対処するためには、ネットワークセキュリティだけでなく、エンドポイントセキュリティの強化が不可欠です。

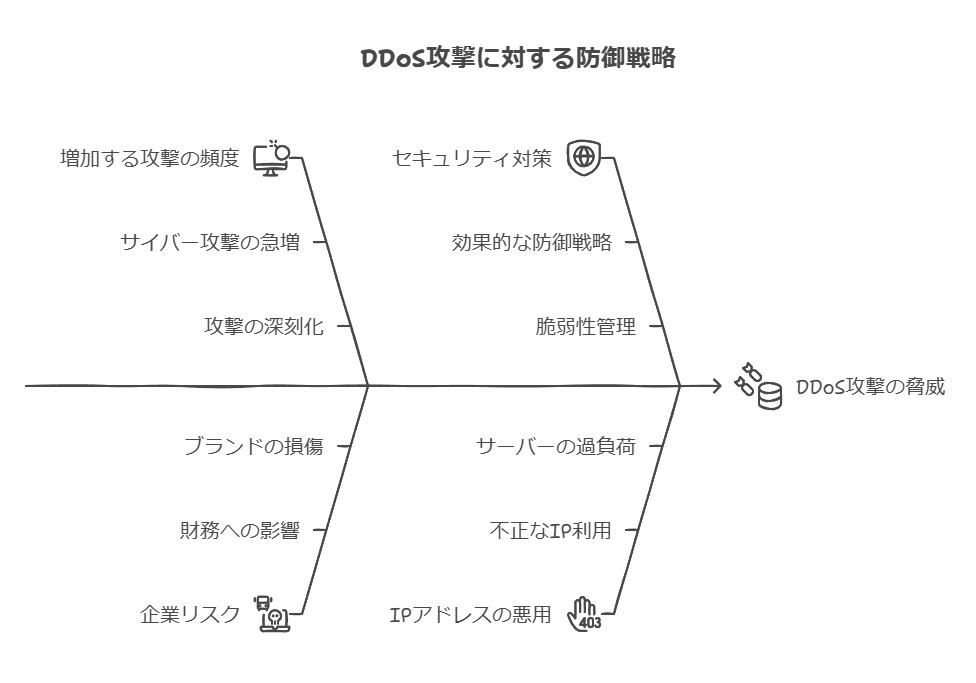

4. 日本国内で増加するDDoS攻撃の脅威とその対策 近年、日本国内ではDDoS攻撃(分散型サービス拒否攻撃)が増加しており、政府機関や大手企業がその標的となっています。DDoS攻撃は、複数の攻撃元からウェブサイトやサーバーに過剰なアクセスを送り、サービス提供を妨害する手法です。この攻撃は、大企業だけでなく中小企業も無差別に狙われるため、いつ脅威に遭遇するかわからない状況です。

5. 巧妙化するDDoS攻撃への包括的対策の必要性 従来からあるネットワーク層へのボリューム攻撃に加え、アプリケーション層を狙ったより巧妙なDDoS攻撃が増えています。これに対応するには、広範なカバーが可能な包括的な対策が必要です。実際の導入事例を踏まえ、DDoS攻撃に対する具体的な対策方法を検討することで、企業の防御力を強化することが可能です。

このように、サイバー攻撃の現状を理解し、具体的な課題と対策を講じることが、組織を守るために不可欠です。データコンサルタントとしては、クライアントに対し、最新の脅威に対応した包括的なセキュリティ戦略の構築と、運用プロセスの見直しを推奨します。

製造業が直面するサイバー攻撃の現状とリスク管理の重要性

1. 製造業のデジタルシフトに伴う新たなリスクの浮上 日本の製造業は、従来のオートメーション時代から、インダストリー4.0、DX(デジタルトランスフォーメーション)、さらにデジタルツインの導入へと進化を遂げています。このデジタルシフトは、製造プロセスの効率化と生産性向上をもたらしましたが、同時にIT/OT(Operational Technology)環境が高度化し、サイバー犯罪者にとっての新たな攻撃対象として注目されています。警察庁の「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェア被害を受けた国内企業の約3割が製造業であり、製造業が特にサイバー脅威にさらされていることが明らかになっています。

2. サイバー攻撃のアタックサーフェースの拡大とその脆弱性 デジタル技術の急速な普及により、製造業を含む多くの企業がデジタル基盤上でのビジネス展開を強化しています。インターネットやクラウドサービスの普及、IoTデバイスの増加、ビッグデータやAIの活用といった要素が、ビジネスにおける競争力を高める一方で、サイバー攻撃の対象範囲、いわゆる「アタックサーフェース」を急速に拡大させています。このような状況下では、悪意ある攻撃者が外部公開されているIT資産の脆弱性を悪用し、攻撃手法を多様化させています。

3. 全社的な脆弱性管理の課題とリスク軽減の必要性 製造業におけるデジタル基盤の拡大に伴い、各部署が独自にWebサイトやドメインを立ち上げるケースが増えていますが、それに伴う外部公開IT資産の棚卸しが不十分な企業が多く見受けられます。これにより、全社的な脆弱性管理が困難になり、結果的にサイバー攻撃によるセキュリティ・インシデントのリスクを高める要因となっています。データコンサルタントとしては、まず外部公開IT資産の全体像を正確に把握し、その脆弱性を特定した上で、全社的なセキュリティ対策を講じることが不可欠です。これにより、サイバー攻撃から組織を保護し、ビジネスの継続性を確保するための基盤を整えることができます。

データコンサルタントとしての視点から、リスク管理の重要性や全社的なアプローチの必要性が提示しました。

サイバー攻撃に対する最適な対策—自組織を守るための包括的アプローチ

1. セキュリティ脅威の現状と攻撃手法の傾向 国内企業を取り巻くサイバーセキュリティの脅威は日々進化しています。総務省やNICT、日本ネットワークセキュリティ協会の統計情報や資料を基に、現在のセキュリティ脅威の現状と、主に狙われる攻撃手法のトレンドを分析します。この情報は、企業が自組織の脅威を正しく認識し、リスクマネジメントを行う上で非常に重要です。

2. インシデント対応のコストとプロセスの可視化 セキュリティインシデントが発生した際、迅速かつ効果的な対応が求められます。インシデント対応の具体的なプロセスや、必要な対応コストについて分かりやすく解説し、経営層やIT部門が適切な判断を下せるよう支援します。特に、エンドポイント・セキュリティの限界を超えた攻撃に対しては、アプリケーション隔離による最新のセキュリティソリューション「HP Sure Click Enterprise」を提案し、その特長をデモンストレーションで詳しくご紹介します。

3. DDoS攻撃の脅威とその増加傾向 近年、日本はDDoS攻撃の標的国Top5に入り、Webサーバー等に対するDDoS(Distributed Denial of Service)攻撃が増加しています。特に、グローバルな政治的不安定さが背景にあるため、この攻撃の脅威がますます身近なものとなっています。インフラ系、金融機関、サービスプロバイダー等は特に狙われやすく、DDoS対策が急務となっています。具体的な被害事例を踏まえ、企業が直面する脅威を理解し、必要な対策を講じることが求められます。

4. 企業ごとのDDoS対策の必要性と選定基準 企業が提供するサービスや業界によって、必要なDDoS対策は異なります。対策をクラウドで実現すべきか、オンプレミスで対応すべきかなど、数多くのソリューションの中から最適なものを選定することは困難です。それぞれの企業環境に適した対策を選定するためには、具体的な判断基準が必要です。企業ごとに異なるリスクプロファイルを評価し、最適なソリューションを選択するためのフレームワークを提示します。

5. 企業に最適なDDoS対策の選定と具体的な対策提案 業界をリードするRadwareの専門知識を活用し、DDoS攻撃の動向を分析し、企業ごとに最適な対策の選び方を解説します。体系化されたソリューション選定ガイドに基づき、具体的な提案を行い、企業のセキュリティ体制を強化するための支援を提供します。

6. データコンサルタントからの提言 サイバー攻撃の脅威が増す中で、各企業は自社のセキュリティ体制を再評価し、包括的な対策を講じることが不可欠です。データコンサルタントとしては、最適なセキュリティソリューションの選定と導入を支援し、企業ごとのリスクプロファイルに基づいた具体的なセキュリティ強化策を提案します。これにより、企業はサイバー攻撃から自社を守り、業務の継続性を確保するための万全の体制を整えることが可能となります。

ここでは、データコンサルタントの視点から、企業ごとに異なるセキュリティ対策の選定基準と具体的なアプローチを強調しました。また、DDoS攻撃に対する脅威の増加傾向を踏まえ、企業のリスクプロファイルに基づいたソリューションの選定と導入支援の重要性を明確にしています。

境界型セキュリティモデルの限界とゼロトラストへの移行

サイバー攻撃の高度化により、従来の「境界型セキュリティモデル」では企業の安全を完全には守りきれない状況が生まれています。リモートワークやクラウドサービスの利用が急速に拡大する中で、その脆弱性を突く攻撃が増加し、事業継続を脅かすリスクが高まっています。ファイアウォールやVPNを中心とした境界型セキュリティだけでは、企業の防御力が不十分となり、信頼できるセキュリティモデルとして「ゼロトラスト」が急速に注目されています。このゼロトラストモデルは、あらゆるトラフィックやアクセスを信頼せず、常に検証を行うことで、ネットワーク環境のセキュリティを強化することを目的としています。

エンドポイントを狙う多様化・高度化する攻撃

サイバー攻撃者は、特にエンドポイントを標的とした攻撃手法を高度化させています。マルウェアの侵入経路として依然として「メール」が主要な手段であり、悪意のある添付ファイルやリンクを通じて、PCやサーバ、スマートフォン、タブレットなどのエンドポイントが攻撃の発端となるケースが多く見受けられます。このような状況下では、ネットワーク上のセキュリティ対策に加え、エンドポイントそのものや、端末に保存された情報を守る「エンドポイント・セキュリティ対策」の強化が不可欠です。

既存のエンドポイント・セキュリティが抱える課題と新たな対策の必要性

働き方の多様化により、Webアプリケーションやクラウドサービスの利用が拡大している一方で、エンドポイントを狙う攻撃はますます高度化し、従来のエンドポイント・セキュリティ対策では、これらの攻撃を防ぐことが困難になっています。企業が今後も安全に業務を続けるためには、従来のセキュリティ対策を超える、新たなエンドポイント・セキュリティ戦略の導入が求められています。

ここでは、境界型セキュリティの限界を示しつつ、ゼロトラストモデルへの移行の必要性を強調しています。また、エンドポイントを狙う攻撃の高度化を背景に、従来のエンドポイント・セキュリティでは不十分であることを指摘し、新たな対策の必要性を訴えています。

サイバー攻撃の高度化とセキュリティインシデントリスクの拡大

現在、ランサムウェア攻撃やサプライチェーン攻撃といった多様で高度化するサイバー攻撃が増加しており、企業に深刻な被害をもたらしています。特に、テレワークの普及やグローバルなサプライチェーンの拡大に伴い、セキュリティが脆弱な環境下でのマルウェア感染や情報漏えいなどのインシデントが多発しています。これにより、セキュリティインシデントは企業の事業継続における大きなリスクとして浮上しており、適切なセキュリティ対策の重要性がこれまで以上に高まっています。

セキュリティインシデントが企業経営に及ぼす影響と専門家の活用の重要性

セキュリティインシデントが発生すると、企業は顧客や取引先からの信頼を失うリスクに直面します。機密情報や個人情報の漏えいは、企業ブランドや競争力に大きなダメージを与え、データ復旧やシステム修復にかかる費用が膨大になることもあります。さらに、インシデントによる被害を受けた企業や個人への損害賠償が必要となり、最悪の場合、事業継続が困難になることもあります。

こうしたリスクに対処するためには、平時から万全のインシデント対応体制を整えておくことが不可欠です。しかし、スキルや人材の不足により、自社内での迅速かつ効果的な対応が困難な企業は多く見られます。このため、外部のセキュリティ専門家を活用することが重要となりますが、近年ではセキュリティインシデントの多発により、対応可能な専門家の確保が難しくなっている現状があります。

インシデント対応体制の強化と外部専門家の戦略的活用

セキュリティインシデントへの対応を迅速かつ効果的に行うためには、自社内のセキュリティ体制の強化とともに、外部のセキュリティ専門家との連携を戦略的に進めることが求められます。特に、外部専門家が不足する状況下では、事前に信頼できるパートナーを確保し、継続的なモニタリングやインシデント対応プロセスの定期的な見直しを行うことが重要です。これにより、万が一の事態に備え、迅速かつ適切な対応が可能となり、事業への影響を最小限に抑えることができます。

ここでは、企業にとってのサイバー攻撃の脅威とその影響を明確にした上で、インシデント対応の重要性と外部専門家の戦略的活用の必要性を強調しています。また、セキュリティ体制の事前準備とパートナーシップの重要性を具体的に提案する内容にしました。

急増するインターネットサービスへのサイバー攻撃とそのリスク

スマートフォンの普及に伴い、Eコマース、金融サービス、メディア、SNS、ゲームなど、幅広い業界でインターネットサービスが日常生活に不可欠な存在となっています。しかし、その普及とともに、これらのサービスを狙ったサイバー攻撃が急増しています。特に「不正アクセス」による被害が顕著であり、利用者のログイン情報を悪用して本人になりすます手口が横行しています。これにより、サービス利用時の本人確認の重要性が一層高まっています。

認証方式の強化と最適化の必要性

不正アクセスへの対策として、インターネットサービスにおける本人確認を強化する動きが進んでいます。従来の「ID/パスワード認証」ではなりすましのリスクが依然として高いため、より強固な認証方式が求められています。たとえば、スマートフォンでのサービス利用時には、ID/パスワード認証に加え、バイオメトリクス認証や多要素認証(MFA)など、複数の認証方式が導入され始めています。企業は、自社のサービスに最適な認証方式を選定し、導入する際には各方式の特性やセキュリティ効果を十分に理解する必要があります。

高度化するサイバー攻撃と多層的セキュリティ対策の導入

サイバー攻撃は日々執拗に繰り返され、特に「ランサムウェア攻撃」や「標的型攻撃」、「サプライチェーン攻撃」、「ビジネスメール詐欺」などが高度化しています。このような多様化する脅威や、情報システムの複雑化に対応するため、企業は固有のセキュリティ機能を備えた製品やサービスの導入を検討すべきです。特に、ゼロトラストモデルや統合型セキュリティプラットフォームの活用は、攻撃の早期検知と迅速な対応を可能にし、全体的なリスクを軽減するための効果的なアプローチとなります。

ここでは、インターネットサービスに対するサイバー攻撃のリスクを強調し、企業に対して認証方式の強化と、セキュリティ対策の多層化を推奨する内容にしています。認証方式の選定や、情報システムの複雑化に対する適切なセキュリティ対策の導入が、リスク管理の観点から重要であることを強調しました。

IPA「情報セキュリティ10大脅威」に見る、サイバー攻撃のトレンド分析

IPA(独立行政法人 情報処理推進機構)が毎年発表する「情報セキュリティ10大脅威(組織編)」は、企業や組織に対するサイバー攻撃の傾向を把握するための重要な指標となっています。2024年版では、昨年に引き続き「ランサムウェアによる被害」が1位、「標的型攻撃による機密情報の窃取」が2位を占めました。これらの脅威は、実際の被害報告が後を絶たない現状を反映しており、企業においてはリスク管理と防御策の見直しが喫緊の課題となっています。

さらに、4位にランクインした「テレワーク等のニューノーマルな働き方を狙った攻撃」、および6位の「脆弱性対策情報の公開に伴う悪用増加」も、特定の脆弱性や新たな働き方に対応した攻撃が増加していることを示しています。これらのトレンドを踏まえ、企業は脅威に対する認識を深め、セキュリティ対策のアップデートを継続的に行うことが求められます。

VPNとActive Directoryに潜むリスクとその管理の重要性

具体的な被害事例を分析すると、VPN機器の脆弱性を狙った攻撃や、その脆弱性を突破口として「Active Directory」に対するサイバー攻撃が増加していることが明らかです。特に「管理者権限を奪取できる脆弱性」や「パスワードの窃取」と「多要素認証の無効化」を組み合わせた攻撃は、企業の基幹システムを狙った深刻なリスクを伴います。

Active Directoryは、多くの企業にとって情報管理の中核を担うシステムであり、その設定不備や不適切な管理は、情報流出など重大な被害に直結する可能性があります。したがって、企業はこれらのリスクを認識し、VPNやActive Directoryの設定や管理体制を定期的に見直すことが不可欠です。特にゼロトラストモデルの導入や、多層防御の観点からも、これらのシステムの堅牢化が求められます。

クラウド型メールサービスにおけるセキュリティ強化の実践ガイド

ランサムウェアや標的型攻撃に加え、ビジネスメール詐欺(BEC)などの脅威が増大する中で、メールセキュリティの強化はあらゆる企業にとって最優先課題の一つです。特にMicrosoft 365やGmailといったクラウド型メールサービスにおいては、その利便性を享受する一方で、適切なセキュリティ対策を講じることが求められます。

具体的には、多要素認証(MFA)の導入、メールフィルタリングの高度化、定期的なセキュリティ設定の見直しなど、複数の防御策を組み合わせることで、ビジネスメール詐欺や標的型メール攻撃から企業を守ることが可能です。これらの対策を効率的に実現するための方法を、データコンサルタントの視点から詳しく解説し、企業が抱える不安を解消し、実際の運用に役立つ情報を提供していきます。

ここでは、サイバー攻撃のトレンドをデータ分析の視点から捉え、具体的な脅威とその対応策について企業が実践すべきアプローチを提案しています。また、クラウド型メールサービスのセキュリティ強化に関する具体的なガイドラインを示し、企業が直面するリスクを軽減するための戦略を提供しています。

サイバー攻撃が事業継続に与える脅威とその対策

近年、世界各地でサイバー攻撃が猛威を振るい、業種や企業規模を問わず多くの企業が被害を受けています。これらの攻撃手法はランサムウェアや標的型攻撃など多岐にわたり、その被害は深刻化の一途をたどっています。特にデジタル・トランスフォーメーション(DX)の進展に伴い、攻撃対象が広がり、サイバー攻撃に対する適切な対策が企業の最優先課題となっています。この状況下で特に危険視されるのが、企業内に存在する「脆弱性」です。

多岐にわたる脆弱性がシステムを危険に晒す

脆弱性は、WebアプリケーションやOS、ミドルウェアといったさまざまなシステムコンポーネントに潜在しており、設計や実装、運用の各段階で発生する可能性があります。これらの脆弱性は、設計時の予測不足やプログラム上の設計ミスから生じ、サイバー攻撃者が侵入するための入口となります。こうしたリスクを最小限に抑えるためには、定期的な診断によって脆弱性を特定し、迅速に対処することが不可欠です。

脆弱性管理とセキュリティ人材育成の重要性

脆弱性を見過ごすことで、企業はサイバー攻撃による業務システムの停止、事業の中断、信頼の失墜、さらには賠償問題といった甚大な被害に直面するリスクを抱えます。このような被害は、自社にとどまらず、取引先や関連企業にも広がり、事業全体が停止する事態を引き起こす可能性があります。こうしたリスクを回避するためにも、企業はシステム内に潜む脆弱性を迅速に排除し、適切な脆弱性管理を行う必要があります。

効果的な脆弱性対策には、以下の2つの方法があります。

定期的な脆弱性診断: システムの脆弱性を定期的に検証し、発見された脆弱性を迅速に修正する。

セキュリティに配慮したシステム開発: セキュアなシステムを構築するために、エンジニアが高度なセキュリティ知識を持つことが重要です。これにより、開発期間の短縮やコストの抑制が実現されます。

セキュリティ強化のための効率的アプローチ

サイバー攻撃の脅威から企業を守るためには、「脆弱性とは何か?」という基本的な理解から始め、その対策を怠ることによって発生するリスクを認識することが不可欠です。これを踏まえ、有効な対策として脆弱性診断サービスの利用や、エンジニアがセキュリティスキルを向上させるための教育サービスの活用が推奨されます。

自社のセキュリティ強化に直結する、脆弱性管理とセキュリティ人材育成の重要性を理解し、効率的に対策を進めるための方法について詳しく解説します。甚大な被害をもたらすサイバー攻撃を防ぐため、自社に潜む脆弱性を把握し、対処するための具体的な手法を学びたい方は、ぜひご参加ください。

ここでは、脆弱性管理とセキュリティ人材育成の重要性に焦点を当て、企業が取るべき具体的な対策を提案しています。また、脆弱性の定期的な診断とセキュアなシステム開発を通じて、企業のセキュリティ強化を効率的に実現する方法を解説しています。

サイバー攻撃がビジネスとして急速に発展する中、企業がシステムを守るための「5つの基本的な対策」を紹介します。現在、ダークWeb(一般的な手段ではアクセスできないWebサイト群)では、脆弱性を突くエクスプロイトやマルウェアといった攻撃ツールが安価に取引されています。これにより新しい攻撃者が生まれやすくなり、企業にとってセキュリティ対策の強化は急務です。ここでは、どの企業でも導入しやすく、効果的なセキュリティ対策の基本を5つのポイントに分けて解説します。

セキュリティの基本知識を深める

まず、企業全体でセキュリティの基本的な知識を共有することが重要です。特に、エンドユーザーや従業員がどのような脅威に直面しているのか理解し、日常業務においてリスクを意識した行動を取れるよう教育することが欠かせません。

多要素認証(MFA)の導入

多要素認証は、ユーザーがシステムにアクセスする際に追加の認証ステップを求めることで、不正アクセスのリスクを大幅に減少させる強力な対策です。これにより、単一のパスワードが流出した場合でも、攻撃者の侵入を防ぎやすくなります。

パッチ管理の徹底

公開されているパッチを即時に適用することは、既知の脆弱性を悪用されないための最善策です。攻撃者は、パッチが適用されていないシステムをターゲットにすることが多いため、企業は最新のセキュリティ更新を迅速に反映する体制を整える必要があります。

従業員や取引先によるリスクの最小化

内部要因からのリスクを軽減するためには、従業員や外部取引先のセキュリティ意識を高める教育と、アクセス権限の管理を徹底することが重要です。無防備な行動や不正なアクセスが引き起こすリスクを削減するためには、定期的なトレーニングとセキュリティガイドラインの更新が不可欠です。

脅威の分析と予防技術の活用

高度な脅威インテリジェンスとAIを活用し、潜在的な攻撃を早期に検知し防ぐことが、システム全体の保護に寄与します。リアルタイムで脅威を分析し、異常な挙動を検知することで、未然にリスクを排除する体制を整えることが肝要です。

エンドユーザーのセキュリティ意識を高めることがサイバー犯罪の拡大に対抗するための鍵であると強調します。企業は、従業員が怪しいリンクをクリックしたり、感染ファイルを開封しないようにするだけでなく、万が一誤ってクリックしてしまった場合に備えて、影響を最小限に抑える対策を指導するべきです。

攻撃者が公開されたパッチの内容を解析し、脆弱性を悪用するケースが増える場合があります。従って、企業はパッチ管理の厳格な運用が必須です。脅威を封じ込めたり隔離したりする技術を使うことで、パッチが適用されていなくてもリスクを軽減することができます。

このように、システムの保護には多面的なアプローチが求められ、各ポイントはデータベースのセキュリティ管理とも密接に関連しています。例えば、パッチ管理の一環として、システムデータの脆弱性をリアルタイムで監視し、迅速な対応ができるインフラを整備することが理想的です。

サイバー攻撃とその影響

サイバー攻撃とは、サーバーや情報端末(パソコン、モバイルデバイスなど)に対して、インターネットを通じてシステムの破壊、停止、データの改ざんや不正アクセスを試みる行為です。クラウドインフラはネットワーク上に存在するため、物理的なデータセンターよりも攻撃の対象になりやすく、常にサイバー攻撃のリスクに晒されています。したがって、クラウド環境でのデータ管理においては、特に強固なセキュリティ対策が求められます。

想定される被害

サイバー攻撃による被害は、以下のような複数のレベルで発生する可能性があります:

システムダウン

システムの停止は、業務プロセスの中断を招き、ビジネス全体の稼働に大きな影響を与えます。これにより、サービス提供が一時的に不可能となり、顧客の信頼を損ねるリスクが高まります。

情報漏えい

不正アクセスやデータの流出により、機密情報や個人情報が第三者に渡る可能性があります。情報漏えいは、規制当局による罰金や訴訟リスクだけでなく、企業のブランドや評判にも悪影響を及ぼします。

データ消失

重要なデータが削除または改ざんされると、業務運営に必要なデータの復元が困難になります。バックアップ戦略が適切でなければ、完全なデータ消失を引き起こし、業務再開の遅延や永久的な損失を招きます。

経済的損失

サイバー攻撃によるダウンタイムやデータ漏えい、そして復旧コストなどは、直接的な経済的損失をもたらします。加えて、顧客の信頼喪失に伴う売上減少や長期的な契約喪失も深刻な損失となります。

サイバー攻撃の主な原因

サイバー攻撃の原因を特定し、事前に対策を講じることが、データガバナンスの観点から極めて重要です。主な原因として以下が挙げられます:

システムの脆弱性

既存システムやソフトウェアの未修正の脆弱性は、サイバー攻撃者にとって格好の標的です。定期的なセキュリティパッチの適用と脆弱性診断を実施することが不可欠です。

セキュリティホールの存在

セキュリティホールは、適切に保護されていないポートやプロトコルの設定ミス、または未検出の弱点により発生します。ネットワークの監視とセキュリティ監査を通じて、これらの問題を早期に発見し、修正する必要があります。

IDやパスワードの流出

ユーザーの認証情報が漏えいした場合、攻撃者はこれを使ってシステムに不正アクセスします。強固な**多要素認証(MFA)**を導入し、認証情報の管理を強化することが推奨されます。

データコンサルタントとしての視点

プロアクティブなリスク管理

サイバー攻撃への対応は事後対応では不十分です。リスク分析と予防的なセキュリティ措置を強化することが重要です。攻撃パターンを分析し、定期的にシミュレーションを行うことで、早期に脅威を検出し対応できます。

セキュリティガバナンスのフレームワーク

サイバーセキュリティを企業全体のガバナンスとして捉え、全社的なポリシーとベストプラクティスを構築する必要があります。これには、セキュリティ教育の普及や従業員の意識向上も含まれます。

データの暗号化と保護

データガバナンスの観点から、暗号化とデータ保護ポリシーは不可欠です。クラウド環境でも、静的データと移動中のデータの両方を暗号化し、適切なアクセス権限管理を実施することで、情報漏えいや改ざんを未然に防ぐことができます。