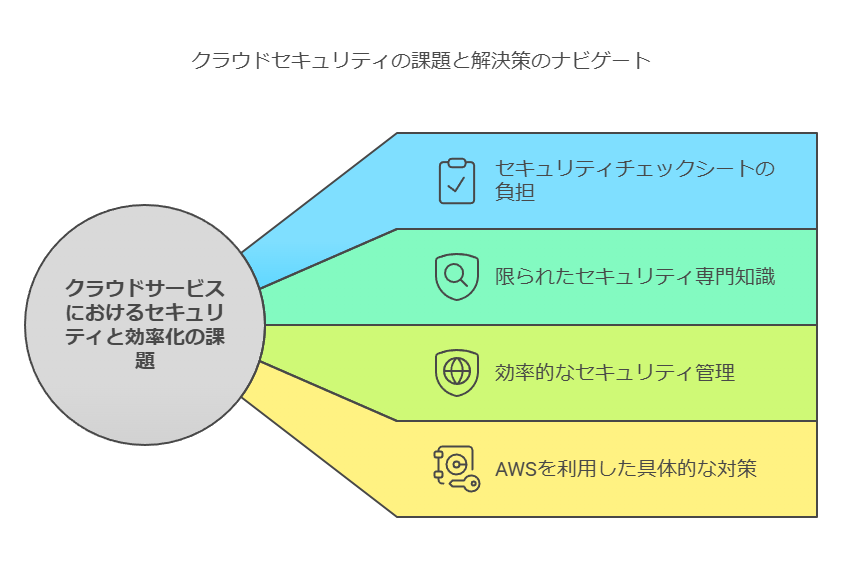

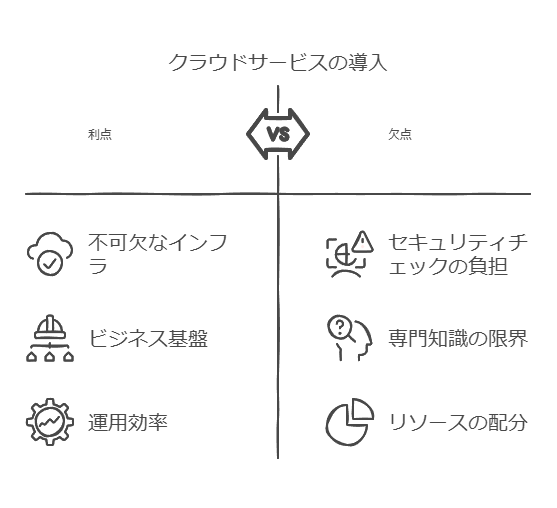

「クラウドサービスやSaaSは、企業のビジネス基盤として欠かせないインフラとなっています。しかし、その導入や運用に伴い、セキュリティチェックシートへの回答が負担となっているケースは少なくありません。特に、セキュリティ専門の知識を持つ人材が限られているため、対応に多くのリソースを割かざるを得ないという声も多く聞かれます。この課題にどう対応すべきか、貴社でも同じような問題を抱えていませんか?」

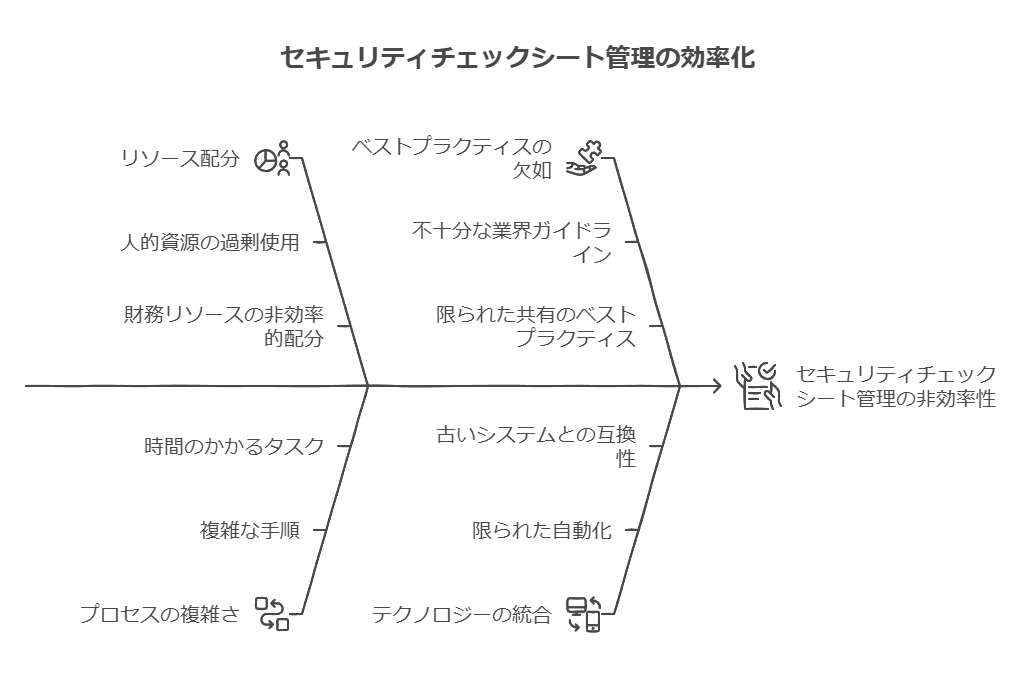

「多くの企業が直面するセキュリティチェックシート対応の負担に対し、他社はどのように解決策を見つけているのでしょうか。セキュリティの確保は重要なプロセスである一方、無駄なリソースを割かないよう効率化する手法が求められています。業界全体で共有できるノウハウやベストプラクティスを活用し、セキュリティ対応を最適化できる手法を見つけることができるかもしれません。」

「セキュリティチェックシートは、サービス提供者と利用者の双方にとって、信頼を築くための重要なコミュニケーション手段です。しかし、過度に手間がかかるのではなく、双方が本当に必要とする情報を効率よく共有できる仕組みが求められています。チェックシート対応をシンプルかつ効果的にし、ビジネスの成長を支えるセキュリティ基盤を築きましょう。」

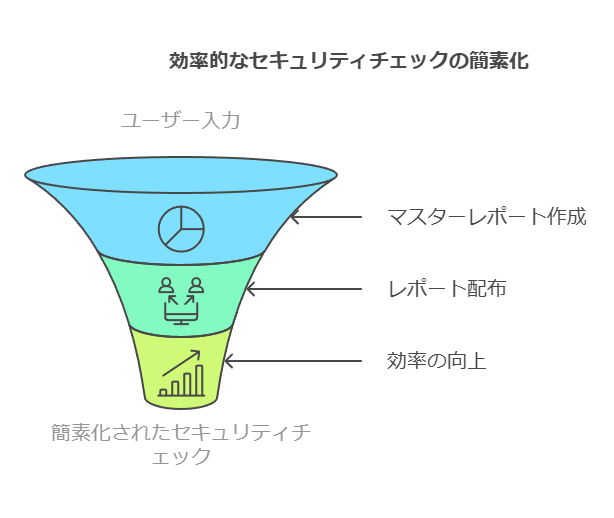

「セキュリティチェック対応を効率化するために、私たちが提供するセキュリティ評価プラットフォーム『Assured』をご活用ください。一度の回答で複数の顧客に対応できるマスタレポートの作成が可能であり、クラウドサービス提供企業様にとって大幅な工数削減を実現します。このようなツールを活用し、セキュリティチェック業務をよりスムーズに進めることができます。」

クラウドセキュリティモデルの移行と目的

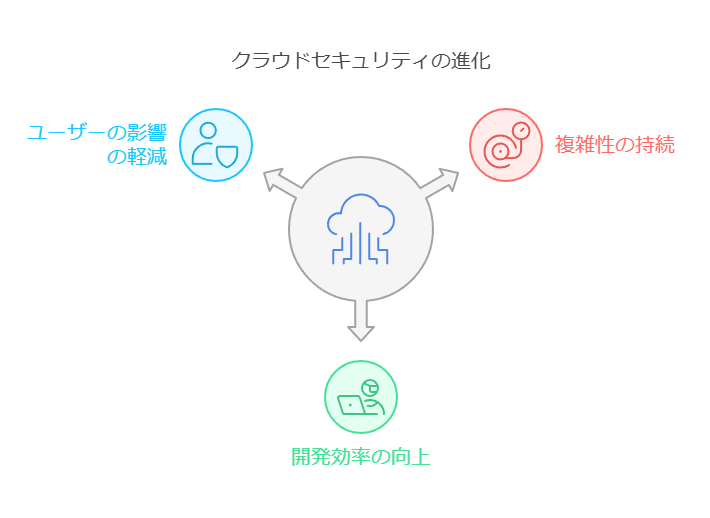

現代のクラウドセキュリティモデルは、従来の「オブストラクション(遮断)」から「アブストラクション(抽象化)」へと進化しています。ハイブリッドクラウドを使いこなすためには、物理的インフラを抽象化するIaaS(Infrastructure as a Service)モデルに倣い、セキュリティも抽象化されるべきです。この移行は、技術的な複雑性を解消するわけではありませんが、エンドユーザーや開発者がセキュリティの詳細に直面する必要がなくなり、より効率的な開発プロセスをサポートします。

開発プロセスにおける迅速な対応

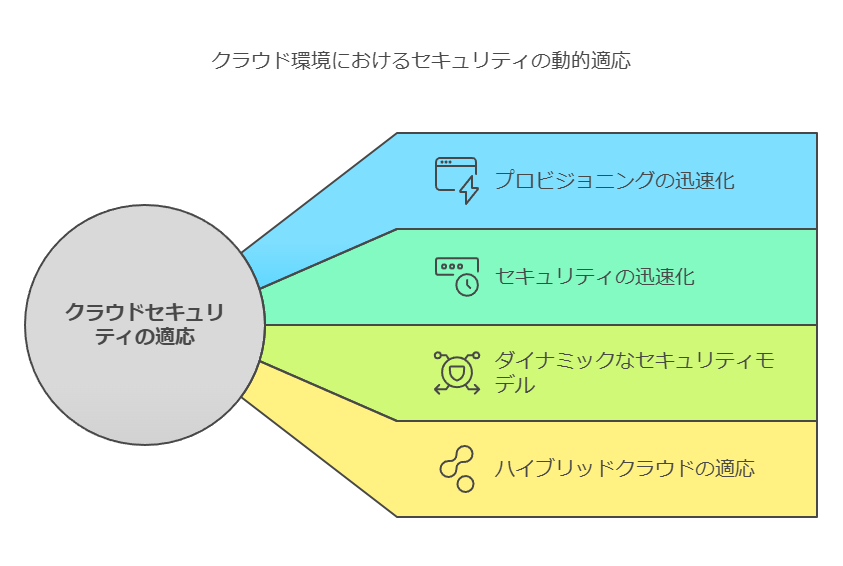

現在、開発者、データサイエンティスト、データアーキテクトは、サーバーや仮想マシン(VM)、コンテナのプロビジョニングを数分で行うことが可能です。このスピードに対応するためには、セキュリティも同様に迅速かつ動的である必要があります。従来のセキュリティ対応に数週間も待たされるような時代は終わり、最新のセキュリティモデルはハイブリッドクラウドインフラの変化に適応し、アプリケーションやデータレイヤーでのイノベーションのペースに合わせることが求められています。

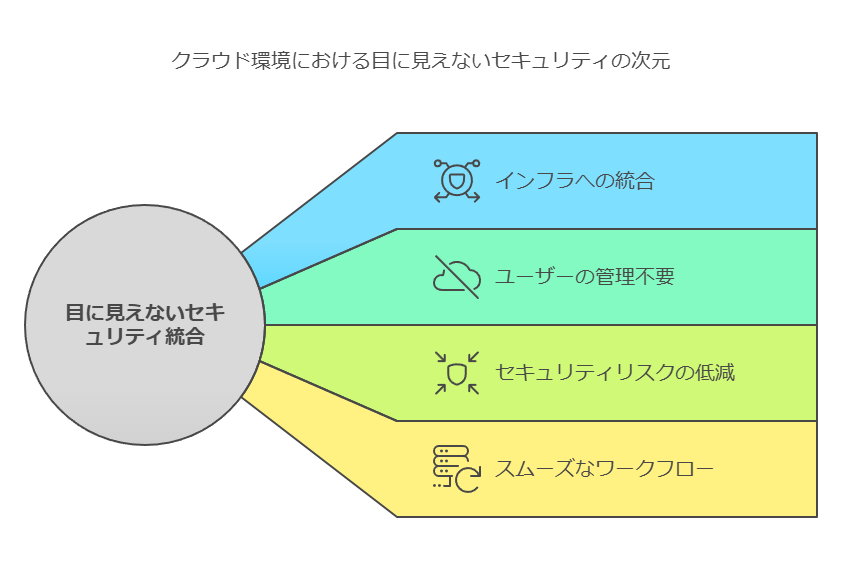

セキュリティの抽象化とバックグラウンド化

セキュリティは、ハイブリッドクラウド資産全体においてバックグラウンドで機能する形に移行しています。これにより、セキュリティはインフラの一部として統合され、ユーザーが直接管理しなくても、セキュリティリスクを低減できます。運用モデルとして、セキュリティを「目に見えない存在」としてシームレスに組み込むことで、全体のワークフローがスムーズに機能することを目指します。

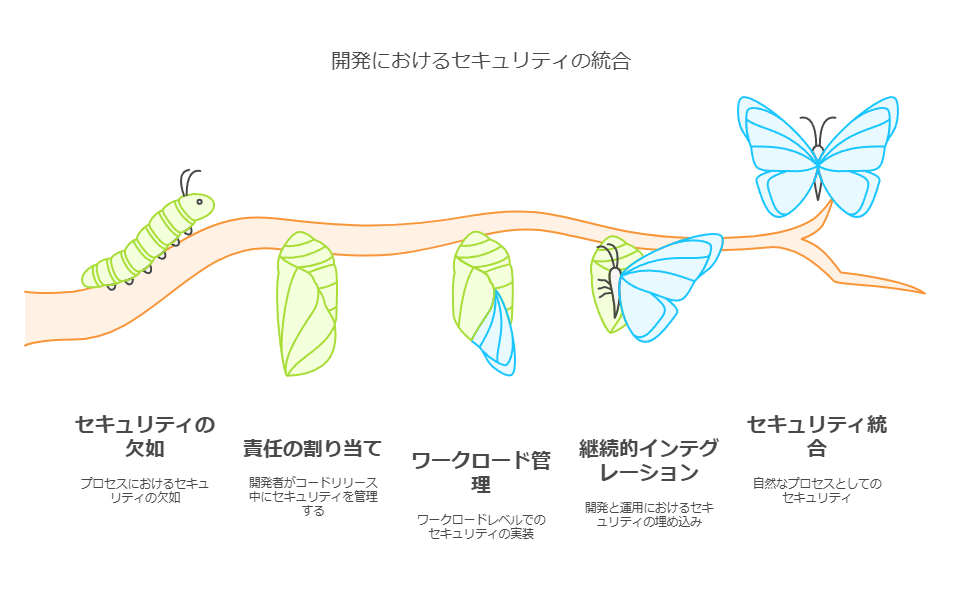

開発プロセスへのセキュリティ統合

セキュリティをハイブリッドクラウドの環境に統合するということは、開発プロセスの各ステップにセキュリティを組み込むことです。具体的には、システム所有者や開発者が新しいコードをリリースする際、ワークロードレベルに至るまでセキュリティとプライバシーの管理を行う責任を負う必要があります。これにより、セキュリティが開発や運用の一部として自然に機能するようになります。

チーム全体でのアプローチ

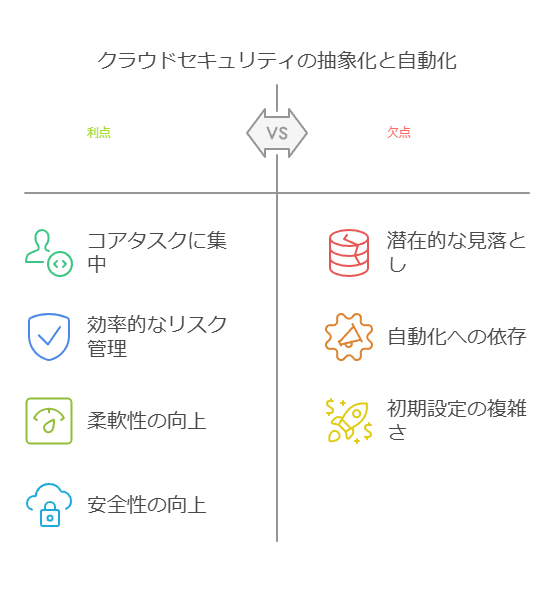

クラウドセキュリティの抽象化によって、開発者やデータアナリストが直接セキュリティの詳細に干渉することなく、自分の業務に専念できます。これにより、セキュリティチームはインフラ全体のリスク管理に集中でき、結果として効率的なセキュリティ管理が実現されます。セキュリティの「抽象化」と「自動化」を進めることで、全体的なクラウド運用の柔軟性と安全性が向上します。

このように、データコンサルタントの視点では、セキュリティモデルの進化が、効率性とセキュリティの両立を支援し、開発や運用プロセスにシームレスに統合されることが重要であると強調します。また、セキュリティの抽象化による運用負荷の軽減が企業にとって重要な利点となります。

セキュリティとアクセス管理の強化: AWSサービスを活用した包括的対策

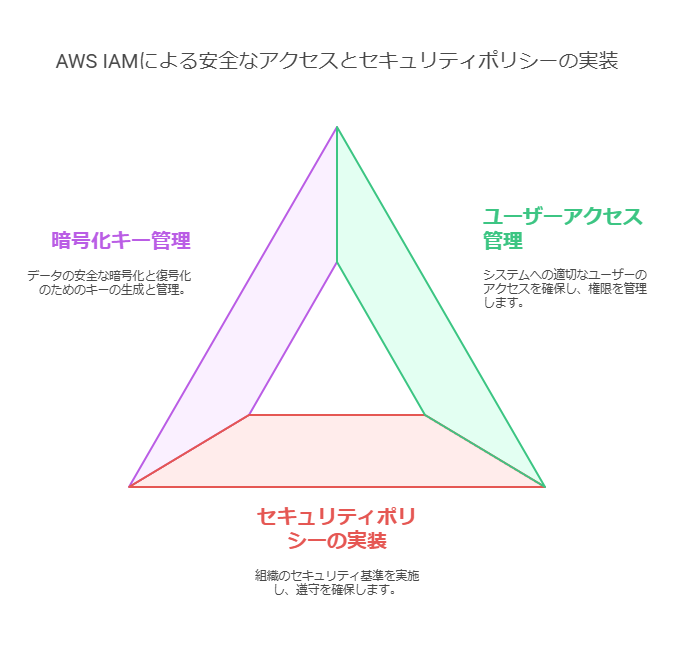

AWS Identity and Access Management (IAM): アクセスコントロールの要

ユーザーアクセスと暗号化キーの管理

IAMを通じて、ユーザーやグループへのきめ細やかなアクセス権限を設定し、セキュリティポリシーを実装。暗号化キーの管理もIAMの機能を活用して効率化します。

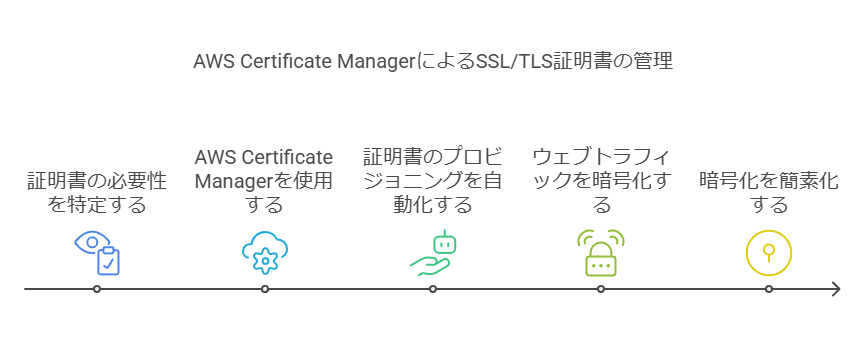

AWS Certificate Manager: SSL/TLS証明書の管理

SSL/TLS証明書のプロビジョン管理・展開

自動化された証明書のプロビジョニングにより、ウェブトラフィックの暗号化を簡素化し、セキュリティの強化と管理コストの削減を両立します。

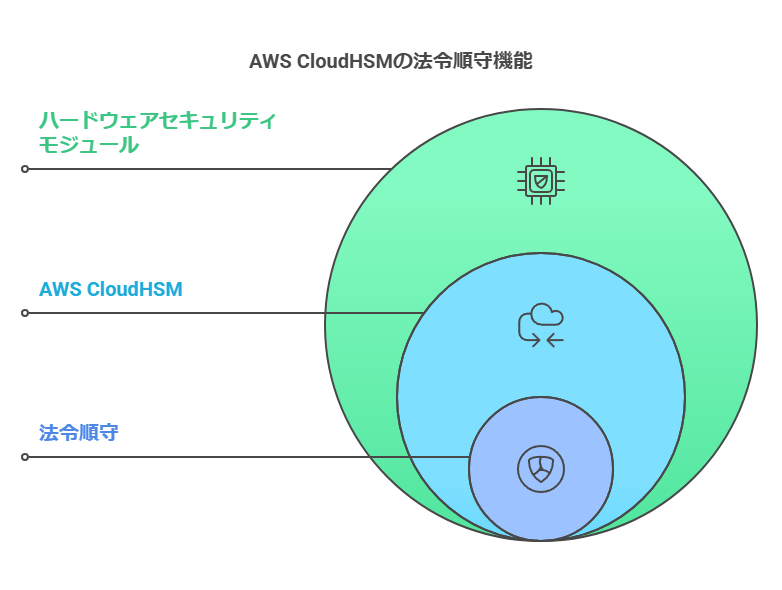

AWS CloudHSM: 法令順守のためのハードウェアベースキーストレージ

キーの保存と管理

ハードウェアセキュリティモジュール (HSM) を使用して、法令順守を確保しながら暗号化キーを安全に保存。これにより、高度なセキュリティ要件に対応します。

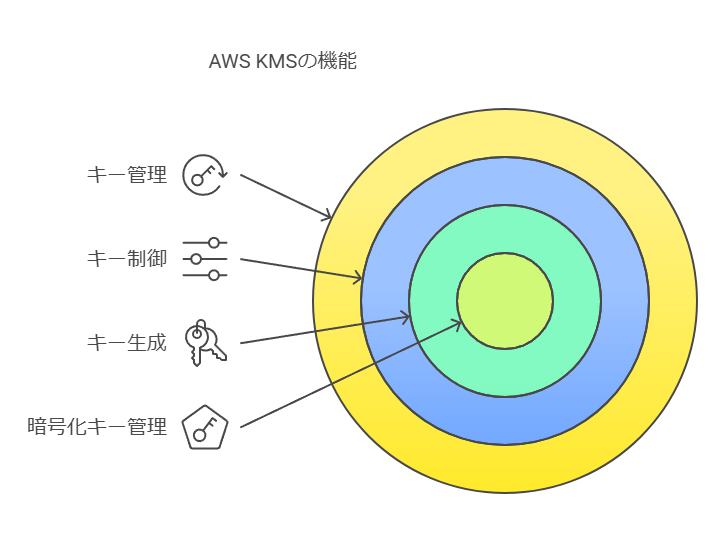

AWS Key Management Service (KMS): マネージド型の暗号化キー管理

キーの保存と管理

マネージド型のKMSを使用して、暗号化キーの生成、管理、制御をシンプルに。スケーラブルで安全なデータ保護を実現します。

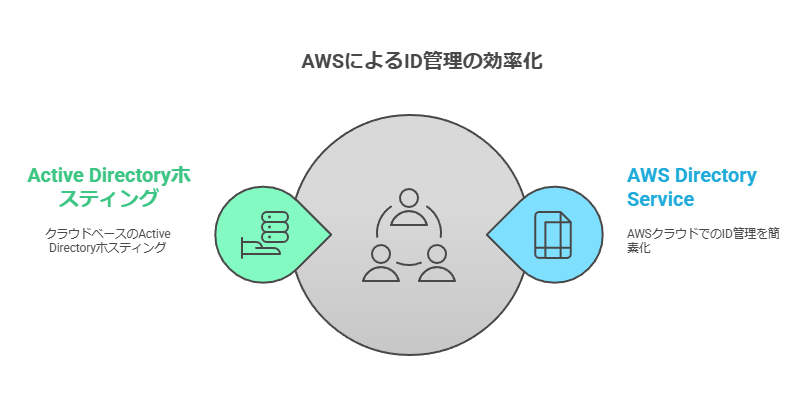

AWS Directory Service: ID管理の効率化

Active Directoryのホスティングと管理

Active DirectoryをAWS上でホストすることで、クラウドベースのID管理をシームレスに実現し、既存のオンプレミス環境との統合をサポートします。

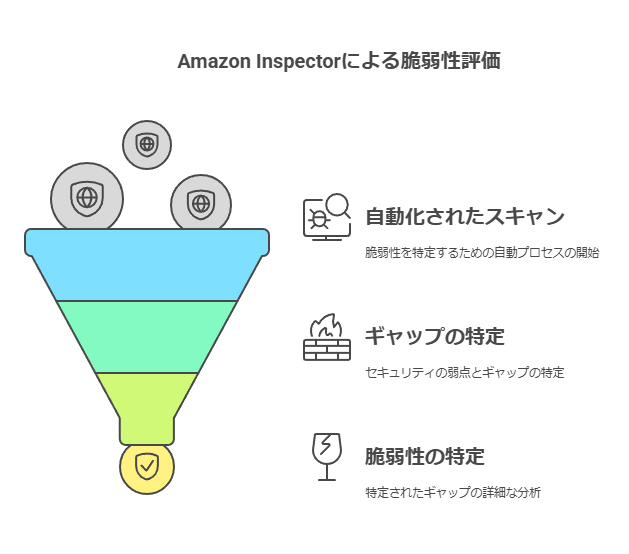

Amazon Inspector: アプリケーションの脆弱性評価

セキュリティ評価

自動化された脆弱性スキャンにより、アプリケーションやインフラのセキュリティギャップを迅速に特定し、修正を支援します。

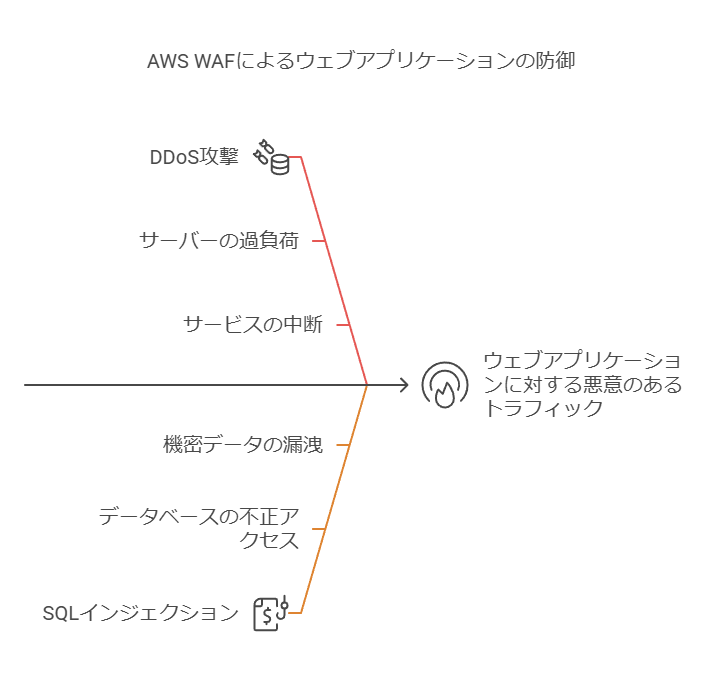

AWS WAF: 悪意のあるウェブトラフィックの防御

アプリケーションファイアウォール

AWS WAFを使用して、DDoS攻撃やSQLインジェクションなど、悪意のあるウェブトラフィックからアプリケーションを保護し、ビジネス継続性を確保します。

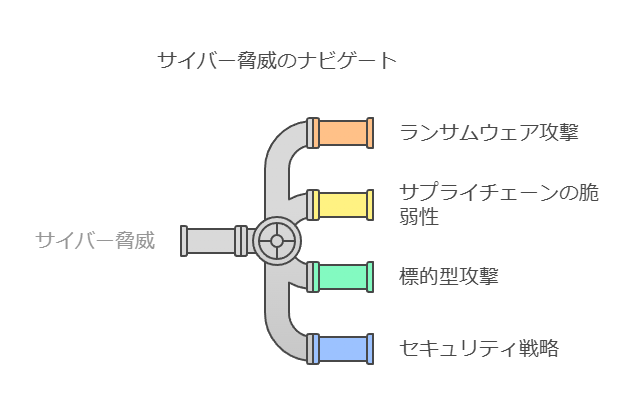

ランサムウェアなどのサイバー攻撃への対策が最優先課題に

サイバー攻撃の頻度と複雑性が増す中、企業規模や業種に関係なく、すべての組織がこの脅威に直面しています。IPA(情報処理推進機構)が2023年2月に公表した「情報セキュリティ10大脅威 2023(組織編)」では、「ランサムウェアによる被害」が3年連続で1位にランクされ、さらに「サプライチェーンの弱点を悪用した攻撃」や「標的型攻撃による機密情報の窃取」といったサイバー攻撃が続いています。

これらのセキュリティ脅威は、企業や組織の事業活動に深刻な影響を与えるため、サイバー攻撃への対策はすべての組織における最重要課題として認識されています。組織は、攻撃の予防、検出、対応、復旧に至る包括的なセキュリティ戦略を策定し、AWSのような高度なセキュリティサービスを活用して、これらの脅威に効果的に対処する必要があります。

AWSサービスを活用したセキュリティとアクセス管理の重要性が強調され、企業が直面するサイバー攻撃の脅威に対する具体的な対策とその必要性が明確になります。また、データコンサルタントとして、組織全体のセキュリティ戦略の構築を支援する視点が大切です。

クラウドサービスの業務利用拡大に伴うセキュリティとデータ管理の課題

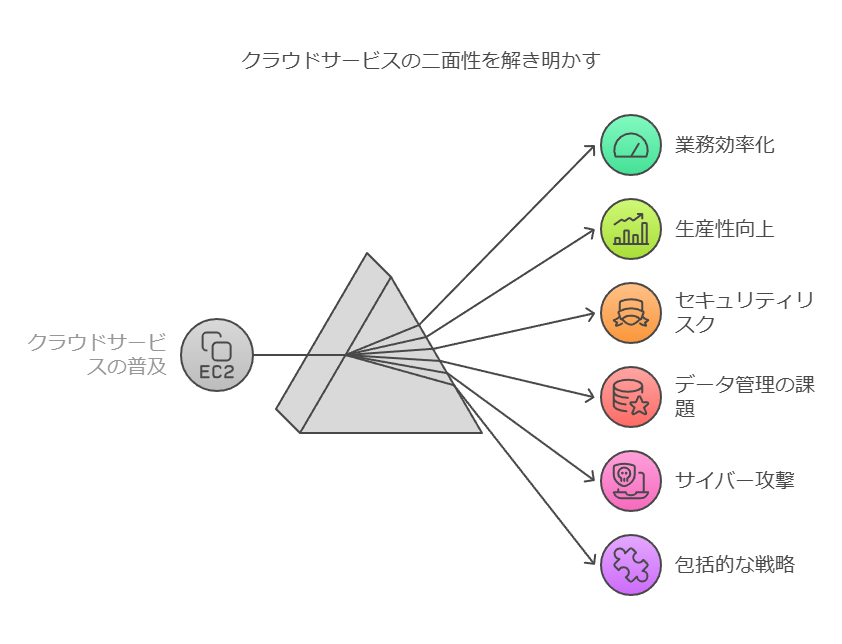

1. クラウドサービス利用の拡大とその背景 近年、「Microsoft 365」や「Google Workspace」などのクラウドサービスを利用する企業や組織が急増しています。これらのサービスは、業務アプリケーションやコラボレーションツール、クラウドストレージ、ファイル共有機能などが統合され、業務効率化や生産性向上を支援する目的で広く導入されています。しかし、その一方で、これらのクラウドサービスの普及に伴い、セキュリティリスクやデータ管理に関する課題が浮上しています。

2. 増加するサイバー攻撃とメールセキュリティの必要性 クラウドサービスが業務の中心となる中で、ランサムウェアやフィッシングといったサイバー攻撃が急増しています。特に「クラウドメール」は、ビジネスの根幹を支える重要なツールでありながら、サイバー攻撃の主要なターゲットとなっています。たとえば、ランサムウェアやマルウェア、なりすましやビジネスメール詐欺(BEC)などのフィッシング攻撃、さらには標的型攻撃など、多様な手法での攻撃が日々行われています。

調査によれば、ランサムウェア被害の78%がメール経由で発生しており、クラウドメールが情報漏えいの最大の攻撃ベクトルであることが明らかになっています。さらに、SOC(セキュリティオペレーションセンター)業務における約23%の時間が、メール脅威への対応に費やされているというデータもあります。これらの状況から、メールセキュリティ対策の強化が急務であることは明白です。

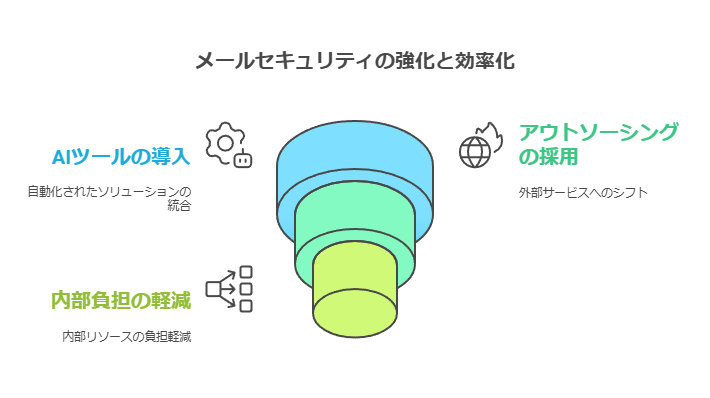

3. メールセキュリティ対策の強化と運用負荷軽減の提案 企業がこれらの脅威に効果的に対処するためには、メールセキュリティ対策を強化するとともに、運用負荷の軽減を図ることが重要です。特に、クラウドメールは広範な業務に直結しているため、そのセキュリティ対策の不備は大きなリスクとなります。メールフィルタリングや多層的な認証プロセスの導入、自動化された脅威検知システムの採用など、包括的なメールセキュリティ戦略が必要です。

加えて、これらの対策を実施する際には、運用の効率化も視野に入れるべきです。たとえば、AIを活用した自動化ツールの導入や、セキュリティ運用をアウトソースすることで、内部リソースの負担を軽減しつつ、セキュリティ対策を強化することが可能です。

4. クラウドサービスの普及により、業務効率化や生産性向上が実現されていますが、その一方で、セキュリティリスクやデータ管理の課題が増大しています。特に、クラウドメールを中心としたサイバー攻撃への対策は、企業にとって喫緊の課題です。セキュリティ対策の強化と運用負荷の軽減を同時に実現するための包括的な戦略を策定し、企業の持続的な成長を支えることが求められています。

ここでは、クラウドサービスの利用拡大に伴う課題を明確にし、その対策としてのメールセキュリティの強化と運用負荷軽減の必要性を強調しています。また、企業に対する具体的な提案を盛り込み、データコンサルタントとしての視点を反映しています。

組織の複雑性がもたらすデータ関連リスク

調査によると、エグゼクティブの75%が、複雑すぎる組織構造がサイバーセキュリティの問題を生んでいると述べています。データコンサルタントの視点から見ると、この組織的な複雑性は、単なるデータ漏洩のリスクに留まらず、オペレーションのデータ可用性、サイバー攻撃からの迅速なデータ回復能力、そして急速に変化する市場において新しいデータ活用シナリオを迅速に創出する能力も損なう可能性があります。複雑性は、しばしばデータガバナンスの弱体化、データアクセス制御の不備、そしてシステム間におけるデータフローの不明瞭化を招き、これがデータ関連のリスクを高める要因となります。

より多くのデータイベント(システムログ、セキュリティログ、利用メトリクスなど)を分析し、構成ミス(特にデータセキュリティ設定の不備)に備えた事前の計画と監視の必要性が増加するにつれて、これらの問題はさらに顕在化しています。しかし、クラウドはその解決の一助となる可能性を秘めています。組織は、熟練労働者の不足、サイバーセキュリティスキルのギャップ、そしてITインフラストラクチャの複雑化に対処するため、自己更新(自動パッチ適用によるデータセキュリティ維持)、自己保護(自動検知・対応によるデータ侵害リスク低減)、構成の簡素化(データセキュリティ設定の容易化)を実現するクラウドサービスに移行しています。これにより、データ管理およびセキュリティ運用の複雑性を軽減できる点が期待されます。

自動化されたクラウドセキュリティによる複雑さの軽減

Oracleは、包括的な一連のサービスを通して、顧客のデータ漏洩リスク軽減に向けた取り組みを支援することに注力しています。データコンサルタントの視点から、Oracleのサービスは以下のようなデータ保護機能を提供します。

Autonomous DatabaseとOCIによるデータ保護機能: Oracle Autonomous DatabaseとOCI(Oracle Cloud Infrastructure)は、データの暗号化(保管時および転送時)とユーザー行動の継続的な監視(データアクセスログ、操作ログの分析)を使用して、ビジネスデータの保護を支援します。これにより、不正なデータアクセスや操作を早期に検知し、対応することが可能となります。

CASBとIAMによるリスク軽減: Oracle CASB (Cloud Access Security Broker) Cloud Serviceは、クラウド上のデータセキュリティ状態(例:共有設定、コンプライアンス違反)を監視・評価し、Oracle Cloud Infrastructure Identity and Access Management(IAM)によるきめ細やかなデータアクセス制御と組み合わせることで、データ関連のリスクをさらに軽減します。

Cloud Guardによるデータセキュリティ問題の自動修正: セキュリティレシピを使用してセキュリティチームの運用を効率化することで、Oracle Cloud Guardは、パブリックからアクセス可能なオブジェクトストレージ(機密データ漏洩リスクが非常に高い一般的な設定ミス)といった、一般的なデータセキュリティ問題の自動的なデータ監査と修正を可能にします。これは、継続的なセキュリティ体制の改善と運用効率化に貢献します。

Security Zonesによるデータセキュリティポリシーの自動適用: OCIにおけるデータセキュリティポリシーの自動的な設定と適用をOracle Security Zonesを用いて行います。例えば、特定のストレージバケットがインターネットにアクセスできなくなるような不変なポリシーを設定することで、特定のクラウドコンパートメントにおける人為的なデータセキュリティ設定ミスを防止し、データ漏洩リスクを低減します。ある顧客からは、「Cloud Guardに関して気に入っている点は、継続的に稼働し、より多くの人が利用できるため、セキュリティ体制を継続的に改善できることです。また、そうした機能はOCIに搭載されているので、本当にお得です。」といった評価も寄せられています。

マルチクラウド・アプローチにおける階層化されたデータセキュリティ戦略

マルチクラウドを採用する企業が増える中、クラウドネイティブサービスや統合されたサードパーティツールを利用した階層化されたデータセキュリティ戦略が注目されています。76%の企業がマルチクラウドとハイブリッドクラウドのアプローチを採用しており、クラウドサービスに関連した支出は今後大幅に増加する可能性があります。マルチクラウド戦略は、ビジネスプロセスやアプリケーションを特定のクラウドの強みに合わせて最適化する上で有効ですし、データ連携やデータレプリケーションを通じてデータの可用性や回復性を向上させる機会も提供します。

しかし、階層化されたデータセキュリティ戦略がないと、このアプローチでは、統合されていないセキュリティツールがそれぞれのクラウド環境に個別に導入され、データセキュリティツールの乱立を招く可能性があります。これは、それぞれのツールが異なるセキュリティイベントデータやログデータを収集・管理するため、組織全体のデータセキュリティ状態を包括的に把握し、脅威に対して迅速に対応することを困難にします。階層化されたセキュリティ戦略は、異なるクラウド環境に分散したデータ資産に対して一貫したデータ保護とデータアクセス制御を適用し、セキュリティ監視データを一元化するための基盤を提供することが不可欠です。

セキュリティ運用の複雑化が招くデータ関連リスクと非効率性

異種のセキュリティツールや複数のベンダーの存在は、セキュリティイベントデータの収集・分析、データアクセスログの一元管理、および組織全体のデータセキュリティ状態の包括的な把握を著しく複雑化させます。データコンサルタントの視点から見ると、これはセキュリティ担当者の人員増加、それに伴うコストのかかる非効率性、そして最も重要なデータセキュリティリスク(例:データ侵害の検知遅延、データ漏洩範囲の特定困難さ)の発生に繋がる可能性があります。OracleとKPMGのレポートによると、多くの組織が100を超えるサイバーセキュリティツールを使用しており、その結果生じる複雑性に対処するため、80%の組織が相当数のセキュリティテクノロジーを単一ベンダーのソリューションに統合することを検討しています。これは、セキュリティ関連データの一元化と分析効率の向上への強いニーズを示しています。

組織が、テクノロジースタックを再評価してセキュリティを統合し、俊敏性、スケーラビリティ、効率を向上させるにつれ、セキュリティが製品やサービスに組み込まれて提供され、かつサードパーティのデータセキュリティツールとシームレスに統合できるクラウドサービスプロバイダー(CSP)を求めるようになっています。このような統合能力を持つCSPは、セキュリティ関連データの統合管理を容易にし、データ運用(データ保護、データアクセス管理、データ監査)の効率化に貢献します。また、今日のセキュリティツールは、マルチクラウドを展開する組織が、接続されていないポイントの製品に起因する問題(例:異なるクラウド間でのセキュリティイベントデータの相関分析が困難なこと)を修正しやすいように、異なるCSP間でセキュリティ関連データを連携し、共通のセキュリティデータモデルをサポートすることが求められています。

階層化セキュリティ戦略とデータ統合のアプローチ

階層化されたセキュリティ戦略では、CSPが提供する組み込みのクラウドセキュリティサービスと、プロバイダーや共通のイベントデータモデルを統合するための構成済みのAPIやCSPのパートナーシップを組み合わせて使用することで、アラート(セキュリティイベントデータ)を大規模に処理し、セキュリティ運用のアプローチを簡素化することができます。組織が統合パートナーシップやベンダー統合の機会領域を模索し続けているのは、これらの連携を通じてセキュリティ関連データの分析と対応を効率化したいという強いニーズがあるからです。大手CSPは今後も引き続き、組み込みのセキュリティ機能強化に加え、サードパーティベンダーとの技術的統合を強化し、異なるクラウド環境に分散したデータ資産に対する一貫したデータ保護とデータアクセス制御を実現するための階層化されたデータセキュリティ戦略をサポートしていくでしょう。

Oracleのデータ保護を支援するセキュリティ機能

Oracleは、複数のレイヤーにわたるクラウドセキュリティ機能を提供することで、顧客のデータ保護を支援しています。

ネイティブセキュリティ制御: Oracle Autonomous DatabaseおよびOCI(Oracle Cloud Infrastructure)を用いたデータの暗号化(保管時および転送時)とユーザー行動の継続的な監視(データアクセスログの収集・分析)により、構成ミス(データセキュリティ設定の不備)を防止し、拡大した攻撃対象領域(データへのアクセスポイント)を保護することで、容易にデータセキュリティ制御を実装できます。これにより、不正なデータアクセスや操作を早期に検知し、ビジネスデータ資産を保護することが可能です。

単一のIDおよびアクセス管理サービス: 単一のIdentity and Access Management(IAM)サービスで、クラウドからオンプレミス環境にデータセキュリティポリシーを拡張し、クラウドネイティブなIdentity-as-a Serviceプラットフォームによりユーザーのデータアクセスと資格情報を一元管理できる点を強調します。これにより、分散したデータ資産に対する一貫したデータアクセス制御を実現し、データへの不正アクセスリスクを低減します。

Cloud GuardとCSNF統合: Open Community Networking User Group(ONUG)の取り組みにより、Oracle Cloud Guardと統合するCloud Security Notification Framework(CSNF)などのマルチクラウド設計が採用されており、アラートのための共通の情報モデル(セキュリティイベントデータのスキーマ定義)を確立しています。これは、異なるソースからのセキュリティイベントデータを標準化し、収集したデータの分析を容易にする上で重要な取り組みです。

包括的なマルチクラウドソリューション: データベースサービス(データ保管)、広範な監視機能(データモニタリング、ログ分析)、および組織のニーズに合った戦略的パートナーシップを含むOCIによって、データ保護、データ可用性、データ監査などを含む包括的なマルチクラウドソリューションにアクセスできます。

ビジネスプロセスに混乱をもたらすサイバー攻撃の発生頻度は増加しており、企業の取締役会におけるデータセキュリティリスク(データ侵害が事業継続に与える影響など)に対する意識と理解が近年ますます高まっています。データコンサルタントは、このような状況において、リスク評価とデータ保護のための戦略策定において重要な役割を担います。

IAMサービスによるデータアクセス管理の簡素化とデータ侵害リスクの軽減

IAM(Identity and Access Management)サービスは、組織におけるデータアクセス管理のライフサイクルを簡素化し、結果としてデータ侵害リスクを軽減する上で不可欠な役割を果たします。データコンサルタントの視点から見ると、IAMサービスは、ユーザーに対するデータアクセス権限の付与、変更、削除といった一連の管理プロセスを効率化・自動化することで、不適切な権限付与による機密データの漏洩リスクや、不要になったアクセス権限が放置されることによるセキュリティホールを低減します。組織全体のデータアクセスに関する可視性を高め、誰がどのデータ資産にアクセスできるかを厳格に管理できる点を強調します。

ポリシー管理を単一の場所で一元化することで、データアクセス制御の効率が大幅に向上します。手動で行っていたデータアクセス権限のプロビジョニングプロセスを、管理しやすい単一のワークフローに置き換えることで、新しいアプリケーション、ユーザー、デバイスに対するデータアクセス権限の付与をより迅速かつ一貫した形で、容易に導入できるようになります。これは、大規模かつ動的なクラウドデータ環境におけるデータガバナンスの重要な要素となります。

従来のソフトウェア提供型IAMソリューション、あるいはERPや人事管理システムなどのコアビジネスアプリケーションにおける既存の資格情報(データアクセスに関連する認証情報)を利用して、新しいアプリケーション、ユーザー、およびデバイスを迅速に取り込むことができる点は、データアクセス管理の効率化に大きく貢献します。既存のユーザーデータやロールデータを連携させることで、データアクセス権限付与のプロセスを自動化・効率化し、管理負担を軽減できます。ある組織からは、「Oracle Identity and Access Management の価値を大いに実感しています。より安全で、コスト効率が高く、弾力性に富んでおり、ユーザーエクスペリエンスを向上させたデータ可用性の高いIDプラットフォームの提供が可能になりました」といった評価も寄せられています。

クラウドサービスによる脅威検出とデータ分析の必要性

組織がより効率的に脅威を特定することができるクラウドサービスを求めている背景には、ITインフラストラクチャの拡張と、ビジネスクリティカルなアプリケーションのパブリッククラウドへの移行に伴う、データ資産に対する新たな脆弱性の露呈と悪意のある行為にさらされるリスクの増加があります。このリスクの増加は、セキュリティイベントデータとしてより多くのアラートが生成される可能性の高さを意味し、すでに人員不足で疲労困憊しているセキュリティチームに、これらの膨大なアラートデータの分析・対応に関するさらに強いプレッシャーをかけています。

シスコの「2020 CISO Benchmark Report」によると、多くの組織がセキュリティアラートデータの調査に関して遅れをとっており、調査率は低下傾向にあります。増加するセキュリティチームの負担を軽減し、検出率を高め、データ侵害の影響を減らし、データ復旧にかかる時間を短縮するために、組織はクラウドサービスが提供する高度なデータ分析機能や自動化機能に注目するようになっています。

クラウドセキュリティサービスは、データサイエンスと分析モニタリングを駆使し、より効率的なセキュリティレスポンスモデルを作成します。これは、収集した多様なセキュリティイベントデータを機械学習や統計分析によって解析し、異常なパターンや関連性の高いイベントを自動的に特定するプロセスです。脅威の観察を統合して表示することが、収集した多様なセキュリティイベントデータを単にリスト表示するだけでなく、関連するデータポイント(ユーザー、リソース、時間、場所など)を関連付けて可視化することを意味します。これにより、アラートの緊急性がより正確に反映され、個別の異常(データアクセス異常など)を孤立して調査する必要がなくなり、複数のイベントを結びつけて攻撃シナリオをデータから特定できるようになります。これは、セキュリティ運用におけるデータ分析の付加価値を示すものです。クラウドインテリジェンスは、収集したセキュリティ関連データを高度な分析によって処理し、潜在的な脅威を示す微細な兆候を自動的に識別することで、脅威検出の能力向上を支援します。